Guía de Autodefensa Digital: Ciberseguridad para la seguridad personal

Capítulo 1:

Introducción

Este conjunto de herramientas es una guía completa para ayudar a particulares y organizaciones a reconocer, ser más conscientes y responder a los casos de abuso tecnológico. En la era moderna, la tecnología se ha convertido en una parte esencial de nuestra vida cotidiana que nos ayuda a conectar y comunicarnos con personas de todo el mundo. Sin embargo, la tecnología puede utilizarse indebidamente como herramienta para controlar, intimidar y perjudicar a las personas. Los tipos de uso indebido van desde el ciberacoso y el hostigamiento hasta la explotación financiera, y pueden tener graves consecuencias para sus víctimas. Este kit de herramientas está diseñado para proporcionar información, recursos y estrategias para capacitar a las personas y organizaciones a reconocer, prevenir y responder al abuso de la tecnología. El conjunto de herramientas proporcionará valiosas ideas y herramientas para ayudarle a navegar por cuestiones complejas.

Recursos en Canadá

Ayuda inmediata disponible en las siguientes líneas directas nacionales. Todos los servicios se prestan 24 horas al día, 7 días a la semana y son gratuitos.

Gobierno de Canadá

https://www.canada.ca/en/public-health/services/mental-health-services/mental-health-get-help.html

Servicios a las víctimas en Ontario

- https://www.ontario.ca/page/victim-services-ontario#:~:text=Victim%20Services%20Directory%20and%20Support%20Line&text=call%20the%20Victim%20Support%20Line,a.m.%20%E2%80%93%209%20p.m.%20Eastern%20Time

- Sheltersafe.ca - mapa de refugios

- Jóvenes y adultos jóvenes

llame al 1-800-668-6868 o envíe un mensaje de texto CONECTADO al 686868. Servicio 24/7.

- Pueblos indígenas

1-855-242-3310 (llamada gratuita) 24 horas al día, 7 días a la semana.

- Ontario

Línea de ayuda a las víctimas 24 horas al día, 7 días a la semana: 1-888-579-2888

Línea de ayuda para mujeres agredidas: 1-866-863-0511

- www.awhl.org/home

- Mayores

Red Canadiense para la Prevención de los Malos Tratos a las Personas Mayores (CNPEA) https://cnpea.ca/en/

Recursos adicionales:

- Centros de acogida para mujeres

- Red de Ontario de Centros de Tratamiento de Agresiones Sexuales y Violencia Doméstica

- Talk4Healing para mujeres indígenas

- Trans Lifeline

- Línea de ayuda Nisa para mujeres musulmanas

- Fem'aide para mujeres francófonas

Sitio web del gobierno federal que ofrece información general sobre la violencia familiar. https://justice.gc.ca/eng/cj-jp/fv-vf/help-aide.html

Lista de servicios comunitarios del Gobierno Federal. https://women-gender-equality.canada.ca/en.html

Apoyo a las víctimas de abusos tecnológicos

Conozca los riesgos

-

- Muchas víctimas están siendo vigiladas por sus agresores, así que ten cuidado al contactar con ellos. Pueden ser rastreadas a través de las redes sociales, las llamadas telefónicas, los mensajes o el correo electrónico. Dejar un mensaje de voz o ponerse en contacto puede poner a la víctima en mayor peligro.

Garantice su propia seguridad.

-

- No hagas nada que pueda ponerte en peligro o en una situación insegura, como enfrentarte al agresor.

Encuentre recursos.

-

- Antes de hablar con la víctima, busque recursos como refugios locales, líneas de crisis o cualquier otro servicio especializado en víctimas de abusos.

Sé consciente del momento y el lugar para ayudar.

-

- Sea prudente sobre el lugar y la hora en que habla con la víctima. Elija un momento en el que no le escuchen, le vean o le interrumpan.

Recordatorio: Si alguien está en peligro inmediato, llame al 911.

Derechos de las víctimas

https://victimsfirst.gc.ca/serv/vrc-dvc.html

El 23 de julio de 2015 entró en vigor la Ley de Declaración de Derechos de las Víctimas.

La Ley describe los derechos de las víctimas de delitos:

- Derecho a la información

- Derecho a la protección

- Derecho de participación

- Derecho a solicitar la restitución

Derecho a la información

Las víctimas tienen derecho a obtener información sobre cómo funciona el sistema judicial y los servicios/programas que están a su disposición. Asimismo, las víctimas tienen derecho a recibir cualquier información relativa al progreso de un caso, lo que incluye información sobre la investigación, el enjuiciamiento y la condena de la persona que les haya causado daño.

Información que pueden solicitar las víctimas:

El sistema de justicia penal y su papel de víctima

Los servicios/programas disponibles (justicia reparadora, refugio)

Su derecho a presentar una queja si considera que no se ha respetado su derecho

Solicite también información sobre el caso

El estado/resultado de una investigación

Calendario, desarrollo y resultado del proceso penal

Cualquier revisión de la libertad condicional del delincuente, el calendario y la condición

Copia de las órdenes de libertad bajo fianza, condena condicional y libertad vigilada.

Información sobre el acusado que ha sido declarado no apto para ser juzgado o declarado no responsable debido a un trastorno mental mientras esa persona está bajo la jurisdicción de un tribunal/junta de revisión.

Información para víctimas registradas Las víctimas inscritas en el Servicio Penitenciario de Canadá o en la Junta de Libertad Condicional de Canadá podrían recibir información sobre:

- Situación del delincuente y avances en su plan correccional

- Fecha de puesta en libertad del delincuente, destino y condiciones, a menos que la información sea perjudicial para la seguridad pública.

- Copias de los veredictos de la Junta de Libertad Condicional de Canadá.

- Servicios de mediación entre víctimas y delincuentes.

Derecho a la protección

Las víctimas tienen derecho a su seguridad e intimidad y se tiene en cuenta en las distintas fases del proceso penal. También deben tener la protección razonable y necesaria contra la intimidación o las posibles represalias del delincuente. Asimismo, las víctimas tienen derecho a solicitar una ayuda testimonial en su comparecencia ante el tribunal.

Seguridad y privacidad

La Carta Canadiense de Derechos de las Víctimas ofrece a las víctimas:

- Que el personal de justicia penal tenga en cuenta la seguridad y la privacidad.

- Estar protegido frente a delincuentes que intenten intimidar o tomar represalias.

- Solicitar a los tribunales que su identidad no se haga pública.

Las víctimas tienen derecho a pedir ayuda testimonial cuando declaran ante un tribunal. También es ahora más fácil para los tribunales ordenar ayudas testimoniales. El tribunal tiene en cuenta una serie de factores, la seguridad y la protección de los testigos, y decide si permite a las víctimas prestar declaración por circuito cerrado de televisión, detrás de un biombo o con una persona de apoyo cerca. Los menores de 18 años pueden solicitarlo, y la prohibición de publicación es obligatoria.

Las víctimas de agresiones sexuales están protegidas por las enmiendas al Código Penal. Desde entonces han cambiado la forma de gestionar los registros de terceros.

La Corona tiene ahora la posibilidad de solicitar que el cónyuge testifique en todos los casos para ayudar a garantizar que los fiscales tengan acceso a todas las pruebas significativas.

Derecho de participación

Cambios legislativos

Las víctimas tienen ahora un papel en el sistema de justicia penal a través de una participación significativa en el sistema de libertad condicional.

Estos cambios incluyen:

- Requiere que el juez incluya en el acta del proceso de libertad bajo fianza que ha tenido en cuenta la seguridad y protección de la víctima.

- Incluir que reconocen el daño causado a la víctima y a la comunidad como objetivo de la sentencia según el Código Penal.

- Permitir que la víctima utilice una ayuda testimonial cuando presente la Declaración de Repercusiones para la Víctima ante el tribunal.

- Además, permita que la víctima lleve una fotografía de la víctima al tribunal cuando preste su declaración de impacto sobre la víctima.

- Proporcionar un formulario normalizado a las víctimas y a la comunidad para garantizar la coherencia en cuanto al impacto que el delito ha tenido en las víctimas, incluidos los daños físicos/emocionales, los daños materiales o las pérdidas económicas.

- Permita que las víctimas incluyan una foto/dibujo si les ayuda a expresar el impacto del delito.

- El VIS puede ser utilizado por la Junta de Revisión a la hora de concluir sobre el individuo acusado declarado no penalmente responsable debido a condiciones que incluyen el trastorno mental.

Correcciones y libertad condicional

- Las víctimas tienen la posibilidad de escuchar la grabación de audio de la audiencia para las víctimas que no pudieron asistir a la audiencia de libertad condicional.

- Pueden designar a una persona que les represente para recibir información en su nombre.

- Si las víctimas lo deciden, tienen la posibilidad de renunciar a acceder a la información sobre su agresor a través del Servicio Penitenciario de Canadá y la Junta de Libertad Condicional de Canadá.

Derecho a solicitar la restitución

Las víctimas tienen derecho a que el tribunal reflexione sobre las órdenes de restitución y a hacer cumplir cualquier orden de restitución impagada a través de un tribunal civil.

Modificaciones introducidas en el Código Penal

- Las víctimas pueden expresar en la sentencia las pérdidas que han sufrido debido al daño que han recibido a causa del delito.

- Las víctimas disponen de un formulario normalizado para reclamar sus pérdidas. Fácil de calcular y basado en registros de pérdidas económicas. El importe perdido se calcula hasta la fecha de condena del delincuente.

- Los tribunales deben considerar la posibilidad de ordenar la restitución para todos los delitos.

- La capacidad del delincuente para pagar la restitución no es un factor a tener en cuenta cuando el tribunal ordena la restitución.

- Los tribunales pueden incluir información sobre el calendario de pagos en su sentencia.

Pérdidas financieras

La restitución puede ordenarse con pérdidas financieras relacionadas con:

- Bienes dañados o perdidos a causa del delito.

- Daños físicos o psicológicos derivados del delito.

- Lesión física por la detención o durante el intento de detención del delincuente.

- Gastos de alojamiento temporal, alimentación, cuidado de niños y transporte debidos a la mudanza fuera del hogar del delincuente.

- Costes que la víctima del robo de identidad ha tenido que pagar para restablecer su identidad y corregir su historial o calificación crediticia.

Capítulo 2:

Información sobre seguridad tecnológica

Este capítulo proporcionará información sobre el abuso de la tecnología, incluida la seguridad tecnológica general, el uso indebido de la tecnología, el stalkerware, los dispositivos de seguimiento, etc. Como todos sabemos, la tecnología ha cambiado drásticamente nuestra forma de vivir y trabajar. Hay muchos beneficios y comodidades, pero también nos ha hecho más vulnerables al mal uso de la tecnología. En este capítulo se ofrecen algunos consejos y estrategias para mantenerse seguro en Internet y proteger la información personal.

Tecnología Seguridad

https://www.techsafety.org/resources-survivors/technology-safety-plan

Dar prioridad a la seguridad

- Si la persona causante del daño ha tenido acceso (físico o remoto) a su ordenador, tableta o teléfono, tendrá que asumir que está siendo vigilado. Utiliza un dispositivo al que la persona no haya tenido acceso físico o remoto en el pasado o en el presente. De esta forma podrá comunicarse de forma segura sin que esa persona le esté vigilando.

- Busca un Defensor de las Víctimas que te ayude a crear un plan para tu bienestar.

- Confíe en sus instintos. Si cree que el individuo que le está causando daño sabe demasiado sobre usted, entonces podría estar recibiendo esa información de un par de fuentes, como cuentas en línea, rastreando su ubicación o recopilando su información en línea.

- Tener un plan estratégico. La reacción inicial de querer que el delincuente se detenga es tirar el dispositivo o borrar las cuentas en línea. Esto podría llevar al delincuente a aumentar o intensificar su comportamiento peligroso. Piense en un plan de seguridad para usted mismo si retira dispositivos como una cámara oculta o dispositivos de seguimiento por GPS. Considera la posibilidad de denunciar a la policía el hallazgo de estos dispositivos.

Identificar la fuente del abuso tecnológico (si es posible)

- Piense en la tecnología potencial que podría utilizarse para acecharle, vigilarle o acosarle. ¿El individuo causante del daño sólo aparece cuando usted está en casa? Comprueba si hay cámaras ocultas. Si notas que te siguen a menudo, es posible que tengan un dispositivo de seguimiento en tu coche/teléfono. Busca las posibles fuentes, documéntalas y denuncia los abusos.

Consejos sobre documentación

- Lleva un registro de todos los incidentes, incluyendo la fecha, la hora y la presunta tecnología utilizada. Si se denuncia a la policía, anota el nombre del agente y de los testigos, si los hay. Haz una foto o una captura de pantalla de los correos electrónicos, mensajes de texto o mensajes de voz. A veces la otra parte puede manipular los mensajes y borrarlos. Mantente a salvo y no dejes que el agresor sepa que estás recabando información sobre los hechos. Puede intentar agravar la situación y causar más daño si se entera.

- Documenta los registros de llamadas, llamadas telefónicas (comprueba si puedes grabar la llamada a través de la policía local), redes sociales, correos electrónicos, mensajes de texto.

- No borre las pruebas, ya que algunas cosas, como los correos electrónicos, podrían utilizarse para averiguar la posible ubicación del remitente.

Formas de aumentar la seguridad

- Cambia tus contraseñas y nombres de usuario. Una vez que hayas cambiado la contraseña/nombre de usuario, ten cuidado al acceder a estas cuentas en dispositivos que puedas sospechar que están siendo vigilados. No utilices información que pueda delatar tu identidad al crear nuevos perfiles o actualizarlos. No utilice la misma contraseña para varias cuentas.

- Comprueba tus dispositivos y ajustes para confirmar que sus dispositivos/cuentas no están conectados a otros. Por ejemplo, el Bluetooth, apágalo cuando no lo estés utilizando. Borra aplicaciones si no estás familiarizado con ellas.

- Para casos más graves donde puede sospechar que su dispositivo está siendo vigilado. La mejor opción es obtener un nuevo dispositivo. Cuando recibas el nuevo dispositivo no conectes tus cuentas antiguas como Google o Apple a las que el individuo causante del daño pueda tener acceso. Desactive el seguimiento de la ubicación y el Bluetooth. Una posibilidad es conservar su antiguo dispositivo para que el individuo pueda sospechar que sigue utilizándolo y no intente rastrear el nuevo dispositivo.

- Protege tu ubicación desactivando cualquier rastreador a través de su teléfono o vehículo. Si le preocupa que haya un rastreador de localización en su coche, póngase en contacto con la policía local, un investigador o un mecánico. Documente cualquier prueba antes de retirar dichos dispositivos.

- Cuidado con los regalos del individuo, ya que podrían contener cámaras ocultas.

Pasos para aumentar la privacidad

- Proteja su dirección diciendo a sus amigos y familiares que no la compartan, sobre todo si se traslada a otro lugar. Tenga cuidado al dar su dirección a empresas locales. Compruebe si su ayuntamiento tiene un programa de confidencialidad de direcciones.

- Limite la información que publica al hacer una compra o crear una cuenta en línea. Esta información se vende a terceros para que tengan acceso a ella. Reduzca al mínimo la recogida de información y facilite solo la necesaria.

- La persona causante del daño podría utilizar el teléfono de la víctima o, a través de una cuenta compartida, acceder a su estado de salud, localización, mensajes, búsquedas en Internet o llamadas.

Ubicación Privacidad

- Intenta no buscar lugares ni hacer planes a través de tu teléfono, correo electrónico, navegador de Internet o aplicaciones de mensajería.

- Pague en efectivo o con abonos únicos en lugar de abonos de transporte conectados a su nombre.

- Registra tu coche/pertenencias para ver si hay algún dispositivo que te esté rastreando.

Comunicación/Privacidad de la información

- Utiliza un ordenador público o de la biblioteca, pero no te conectes a ninguna cuenta compartida o controlada.

- Utilice un formulario web para enviar mensajes.

- Cree nuevas cuentas utilizando información falsa y no utilice dispositivos que puedan estar en peligro por el acceso físico o remoto previo de la persona causante del daño.

Desconectarse de la persona causante del daño

https://www.ceta.tech.cornell.edu/_files/ugd/c4e6d5_20fe31daffd74b2fb4b4735d703dad6a.pdf

Antes de desconectarse, consulte con un asistente social para casos de violencia doméstica y busque ayuda. Será obvio cuando se realicen cambios en cualquier cuenta compartida. Ten en cuenta que la persona causante del daño lo sabrá. Utiliza los recursos/organizaciones adecuados para crear un plan de seguridad.

Tenga en cuenta que esta sección repasa brevemente algunas formas de aumentar la seguridad en sus dispositivos. En los capítulos 3 y 4 de este manual encontrará secciones más detalladas.

Lista de control

-

Haz una lista de los dispositivos a los que te conectas, como teléfonos, portátiles, tabletas, y cambia la contraseña de acceso a cada dispositivo.

-

Haz una lista de todas tus cuentas online y de cómo te conectas a ellas.

-

¿Puede eliminar alguna de esas cuentas y crear otras nuevas?

-

¿Se comparte alguna de las cuentas?

-

¿Se puede eliminar alguna de ellas?

-

Cambia la contraseña de todas las cuentas posibles.

-

-

Eliminar contraseñas guardadas en cualquier navegador web

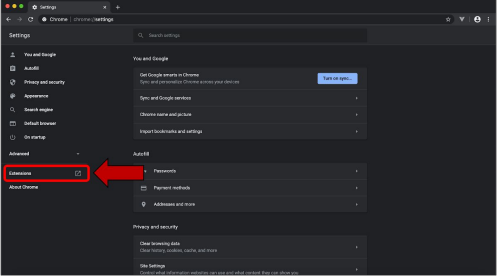

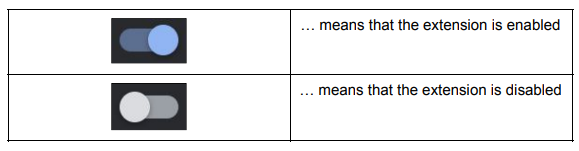

- Para Google Chrome

- Ajustes

- Contraseñas

- Firefox

- Preferencias

- Privacidad

- Desplácese hasta Logins and Passwords

- Conexiones guardadas

- Safari

- Preferencias

- Autorrelleno

- Editar

- Para Google Chrome

- Cambie sus contraseñas y cree una contraseña segura. Debe ser larga, con una combinación de mayúsculas y minúsculas, y utilizar símbolos y números.

- Utiliza algo que la persona causante del daño no adivinaría, así que no incluyas cumpleaños ni nombres.

- Cuando configures una pregunta de seguridad para acceder a una cuenta, no utilices respuestas que puedan adivinarse. Inventa respuestas falsas a preguntas como "el nombre de la calle en la que creciste".

- Los programas de gestión de contraseñas pueden hacer un seguimiento de tus contraseñas y de la información falsa que proporcionas a las preguntas de seguridad.

- Comprueba qué aplicaciones tienen acceso a tu ubicación, contactos, micrófono, cámara, etc.

- iPhone

- Ajustes

- Privacidad. Aparecerá una lista de las aplicaciones.

- Haz clic en cada aplicación para ver el permiso concedido.

- Para Androides

- Ajustes

- Aplicaciones

- Ajustes

- Aplicaciones. Haga clic en cada aplicación individual para ver los permisos.

- iPhone

- Comprueba la configuración de ubicación de tu teléfono

- Para iPhone,

- Ajustes

- Privacidad

- Servicios de localización.

Esto te mostrará las aplicaciones que tienen acceso a tu ubicación. Puedes decidir qué aplicaciones pueden rastrearte.

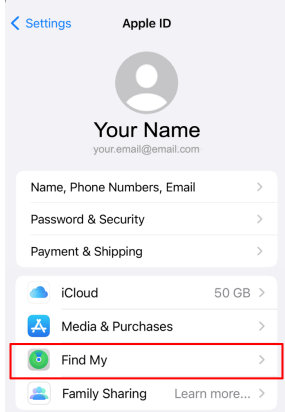

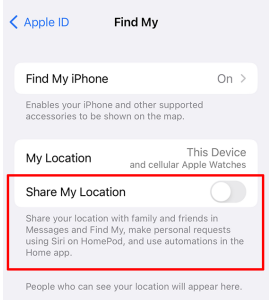

- Se recomienda también en iPhones para comprobar el Compartir mi ubicación

- Ajustes

- Privacidad

- Servicios de localización

- Compartir mi ubicación.

- Puedes comprobar quién tiene acceso a tu ubicación y también decidir si quieres desactivar Buscar mi iPhone.

- Para Android

- Ajustes

- Ubicación

- Permiso de la aplicación. Si eso no funciona entonces,

- Aplicaciones

- Ajustes

- Aplicaciones. Haz clic en cada aplicación individual para ver los permisos. Comprueba la ubicación.

- Para iPhone,

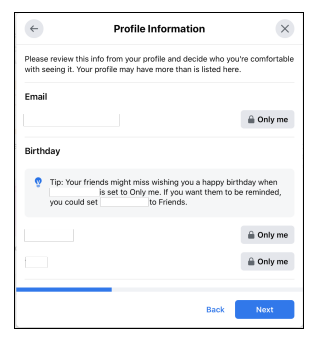

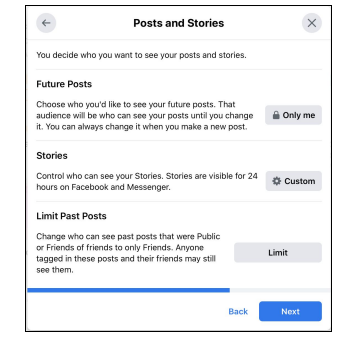

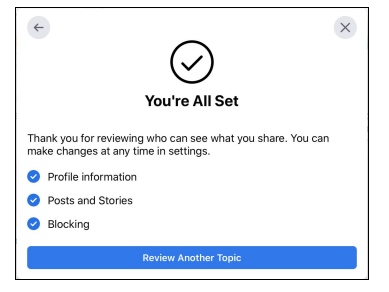

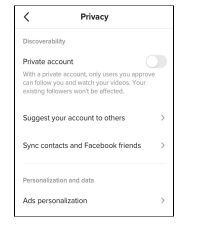

- Comprueba la configuración de privacidad y seguridad de cada cuenta en las redes sociales.

- Ajustes de foto

- iPhone

- Ajustes

- ID de Apple

- iCloud

- Fotos.

- Comprueba si Álbumes compartidos está desactivado. Si ha compartido con alguien previamente puede eliminar a la persona o borrar el álbum compartido. Para eliminar a alguien/álbum, Abra el Álbum Compartido>Personas>Eliminar Suscriptor/or/Eliminar Álbum Compartido.

- Usuarios de Android

- Google Fotos

- Compartir

- Más

- Deja de compartir tu biblioteca

- Para eliminar

- Compartir

- Nombre

- Más

- Ajustes

- Eliminar socio

- Eliminar

- iPhone

- Puedes comprobar si otras personas han iniciado sesión en tu cuenta de Google accediendo a https://myaccount.google.com. E introduciendo su correo electrónico. Seguridad>Tus dispositivos.

- Puede cerrar la sesión de los dispositivos por que pueden ser notificados así que tenga cuidado al hacer este paso.

- Puede cerrar la sesión de los dispositivos por que pueden ser notificados así que tenga cuidado al hacer este paso.

- Comprueba la configuración de ubicación en otros dispositivos como smartwatches, tabletas, etc.

- Configuración de la privacidad en los navegadores web,

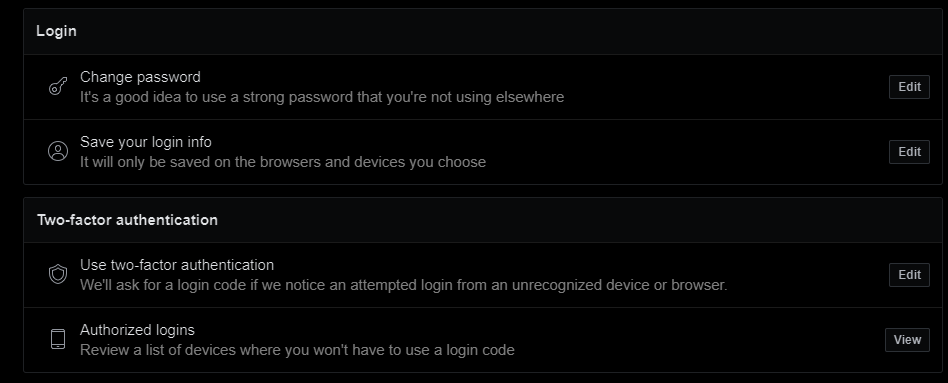

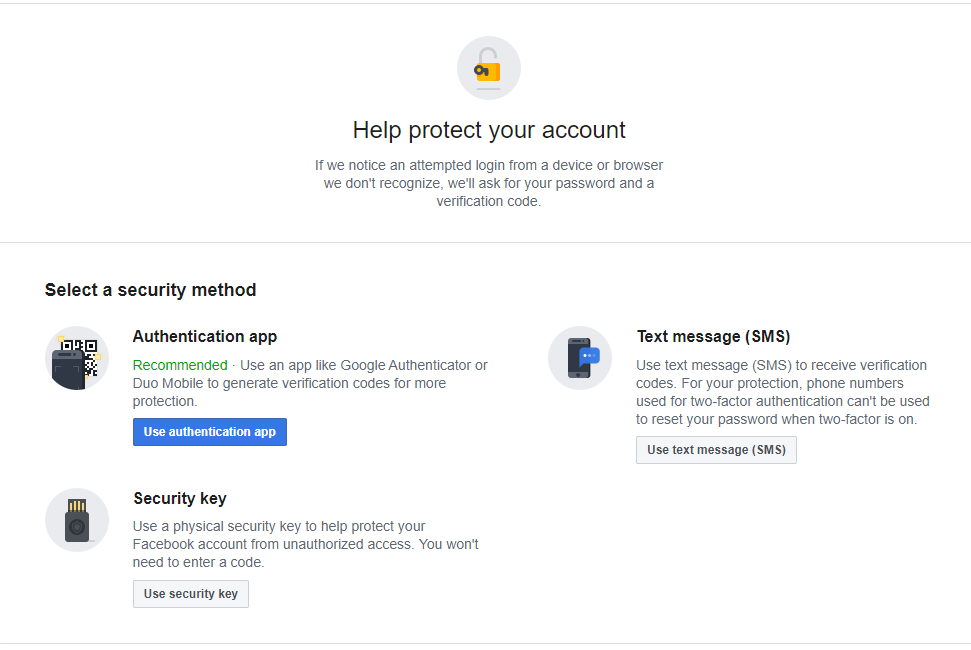

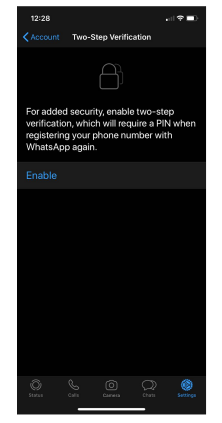

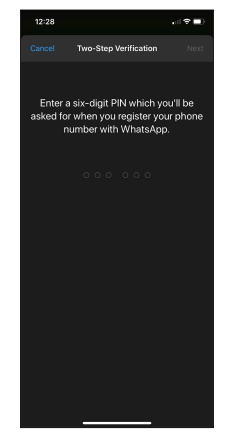

- Active la autenticación de 2 factores si es posible.

- Active la autenticación de 2 factores si es posible.

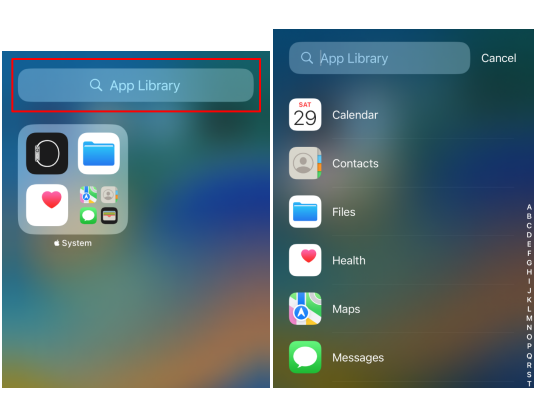

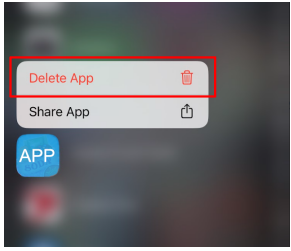

- Compruebe todas las aplicaciones de sus dispositivos y vea si las reconoce todas. Si no reconoce ninguna, deberá eliminarlas.

- Si tienes hijos y temes que la persona causante del daño pueda tener acceso a esos dispositivos, repite los pasos con ellos.

Algunas categorías de cuentas compartidas para verificar.

- Alimentación

- UberEATS

- Salpicadero

- SkiptheDishes

- Música

- Spotify

- Altavoces inteligentes

- Google Home

- Banca y Finanzas

- Banca electrónica

- Acciones

- PayPal

- Tarjetas de crédito

- Aplicaciones de efectivo

- Cuentas de jubilación

- Teléfono

- Planes compartidos

- Coche

- GPS

- Aplicaciones (Waze)

- Tecnología doméstica

- Anillo

- Nido

- Sistema de alarma

- Cerraduras inteligentes

- TV

- Netflix

- Disney

- Amazon Prime

- Viajes en coche compartido

- Uber

- Lyft

- Viajar

- Trivago

- TripAdvisor

- Aerolíneas

- Servicios

- Cable/Internet

- Agua/Gas

- Aplicaciones de entrenamiento

- Garmin

- Almacenamiento en la nube

- Dropbox

- Amazon/Google Drive

Stalkerware y seguimiento de ubicaciones

Visión general del Stalkerware

La introducción de spyware y Stalkerware ha facilitado a los delincuentes el seguimiento, la vigilancia y el acoso de sus víctimas. Pueden utilizar programas espía para vigilar en secreto lo que la persona hace en su dispositivo móvil. Si te preocupa el spyware, ten cuidado cuando busques en tu dispositivo, ya que el agresor puede ver lo que haces. Intente utilizar un dispositivo nuevo u otro que la persona agresora no esté vigilando. Confíe en sus instintos y busque patrones para comprender lo que puede estar haciendo el agresor.

¿Qué es el spyware o stalkerware?

Spyware o Stalkerware pueden ser aplicaciones, un programa de software, o un dispositivo que dará a otra persona (abusador) la capacidad de vigilar en secreto y grabar la actividad sobre el ordenador / teléfono de otra persona. Estas herramientas son intrusivas y una de las formas más peligrosas de mal uso a través de la tecnología. Los programas espía proporcionan acceso remoto para llevar a cabo actividades de vigilancia, acoso, abuso, acecho y/o violencia sin el consentimiento del usuario. El software puede estar oculto en un dispositivo y no proporciona notificación persistente de que está instalado. Es difícil de detectar y eliminar. Hay otras funciones del teléfono, como "Find my Phone" o los servicios de localización de familiares, que también son motivo de preocupación.

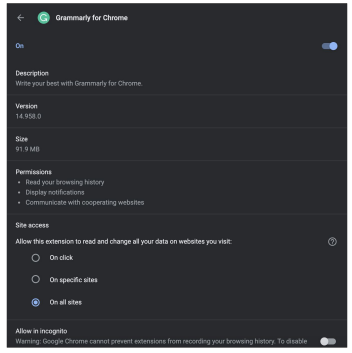

En general, los programas espía son ilegales. Es ilegal controlar y vigilar a otra persona sin su permiso o conocimiento. Esto infringe leyes que van desde el acecho o el hostigamiento hasta el acceso ilegal a un dispositivo.

Casi todos los Stalkerware requieren acceso físico al dispositivo para instalarse. Se ejecutará en modo oculto sin notificaciones, por lo que dificulta su detección.

Acoso telefónico y seguridad para los supervivientes

Detectar el stalkerware puede ser difícil, pero hay que estar atento a señales como que la batería se agote rápidamente, que el dispositivo se encienda y apague o que se produzcan picos en el uso de datos. Sin embargo, la señal más común es el comportamiento sospechoso de la persona. Pueden conocer demasiada información sobre tus actividades telefónicas, así que confía en tus instintos y busca patrones. Haz que un profesional revise tu teléfono. Antes de eliminar aplicaciones como stalkerware, piensa en tu seguridad. A veces, el agresor puede intensificar su comportamiento por haberla eliminado. Crea un plan de seguridad a través de los recursos proporcionados para ayudarte en el proceso.

Documente todo lo que está experimentando.

Para eliminar el stalkerware, puedes hacer un restablecimiento de fábrica en tu teléfono, pero ten cuidado al reinstalar aplicaciones o archivos desde una copia de seguridad, ya que puede volver a cargarlo en el dispositivo de nuevo. Crea una nueva cuenta de iCloud o Google para tu dispositivo.

Prevención del Stalkerware

- Considerar el acceso. Cuidado con los nuevos regalos de un maltratador. Ten cuidado al dar tu teléfono a otra persona. El stalkerware se instala rápidamente.

- Actualizar cuentas. Cambia tus contraseñas y configura la autenticación en dos pasos cuando esté disponible.

- Bloquea el teléfono. Establecer una contraseña para tu teléfono minimizará el riesgo, ya que requieren acceso físico al dispositivo.

- Utiliza protección antivirus y anti-stalkerware. Descarga aplicaciones de seguridad para tu dispositivo para que puedan escanear tu teléfono en busca de posibles programas maliciosos o aplicaciones de acoso.

- Utiliza los dispositivos de seguridad. Revise las funciones de seguridad del dispositivo. Los teléfonos Android tienen la opción de permitir la instalación desde "fuentes desconocidas", confirme que no esté activada. Instala siempre las últimas actualizaciones en tu teléfono.

- No root o jailbreak a su teléfono personal. Rootear o hacer jailbreak significa eliminar las limitaciones del sistema operativo para permitir instalaciones de terceros. Esto afectará a las funciones de seguridad integradas que protegen el dispositivo. Muchas funciones de stalkerware no funcionan a menos que exista una vulnerabilidad por parte del fabricante.

Si una persona tiene acceso a tu teléfono físico o a tu cuenta en la nube, puede que no necesite ninguna aplicación espía. También puede utilizar a amigos y familiares para obtener información sobre ti. Busca patrones en lo que la persona puede saber y de dónde podría obtener esa información.

Acoso informático y seguridad para los supervivientes

Los programas espía en el ordenador pueden hacer un seguimiento de casi todo lo que haces en él. Algunos programas espía podrían dar al agresor acceso a tu webcam/micrófono, hacer capturas de pantalla y apagar o reiniciar el ordenador.

Se puede instalar de forma remota enviando un correo electrónico o un mensaje con un archivo adjunto o un enlace. Tenga en cuenta que puede instalarse automáticamente al abrir un archivo adjunto o hacer clic en cualquier enlace. Si alguna vez sospecha, no abra los enlaces aunque sean de amigos. También pueden enviarse a través de mensajes instantáneos, juegos de ordenador u otras estratagemas para conseguir que usted o sus hijos quieran hacer clic en el enlace.

Respuesta al spyware

La seguridad ante todo.

- El agresor puede intensificar su comportamiento abusivo si sospecha que la víctima está eliminando el programa espía y cortando su acceso. Crea un plan de seguridad antes de cortar el acceso y pide ayuda.

Reúne pruebas.

- Reúna y conserve pruebas de todas sus actividades para que las fuerzas de seguridad puedan analizar la información. Esto puede llevar a emprender una investigación penal.

Elimina los programas espía.

- Difícil de eliminar el software espía, se puede considerar la limpieza y la reconstrucción de la computadora mediante la reinstalación del sistema operativo. Este procedimiento no garantiza que funcione. Consiga un disco duro de repuesto para el ordenador o consiga otro ordenador. Tenga cuidado al copiar archivos del ordenador infectado al nuevo.

Utiliza dispositivos que no estén vigilados.

- Utilizar un ordenador o dispositivo al que la persona en cuestión no tenga acceso físico para investigar. Recuerda que la persona en cuestión puede ver todas las actividades, incluidos el chat en línea, los correos electrónicos y las búsquedas en Internet. Puedes utilizar un ordenador de la biblioteca o el dispositivo de un amigo.

Actualizar cuentas.

- Considere la posibilidad de restablecer sus contraseñas en distintos dispositivos y dejar de acceder a determinadas cuentas desde su ordenador.

Prevención de programas espía

- Considera el acceso.

- Sospeche si alguien le sugiere instalar un nuevo teclado, cable o software en su ordenador para "arreglarlo". Desconfíe de los regalos para usted o sus hijos.

- Crear usuarios separados o cuentas de invitados.

- Cree cuentas de invitado con una configuración que no permita la instalación de software o aplicaciones sin el inicio de sesión del administrador. Esto puede evitar la instalación accidental de spyware/malware.

- Utilice protección antivirus y antispyware.

- Instale programas antivirus y antiespía y analice regularmente su ordenador. Estos programas pueden ayudar a evitar que los programas se instalen. Lo mejor sería antes de que el ordenador se haya visto comprometido.

Recuerda que si una persona tiene acceso físico a tu ordenador, puede que no necesite instalar spyware. También pueden recibir información a distancia si ya tienen acceso a tus cuentas.

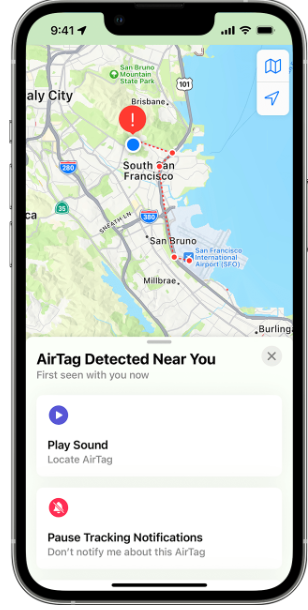

Seguimiento de la ubicación

La privacidad de la ubicación es importante para la seguridad. A veces, los teléfonos y las aplicaciones pueden rastrear tu ubicación sin que lo sepas. También hay dispositivos de rastreo, como el GPS de tu coche, que pueden utilizarse indebidamente para vigilar tu ubicación. Las herramientas de localización también pueden ser beneficiosas. Podrían utilizarse para obtener información sobre dónde están sus hijos o para encontrar teléfonos o llaves perdidos o identificar si un delincuente está cerca.

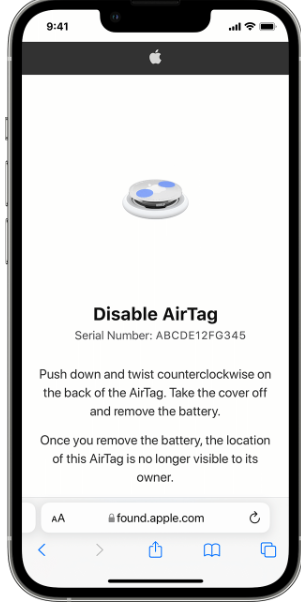

Paso 1: Priorice su seguridad.

- Más información. Los profesionales pueden ayudar a crear un plan de seguridad. Consulte los recursos locales.

Paso 2: Reduzca las posibilidades de que le sigan la pista.

- ¿Existen patrones en lo que el agresor puede saber? ¿Cree que le siguen la pista en tiempo real o sólo donde ha estado anteriormente?

- ¿Compartes alguna cuenta con otra persona? ¿Alguien tiene acceso a tu teléfono o dispone de información para acceder a tus cuentas?

- ¿Utilizas aplicaciones que comparten tu ubicación?

- ¿Pueden tus amigos y familiares compartir tu ubicación? A veces la ubicación puede compartirse a través de las redes sociales.

Paso 3: Aprende más sobre el funcionamiento de la tecnología.

Teléfonos y dispositivos móviles

- Los teléfonos pueden ser rastreados por su ubicación a través del GPS incorporado, las conexiones Wi-Fi pueden revelar su ubicación, y las torres de telefonía móvil que conecta el teléfono y su proveedor de telefonía celular. La localización en su teléfono puede desactivarse, pero los servicios de emergencia y las compañías telefónicas tendrán acceso a su ubicación cuando el teléfono esté encendido.

- Los teléfonos pueden conectarse desde tu cuenta de Apple o Google que tiene funciones como ayudar a encontrar tus teléfonos perdidos. Las personas que tienen acceso a su cuenta pueden ver la ubicación de su teléfono.

- Los teléfonos, tabletas o portátiles guardan un historial de las redes Wi-Fi a las que has accedido en el pasado y puedes eliminarlo.

Aplicaciones y redes sociales

- Comprueba tu ubicación y la configuración de privacidad de las aplicaciones.

- Las aplicaciones de cámara y fotografía también pueden almacenar la ubicación en la que se tomó la foto. Los ajustes de ubicación se pueden desactivar en la configuración del teléfono.

- Puede que tus amigos y familiares compartan tu información a través de las redes sociales. Comprueba cuándo te mencionan en una publicación. Comprueba en tu aplicación si puedes configurar notificaciones cuando te mencionen o si puedes cambiar tu configuración de privacidad para no permitir que otros compartan tu ubicación.

- Algunas aplicaciones solicitan tu ubicación, como las de compras, las de viajes compartidos o las de reparto de comida.

- Los programas espía (Stalkerware) también podrían instalarse en tu teléfono sin tu conocimiento.

Sistema de Posicionamiento Global (GPS)

- Muchos coches llevan GPS incorporado y almacenan tu historial de localización.

- Estos dispositivos también pueden colocarse en un vehículo o en objetos personales para rastrear a alguien. Se pueden ocultar muy fácilmente porque son diminutos y difíciles de encontrar.

- Estos dispositivos pueden estar en tiempo real, compartiendo los datos directamente con el agresor.

Localizadores

- Los dispositivos más nuevos pueden ser pequeños y ocultarse en un bolso o en regalos.

- A diferencia de los dispositivos GPS, éstos no necesitan estar conectados a una fuente de alimentación.

- Están conectados a una aplicación o a una cuenta en línea.

- Utilizan una combinación de GPS, RFID (identificación por radiofrecuencia) activa, Bluetooth LE (baja energía) y redes Wi-Fi.

Paso 4. Configuración de seguridad y privacidad.

Ten en cuenta que hacer estos cambios podría alertar al agresor. Esto también podría borrar las pruebas.

- Documentación.

- Incluso sin saber cómo te rastrean. Indique cuándo la persona agresora conoce su ubicación. Tome nota de cuándo y dónde han aparecido cuando menos esperaba que estuvieran allí.

- Encontrar el dispositivo o servicio

- Revisa tu coche, en el maletero, bajo el capó, dentro del parachoques, debajo o entre los asientos.

- Revisa tus pertenencias, busca objetos que no te pertenezcan.

- Denunciar los malos tratos

- Los servicios y defensores de las víctimas pueden ayudarle.

- Avise a las fuerzas del orden.

- Obtenga asistencia jurídica.

- Póngase en contacto con la empresa para solicitar que la persona abusiva no tenga acceso a su ubicación.

- Quitar, bloquear o atascar

- Cuando sea seguro, retira el dispositivo o desactiva el uso compartido de la ubicación.

- Como parte del plan de seguridad, a veces la gente deja el rastreador encendido para reunir pruebas.

- La contravigilancia puede interferir o detener la comunicación del dispositivo de localización.

Internet de los objetos

Inoculación digital: Guía para recuperar el control tras dejar una relación abusiva - Pasos para protegerse de los abusos facilitados por la tecnología

Sustituye el router doméstico, establece una red de invitados para los dispositivos inteligentes/conectados y reinicia todos los dispositivos:

Cámaras:

- Nido: https://support.google.com/googlenest/answer/9252162?hl=en#zippy=

- Círculo Logitech: https://support.logi.com/hc/en-ca

- NetgearArlo: https://kb.arlo.com/1057976/How-can-I-reset-my-Arlo-SmartHub-or-base-station-to-the-default-values

- Ring Stick Up: https://support.ring.com/hc/en-us/articles/115000125926-Stick-Up-Cam-Setup-Mode

- Anillo destacado: https://support.ring.com/hc/en-us/articles/115003835483-Spotlight-Cam-Setup-Mode

- Amazon Cloud: https://www.amazon.com/gp/help/customer/display.html?linkCode=w61&imprToken=gaX.lG7AS6v6wGWZYX62bQ&slotNum=0&ascsubtag=e99519292933a52d5c1bdf4f4b176faebf364aaa&nodeId=202161680&tag=lifehackeramzn-20

- Parpadeo: https://support.blinkforhome.com/categories/how-to-videos-BkFoXlQIB

Termostatos:

- Termostato Nest: https://support.google.com/googlenest/answer/9247296?hl=en

- Termostato Ecobee: https://support.google.com/googlenest/answer/9247296?hl=en

- Termostato Honeywell: https://www.honeywellhome.com/en/questions/how-do-i-complete-a-factory-reset-on-the-lyric-round-thermostat

Interruptores de luz:

- Reguladores Lutron Caseta: https://www.wink.com/help/products/lutron-caseta-in-wall-dimmer-and-pico/

- Interruptor Echobee: https://support.ecobee.com/hc/en-us/articles/360026508712

- Conmutador TP-Link: https://www.tp-link.com/us/support/faq/265/

- Interruptor Insteon: https://www.insteon.com/support-knowledgebase/2016/2/24/factory-resetting-insteon-hub

Luces:

- Philips Hue: https://labs.meethue.com/support

- LIFX: https://support.lifx.com/hc/en-us/articles/200468240-Hardware-Resetting-your-LIFX

- Cree Connect: https://support.smartthings.com/hc/en-us/articles/204258280-Cree-Connected-LED-Bulb

Timbres:

- Anillo: https://support.ring.com/hc/en-us/articles/115000125086-Ring-Video-Doorbell-Setup-Mode

- Skybell: https://skybelltechnologies.zendesk.com/hc/en-us/articles/203317075-SkyBell-HD-Device-Reset

Home Hubs:

- Samsung SmartThings: https://support.smartthings.com/hc/en-us/articles/204936890-How-do-I-factory-reset-the-Hub-delete-a-Location-

- Iris Smarthub: https://www.irisbylowes.com/support?guideTitle=I-have-a-new-hub-that-I-can't-add-to-my-Iris-account.&guideId=137aff1c-a4a5-404a-8c58-1320cb59f312

- Apple Home: https://support.apple.com/en-ca/HT204893

Cerraduras inteligentes:

- Cerradura inteligente August: https://support.august.com/how-do-i-factory-reset-my-lock-BkH1D8y0uG

- Schlage Sentido: https://www.schlage.com/content/dam/sch-us/documents/pdf/installation-manuals/Schlage-Sense-User-Guide-P516-991.pdf

- Schlage Encode Smart Wifi Deadbolt: https://www.schlage.com/en/home/support/faqs/schlage-encode.html

- Nido X Yal: https://support.google.com/googlenest/answer/9218474?co=GENIE.Platform%3DAndroid&hl=en

- Lockly Secure Plus: http://www.support.lockly.com/article/how-to-do-a-factory-reset/

- Cerradura inteligente SimplySafe: https://support.simplisafe.com/hc/en-us/articles/360033366692-Smart-Lock-Setup-Updating-your-system-before-installing

Niños, adolescentes y tecnología

https://www.techsafety.org/survivor-toolkit/teens-and-technology

Uso y abuso de aplicaciones populares

Es importante que los adultos conozcan las aplicaciones más populares y su función. Una comprensión general de las aplicaciones puede ayudar a relacionarse con los jóvenes y apoyar su uso positivo de la tecnología. La mayoría de las aplicaciones de redes sociales son similares y se utilizan para establecer contactos.

- YouTube

- Sirve para compartir y crear vídeos, ver vídeos, mostrar el talento creativo, jugar, revisar productos y ganar dinero.

- Los tipos de uso indebido son la creación de nombres de vídeo falsos, la intimidación, el acoso en los comentarios y los vídeos de bromas dañinas.

- Instagram

- Se utiliza para publicar fotos/vídeos, dar a me gusta y compartir otros contenidos, vender productos, concienciar, crear tablones y potenciar hashtags.

- El uso indebido puede ser a través de intimidación, acoso, perfiles falsos, face tuning, stalking, etc.

- Snapchat

- Se utiliza para crear vídeos/fotos con el uso de posibles filtros, mostrar talento, conectar con otros a través del geoetiquetado y tener "streaks".

- Los usos indebidos son la pornografía vengativa, hacer capturas de pantalla de mensajes privados, estar siempre visible en el mapa y la desaparición de mensajes.

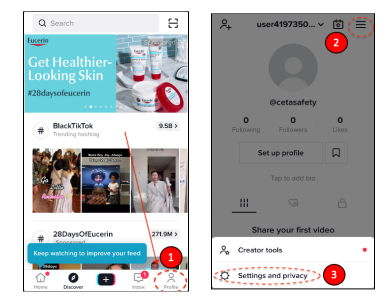

- TikTok

- Se utiliza para compartir talentos, adquirir conocimientos, bailar retos y crear contenidos.

- Los usos indebidos son el rastreo de la ubicación, perjudicar a otros a cambio de visitas/likes, retos peligrosos, revelar abusos (tendencias), promover la violencia y la presión de grupo.

- Yubo

- Se utiliza para conocer gente nueva, crear un sentimiento de comunidad, retransmisiones en directo, compartir contenidos.

- Los usos indebidos incluyen proporcionar información falsa, acoso, intimidación, exigir fotos y vídeos explícitos.

Capítulo 3:

Guías de seguridad Android e iOS

En este capítulo hablaremos de las guías de seguridad para Android e iOS. Los smartphones y otros dispositivos móviles son parte normal de nuestras vidas y es esencial garantizar que estos dispositivos estén seguros y protegidos de las ciberamenazas. Android e iOS son los dos sistemas operativos más populares para dispositivos móviles. Disponen de funciones de seguridad integradas, pero siguen siendo vulnerables a la piratería, el malware y otros ciberataques. En este capítulo se explican los pasos necesarios para proteger los dispositivos, como establecer contraseñas seguras, activar la autenticación de dos factores y mantenerlos actualizados. Es importante ser consciente de los riesgos y tomar las medidas necesarias para protegerte a ti mismo y a tu información.

Guía de seguridad para Android

https://www.ceta.tech.cornell.edu/_files/ugd/9e6719_4db0b8e8154844bf84665ad3f04ec6c6.pdf

Los teléfonos Android son teléfonos que utilizan un sistema operativo desarrollado por Google. Entre los fabricantes de teléfonos se encuentran Samsung, LG, Motorola, Blackberry y Nokia, entre otros. Si no es un teléfono Apple, lo más probable es que tenga un teléfono Android.

Planes de telefonía compartida

Ten en cuenta que si compartes un plan de telefonía con otra persona, ésta tendrá acceso a la información sobre lo que haces en tu teléfono. Será más fácil acceder a esa información, especialmente si es el titular de la cuenta. Pueden ver información sobre registros de llamadas, números de teléfono de las personas que te llaman/envían mensajes de texto y otra información potencial. La guía de seguridad reforzada que figura a continuación no impedirá que se acceda a la información a través de un plan compartido.

Puedes utilizar tu teléfono sin una cuenta de Google, pero la mayoría de las veces los usuarios tienen una cuenta registrada en Google/Gmail que está conectada al teléfono. Es importante conocer las cuentas de Google que están conectadas al teléfono.

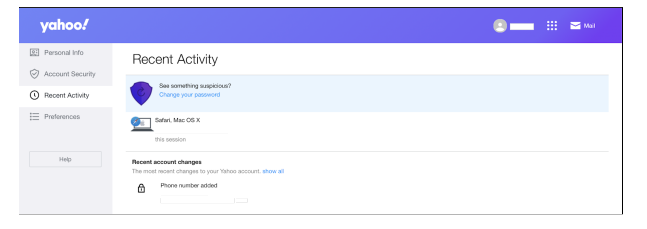

Seguridad de Google/Gmail

Comprueba la seguridad de Google/Gmail para saber si se ha configurado una cuenta.

Cómo comprobar qué cuentas de Google están conectadas a tu Android.

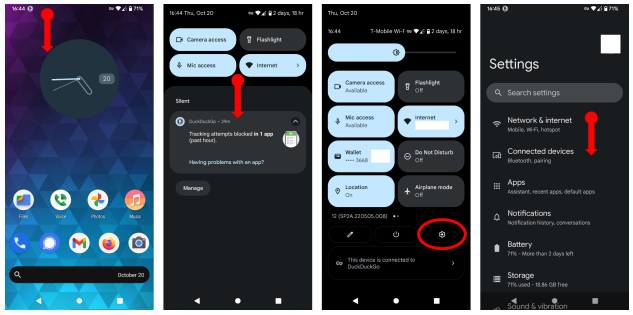

En primer lugar, vaya a la página principal de Configuración.

Opción #1

- Pulsa en la barra de notificaciones de la parte superior de la pantalla y tira hacia abajo para encontrar los ajustes rápidos.

- Puede que tenga que volver a tirar hacia abajo para ver más ajustes.

- Busque el pequeño icono del engranaje y haga clic en él para ir a la configuración principal.

Opción #2

- Ir a Todas las aplicacionespulsando sobre él o deslizando el dedo hacia arriba.

- Encuentre Ajustes y haga clic en él.

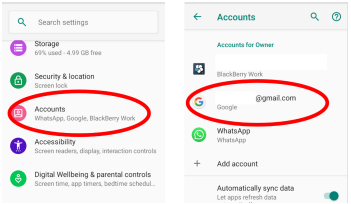

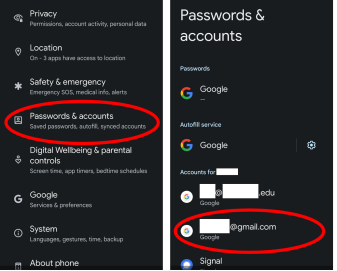

Android versión 11:

En las versiones 11 o anteriores de Android, desplázate por los ajustes y pulsa en Cuentas. A continuación, verás la lista de cuentas de Google/Gmail conectadas al teléfono.

Android versión 12+:

En la versión 12 o posterior, desplácese por la configuración y vaya a Contraseñas y cuentas. Podrá ver la lista de cuentas conectadas al teléfono.

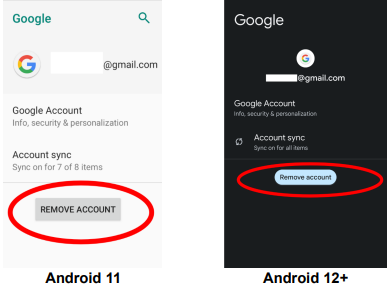

Elimine las cuentas que no reconozca. Tenga en cuenta que el propietario de esas cuentas puede saber cuándo se elimina la cuenta. Tenga un plan preparado cuando elimine las cuentas.

Para eliminar las cuentas, haz clic en una determinada cuenta y verás una opción para eliminarla. Si te preocupan las represalias, habla con un abogado cualificado que te ayude en este asunto.

Encontrar y proteger copias de seguridad.

¿Qué es una copia de seguridad?

Una aplicación de copia de seguridad es un software que guardará automáticamente una copia de la información de un dispositivo desde otra ubicación. Hará una copia y almacenará los datos para los casos en que los datos originales se pierdan o se dañen. Aunque las copias de seguridad tienen sus ventajas, es importante saber quién tiene acceso a ellas. Cualquier usuario no autorizado puede utilizar las copias de seguridad para encontrar información, incluidos textos, correos electrónicos y fotografías.

Muchos teléfonos Android pueden tener la aplicación de copia de seguridad preinstalada. Pueden usar Google One o diferentes fabricantes como Samsung pueden usar Samsung Cloud.

Las copias de seguridad pueden incluir información como mensajes de texto antiguos, fotos y vídeos incluso cuando se ha borrado del teléfono. Puede ser útil si necesitas recuperar información antigua, pero perjudicial si una persona abusiva puede ver la información que has borrado.

Google One:

Documento oficial https://support.google.com/android/answer/2819582?hl=en#zippy=%2Cwhat-gets-backed-up

La siguiente información puede ser respaldada a través de Google One:

- Aplicaciones

- Historial de llamadas

- Ajustes del dispositivo

- Contactos

- Calendario

- Mensajes SMS (servicio de mensajes cortos). Se trata de mensajes cortos de hasta 160 caracteres.

- Fotos y vídeos

- Mensajes MMS (Multimedia Message Service). Son textos que incluyen archivos, fotos, vídeos, emojis o sitios web adjuntos.

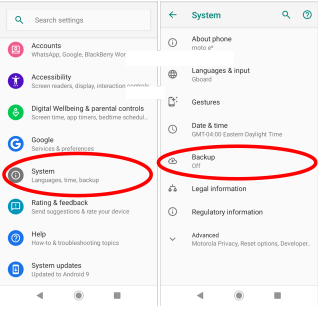

Comprueba si tu copia de seguridad (Google One) está activada.

- Ir a Ajustes.

- Desplácese y pulse Sistema.

- Busque y haga clic en Copia de seguridad.

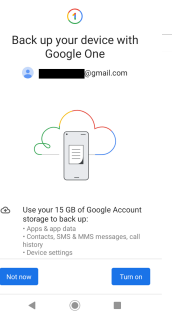

Si la copia de seguridad (Google One) está desactivada:

Si Google One está desactivado, es posible que veas la pantalla anterior y tengas la posibilidad de activarlo. Activar la copia de seguridad tiene ventajas como liberar espacio en el teléfono y recuperar información si el dispositivo se daña o se pierde.

Es importante asegurarse de que la cuenta de Google que está utilizando para conectarse a Google One es una cuenta que sólo le pertenece a usted. Asegúrate de que nadie más tiene acceso a esa cuenta. Confirma que has protegido tu cuenta. https://www.ceta.tech.cornell.edu/_files/ugd/9e6719_4db0b8e8154844bf84665ad3f04ec6c6.pdf#page=3&zoom=100,96,524

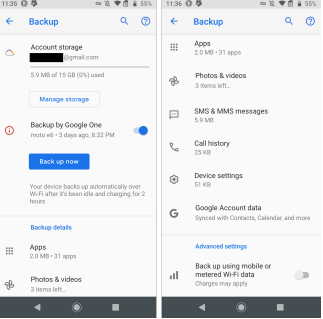

Si la copia de seguridad (Google One) está activada:

Si la copia de seguridad está activada, puedes desactivarla pulsando el botón azul.

Advertencia: Esto puede notificar a cualquier usuario que tenga acceso a esa cuenta.

Tenga en cuenta que la desactivación de la copia de seguridad no borrará los datos de los que se haya hecho una copia de seguridad anteriormente. Puedes eliminar los datos de la copia de seguridad seleccionando y pulsando Eliminar.

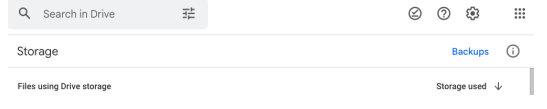

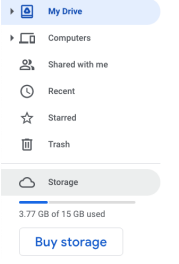

Gestión de copias de seguridad a través de Google Drive en un ordenador portátil o de sobremesa.

Las copias de seguridad se pueden gestionar a través de Google Drive. Abra un navegador web e introduzca el siguiente enlace, https://drive.google.com. Inicie sesión en la cuenta de Google vinculada a su dispositivo Android. Utilice el correo electrónico y la contraseña de la dirección de la que desea hacer una copia de seguridad.

- En el menú de la izquierda, haga clic en Ajustes.

- En la parte superior derecha, haga clic en Copias de seguridad. Verás una lista de las copias de seguridad de tu dispositivo.

Asegúrate de activar la seguridad adicional para Google Cloud Drive. https://www.ceta.tech.cornell.edu/_files/ugd/9e6719_4db0b8e8154844bf84665ad3f04ec6c6.pdf#page=3&zoom=100,96,524

Otras copias de seguridad de teléfonos Android:

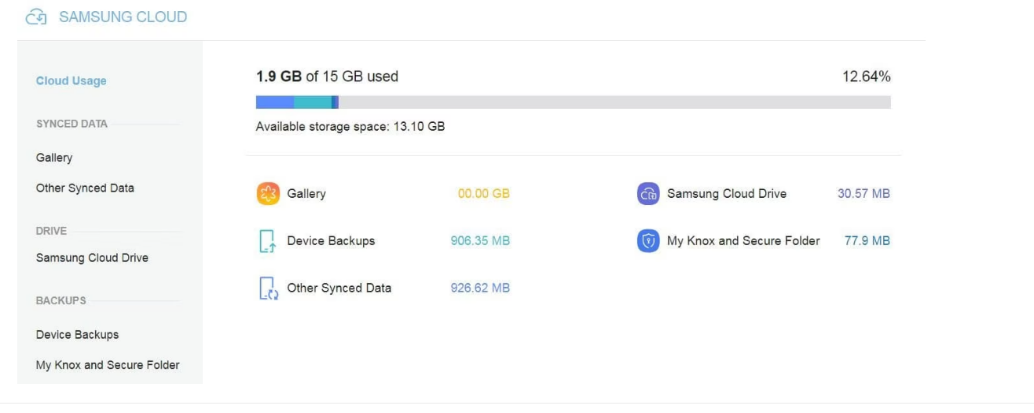

Nube de Samsung: https://www.samsung.com/levant/support/mobile-devices/how-to-manage-samsung-cloud-on-the-browser/

- Siga este enlace: https://support.samsungcloud.com

- Inicia sesión con los datos de tu cuenta Samsung y la contraseña de tu dispositivo Android.

- Después de iniciar sesión, se mostrará la página de resumen. Esta le mostrará su almacenamiento en la nube, los datos sincronizados, Samsung Cloud Drive y las copias de seguridad.

OnePlus: https://service.oneplus.com/uk/search/search-detail?id=op35

- Conecta tu dispositivo y ejecuta la aplicación OnePlus Switch.

- Ir a la Copia de seguridad y restauración. Hay dos opciones, Nueva copia de seguridad y Restaurar copia de seguridad.

- Puede pulsar Nueva copia de seguridad y elija lo que desea hacer copia de seguridad y, a continuación, haga clic en Copia de seguridad ahora.

- También puedes ver la copia de seguridad de tus datos.

- Ir a Gestor de archivos.

- Almacenamiento

- OPBackup

- MobileBackup.

- Puedes ver los datos de tu copia de seguridad en copia de seguridad móvil.

LG Android: https://www.lg.com/us/support/help-library/lg-android-backup-CT10000025-20150104708841

- Ir a Ajustes.

- Ficha General.

- Desplácese para encontrar Copia de seguridad.

- Copia de seguridad y restauración y, a continuación, Copia de seguridad.

- A continuación, puedes decidir la ubicación de la copia de seguridad seleccionando el almacenamiento interno o la tarjeta SD (si está instalada). Todos tus datos se almacenarán aquí.

- A continuación, puede hacer clic en los elementos de los que desea hacer una copia de seguridad y, a continuación, en Comienza.

- Para Restaurar copia de seguridad, en la lista de Copias de seguridad,

- Haga clic en los elementos que desee restaurar y, a continuación, en la sección de ampliación.

- Seleccione los elementos que desea restaurar y haga clic en Siguiente.

Problemas para acceder a tu cuenta de Google.

Es posible que quieras gestionar tu cuenta de Google pero hayas olvidado tu dirección de correo electrónico o tu contraseña. Sigue estos pasos para intentar recuperar tu cuenta. Las opciones son limitadas si no consigues recuperar la cuenta, ya que no existe un servicio de atención al cliente para este problema. Si este método no funciona, prueba lo siguiente:

- Elimina la cuenta de tu dispositivo si es posible.

- Configura una nueva cuenta de Google que sea segura para usar con tu dispositivo.

- Registra tu dispositivo con la nueva y segura cuenta de Google.

Siga los siguientes pasos para recuperar su cuenta. https://support.google.com/accounts/answer/7682439?hl=en

Contraseña olvidada.

- Sigue estos pasos para recuperar tu cuenta de Google. Haz clic en el enlace https://accounts.google.com/signin/v2/recoveryidentifier?flowName=GlifWebSignIn&flowEntry=AccountRecovery

- Responda a las preguntas lo mejor que pueda.

- Si tienes problemas, prueba estos consejos. Tenga en cuenta que es posible que no vea las mismas preguntas descritas aquí

- Utilizar un dispositivo y un lugar conocidos

- El dispositivo en el que inicias sesión con frecuencia.

- Utiliza el mismo navegador (Chrome o Safari).

- Intenta iniciar sesión desde un lugar en el que sueles hacerlo.

- Utilice contraseñas y respuestas exactas a las preguntas de seguridad

- Evite las erratas y preste atención a las minúsculas, mayúsculas y símbolos.

- Evite las erratas y preste atención a las minúsculas, mayúsculas y símbolos.

- Si se le pide la última contraseña que recuerda, utilice la más reciente que recuerde.

- Si no recuerdas la última, utiliza una anterior que sí recuerdes. La más reciente es mejor.

- Si no recuerdas ninguna contraseña, haz tu mejor suposición.

- Respuestas a las preguntas de seguridad

- Si no recuerdas la respuesta, haz tu mejor suposición.

- Si conoce la respuesta pero no funciona, pruebe con otra variante como "NY" en lugar de "New York".

- Si se le pide que introduzca un correo electrónico conectado a su cuenta.

- Una dirección de correo electrónico de recuperación te ayudará a volver a entrar mediante un código de seguridad enviado a esa dirección de correo electrónico.

- Utiliza una dirección de correo electrónico alternativa con la que puedas iniciar sesión.

- La dirección de correo electrónico cntact es donde obtienes información sobre la mayoría de los servicios de Google que utilizas.

- Comprueba si hay códigos de verificación en tu carpeta de correo no deseado. Ten en cuenta que Google nunca te pedirá tu contraseña o código de verificación por correo electrónico, llamada telefónica o mensaje. Introduce tu código de verificación únicamente a través de accounts.google.com.

- Utilizar un dispositivo y un lugar conocidos

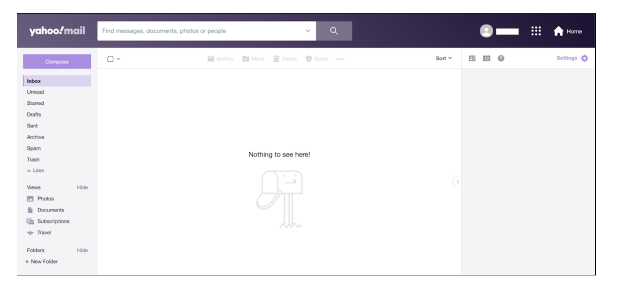

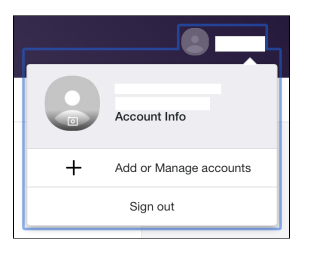

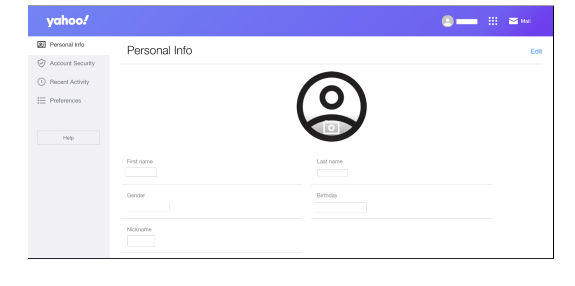

Correo electrónico olvidado.

- Para encontrar su nombre de usuario, siga el enlace https://support.google.com/accounts/answer/7682439?hl=en

Necesitarás saber:

- Un número de teléfono o una dirección de correo electrónico de recuperación para la cuenta.

- El nombre completo que figura en su cuenta.

- Siga las instrucciones para confirmar su cuenta.

- Encontrará una lista de nombres de usuario que coinciden con su cuenta.

Proporcionar medidas de seguridad adicionales para una cuenta de Google pirateada o comprometida.

Paso. 1: Accede a tu cuenta de Google.

Ve a la página de recuperación: https://accounts.google.com/signin/v2/recoveryidentifier?flowName=GlifWebSignIn&flowEntry=AccountRecovery

Utilice esta página si alguien lo ha hecho:

- Has cambiado los datos de tu cuenta (contraseña o número de teléfono de recuperación).

- Alguien borró tu cuenta.

- No podrá registrarse por ningún otro motivo.

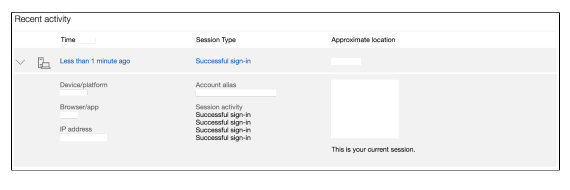

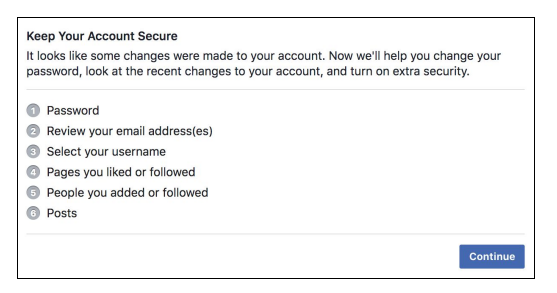

Paso 2. Revisa la actividad y ayuda a proteger tu cuenta de Google pirateada.

Actividad de revisión.

- Accede a tu cuenta de Google: https://www.google.com/account/about/?hl=en

- En el panel de navegación izquierdo, haga clic en Seguridad.

- Busque el panel "Eventos de seguridad recientes" y seleccione Revisar los eventos de seguridad.

- Compruebe si hay actividades sospechosas:

- Si encuentras algo que no procede de ti: Selecciona, No, no fui yo. A continuación, siga los pasos que aparecen en pantalla para proteger su cuenta.

- Si has realizado la actividad: Seleccione Sí.

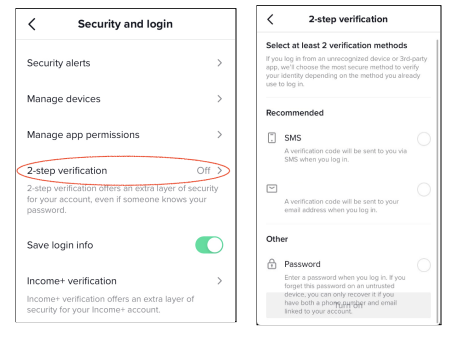

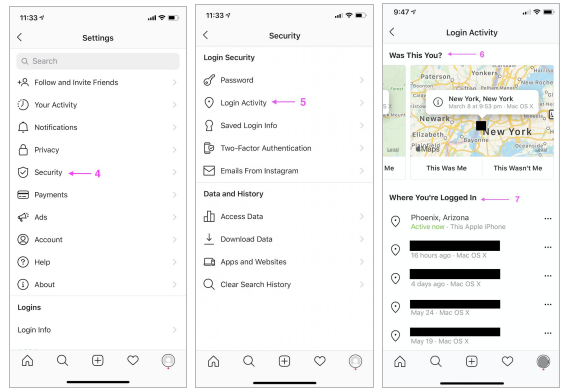

Revisa qué dispositivos utilizan tu cuenta.

- Accede a tu cuenta de Google: https://www.google.com/account/about/?hl=en

- En el panel de navegación izquierdo, pulse Seguridad.

- En el panel "Sus dispositivos", haga clic en Gestionar dispositivos.

- Compruebe si hay dispositivos que no reconoce.

- Si encuentras un dispositivo que no reconocesseleccione "¿No reconoces un dispositivo?". Siga los pasos que aparecen en pantalla para proteger su cuenta.

- Si reconoce todos los dispositivos pero cree que alguien sigue utilizando su cuenta, consulte a continuación cómo averiguar si su cuenta ha sido pirateada.

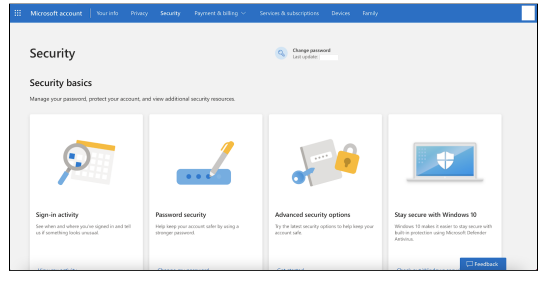

Paso 3. Tome más medidas de seguridad.

Active la verificación en 2 pasos.

- Abre tu cuenta de Google e inicia sesión: https://www.google.com/account/about/?hl=en

- En el panel de navegación, haga clic en Seguridad.

- En Iniciar sesión en Googlehaga clic en Verificación en 2 pasos > Empezar.

- Sigue los pasos que aparecen en pantalla.

Ten en cuenta que si utilizas una cuenta de trabajo, escuela u otro grupo, es posible que estos pasos no funcionen. Póngase en contacto con su administrador para obtener ayuda.

Google recomienda utilizar las indicaciones de Google (https://support.google.com/accounts/answer/7026266), es más fácil iniciar sesión que introducir un código de verificación. También pueden ayudar a evitar los intercambios de SIM y otros hackeos basados en el número de teléfono.

Los avisos de Google son notificaciones push que recibirás en.

- Teléfonos Android con sesión iniciada en tu cuenta de Google.

- iPhones con la aplicación Smart Lock (https://apps.apple.com/app/google-smart-lock/id1152066360), la aplicación Gmail, la aplicación Google Fotos, la aplicación YouTube y la aplicación Google con la sesión iniciada en tu cuenta.

Según el dispositivo y la ubicación indicada en la pantalla, puedes:

- Permitir el inicio de sesión si lo había solicitado pulsando Sí.

- Bloquee el inicio de sesión si no lo ha solicitado pulsando No.

- Para mayor seguridad, Google puede solicitar un PIN u otro método de confirmación.

No des nunca tus códigos de verificación a nadie.

Autenticación de Google.

Si no tienes internet, puedes descargarte Google Authenticator para cuando estés fuera. https://support.google.com/accounts/answer/1066447

- Con tu dispositivo Android, ve a tu cuenta de Google. https://www.google.com/account/about/?hl=en

- En la parte superior, seleccione Seguridad ficha.

- En Iniciar sesión en Googlehaga clic en Verificación en 2 pasos. Puede que tengas que iniciar sesión.

- En "Aplicación Authenticator", pulse Preparados. Algunos dispositivos pueden mostrar Póngase en marcha.

- Siga los pasos que aparecen en la pantalla.

Póngase en contacto con su banco o con las autoridades locales.

Asegúrese de que otra persona no ha dado instrucciones a su banco o a su gobierno para abrir una cuenta o transferir dinero. Esto es importante si usted:

- Ten cualquier información bancaria guardada en tu cuenta, como tarjetas de crédito guardadas en Google Pay o Chrome.

- Tienes información personal, como datos fiscales o del pasaporte, guardada en tu cuenta. Es posible que tengas información personal guardada en Google Fotos, Google Drive o Gmail.

- Si cree que alguien puede estar utilizando su identidad o suplantando su identidad, póngase en contacto con su banco o con las autoridades locales.

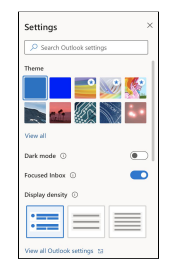

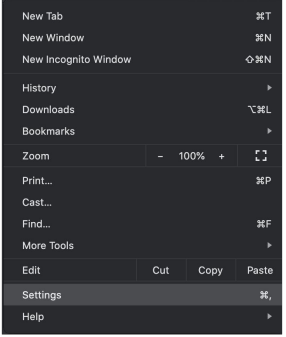

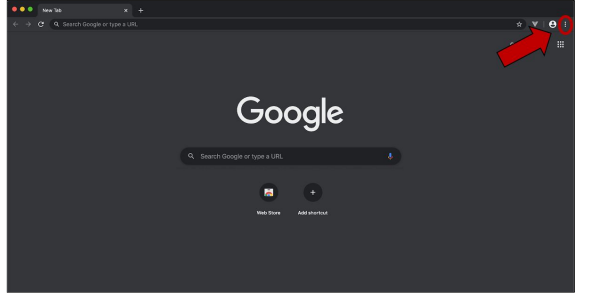

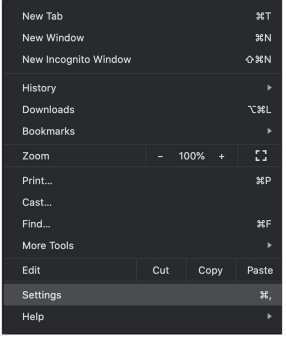

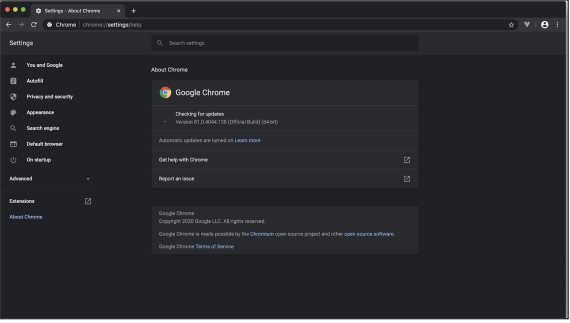

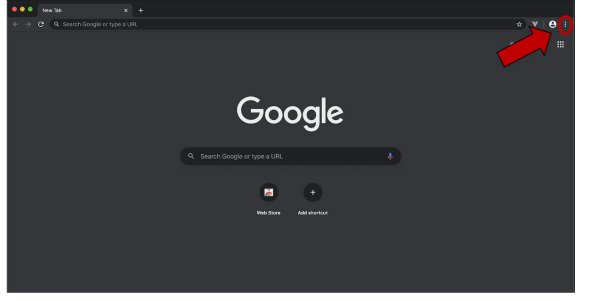

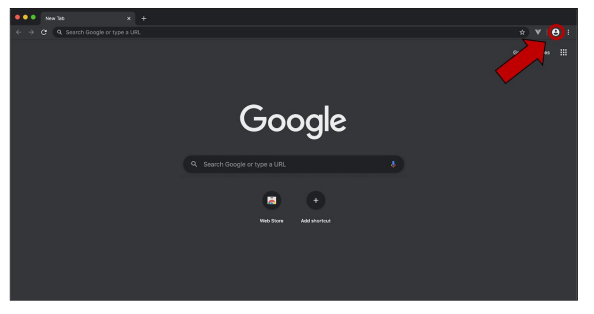

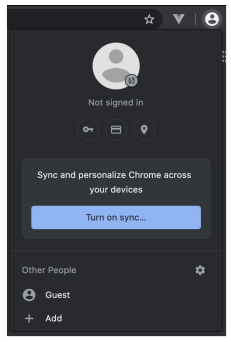

Configuración de Google Chrome.

Añade o cambia la información de pago y dirección que guardaste en Chrome.

- En tu ordenador, abre Chrome.

- En la parte superior derecha, haga clic en Perfil, luego Métodos de pago, o direcciones y más.

- Añadir, editar o eliminar información:

- Añade: Siguiente Formas de pago o Direccionespulse Añadir. Esto guardará la información en Google Chrome en tu dispositivo.

- Edita: A la derecha de la tarjeta o dirección, haga clic en Más (tres puntos) y, a continuación Edita.

- Borrar: A la derecha de la tarjeta o dirección, haga clic en Más (tres puntos) y, a continuación Quita.

Tenga en cuenta que si añade, edita o elimina una dirección y ha activado la sincronización. Los cambios se mostrarán en tus otros dispositivos.

Editar o eliminar en Google Pay.

- Ir a pay.google.com

- A la izquierda, haga clic en Formas de pago.

- Busque la tarjeta que desea editar o eliminar

- Edita: Debajo de la tarjeta, pulse Edita.

- Borrar: Debajo de la tarjeta, pulse Quita.

Si quieres que Chrome deje de ofrecerte guardar los datos de pago y de contacto en Chrome mira más abajo.

- En tu ordenador, abre Chrome.

- En la parte superior, debajo de PersonasPulse Formas de pago o Direcciones y más

- Para dejar de guardar la información de pago, desactive Guarde y rellene los métodos de pago.

- Para dejar de guardar direcciones e información de contacto, desactiva Guardar y rellenar direcciones.

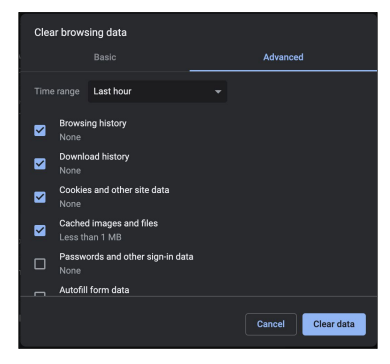

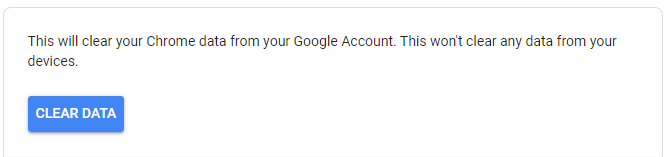

Borre la información guardada del formulario de Autorrelleno.

- Inicia sesión en Chrome a través de tu ordenador.

- En la parte superior derecha, haga clic en Más (tres puntos).

- Haga clic en Más herramientas.

- Seleccione Borrar datos de navegación.

- Elija un intervalo de tiempo como Última hora o Todos los tiempos.

- En "Avanzado", seleccione Autocompletar los datos del formulario.

Gestiona tus contraseñas guardadas en Chrome.

Mostrar, editar, eliminar o exportar contraseñas guardadas.

- Abre Chrome en tu ordenador o en cualquier otro dispositivo.

- Para ordenadores

- Arriba a la derecha, haga clic en Perfil y luego Contraseñas.

- Si no encuentra las contraseñas, en la parte superior derecha de la pantalla haga clic en Más (tres puntos) y, a continuación Ajustes > Autorrelleno > Gestor de contraseñas.

- Para dispositivos, abre Chrome

- En la parte superior derecha, pulse Más (tres puntos).

- Haga clic en Ajustes entonces Gestor de contraseñas

- Para ordenadores

- Mostrar, borrar, editar o exportar una contraseña:

- Espectáculo: Pulse la contraseña que desea mostrar y, a continuación, pulse Mostrar contraseña.

- Borrar: Pulse la contraseña que desea eliminar y, en la parte superior, pulse Borrar.

- Edita: Pulse la contraseña que desea editar y, a continuación, modifíquela con Hecho.

- Exportar: Toque Más (tres puntos) y, a continuación Exportar contraseñas.

Iniciar o detener el almacenamiento de contraseñas en Chrome.

- Abre Chrome en tu ordenador.

- En la parte superior derecha, haga clic en Perfil entonces Contraseñas.

- Si no encuentra el icono de la contraseña, en la parte superior derecha haga clic en Más (tres puntos) y, a continuación Configuración > Autorrelleno > Gestor de contraseñas.

- Gire Ofrecer guardar contraseñas encendido o apagado.

Inicia sesión en sitios y aplicaciones automáticamente.

- Abre Chrome en tu ordenador.

- Arriba a la derecha, haga clic en Perfil y luego Contraseñas.

- Si no encuentra el icono de la contraseña, en la parte superior derecha haga clic en Más (tres puntos) y, a continuación Configuración > Autorrelleno > Gestor de contraseñas.

- Gire Inicio de sesión automático encendido o apagado.

Gestionar las alertas de cambio de contraseña.

Esto le notificará si una contraseña o nombre de usuario que utiliza se ve afectado por una filtración de datos en un sitio web o aplicación de terceros. Si recibes esta notificación, te recomendamos que cambies inmediatamente tus contraseñas.

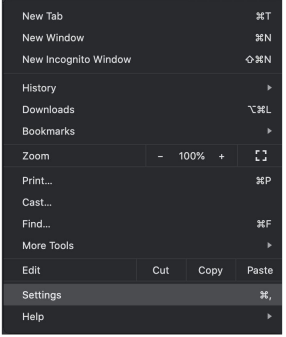

Para iniciar o detener las notificaciones:

- Abre Chrome en tu ordenador.

- Arriba a la derecha, haga clic en Más (tres puntos) y, a continuación Ajustes.

- Haga clic en Privacidad y seguridad y, a continuación, Seguridad.

- Haga clic en Protección estándar.

- A continuación, tendrá la opción de activar o desactivar, Avisarle si las contraseñas quedan expuestas en una filtración de datos.

Sólo disponible si la opción Guardar navegación está activada.

Elimine el software dañino.

Eliminar malware del ordenador (Windows)

- Abre Chrome.

- En la parte superior derecha, haga clic en Más (tres puntos) y, a continuación Ajustes.

- Haga clic en Reiniciar y limpiar y luego Limpiar ordenador.

- Haga clic en Encuentra.

- Si se le pide que elimine el software no deseado, haga clic en Eliminar. Es posible que le pida que reinicie el ordenador después.

Eliminar manualmente programas maliciosos en (Mac).

- Abre el Finder.

- A la izquierda, haga clic en Aplicaciones.

- Busque programas que no reconozca.

- Haga clic con el botón derecho en el nombre de los programas que no desea.

- Haga clic en Mover a la papelera.

- Cuando termine, haga clic con el botón derecho del ratón en Papelera y Vaciar Papelera.

- Sea consciente del contenido que está vaciando de la Papelera.

Instale un navegador más seguro.

- algunos navegadores de internet son menos seguros y tienen debilidades de seguridad. Utiliza navegadores más seguros como Google Chrome, Firefox, Brave.

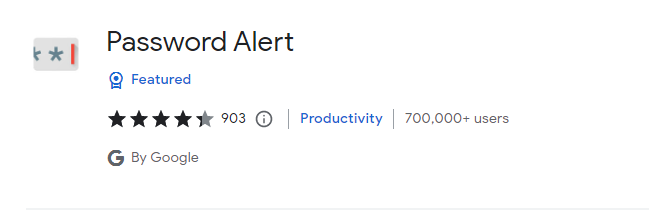

Ayude a prevenir el robo de contraseñas con Password Alert.

Alerta de contraseña te notificará cuando se utilice tu contraseña de Google para acceder a sitios que no sean de Google.

Para activar la alerta de contraseña

- En Google Chrome, accede a tu cuenta de Google.

- Entra en Chrome Store y descarga Alerta de contraseña

- Siga las instrucciones que aparecen en la pantalla.

- Vuelve a acceder a tu cuenta de Google para empezar.

Ten en cuenta que esto sólo funciona con el navegador Google Chrome.

Desactivar la alerta de contraseña

- Accede a tu cuenta de Google a través de Google Chrome.

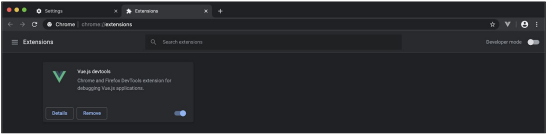

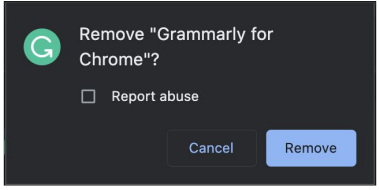

- En la parte superior derecha seleccione Más (tres puntos).

- Seleccione Más herramientas.

- Seleccione Extensiones.

- Encuentre Alerta de contraseña en la lista de extensiones.

- Seleccione Quita.

Comprobación de spyware/stalkerware

Estas aplicaciones pueden instalarse en un teléfono con el propósito de recopilar información en secreto y compartirla sin el conocimiento o permiso del propietario del teléfono. Es difícil que alguien instale spyware en un teléfono Android actualizado a menos que tenga acceso físico al dispositivo.

Comprueba la versión del software de tu Android.

La mayoría de las versiones modernas tienen protección contra stalkerware y spyware.

- Abre la aplicación Ajustes de tu teléfono.

- Pulse Acerca del teléfono y, a continuación, Versión de Android.

- Le permitirá saber si hay actualización de seguridad disponibles. Se recomienda instalar cualquier actualización de seguridad que sea nueva o esté obsoleta.

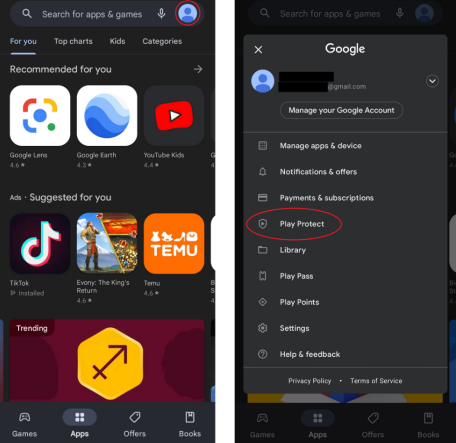

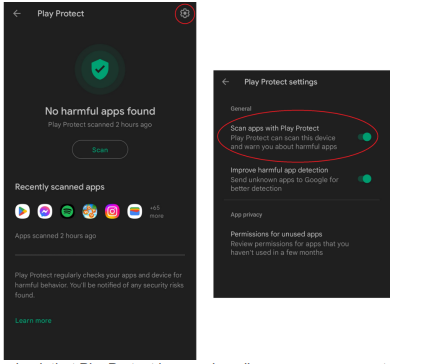

Google PlayProtect

Es probable que Google Playprotect tenga que estar desactivado para que se instalen stalkerware y spyware. Esto puede no ser cierto para las aplicaciones de doble uso. Para comprobarlo:

- Abre la aplicación Google Play. Puede estar en la pantalla de inicio o buscarla en todas las aplicaciones.

- Haz clic en el icono de Google Play

- Haga clic en el botón Perfil en la esquina superior derecha.

- Haga clic en PlayProtect cuando se abra el menú. (véase más abajo).

PlayProtect te notificará si hay alguna aplicación dañina. Puedes hacer clic en la aplicación para obtener más información y desinstalarla. Ten en cuenta que si una persona maltratadora está vigilando tu teléfono, puede recibir una notificación de desinstalación. Si te preocupa tu seguridad, ponte en contacto con una agencia local contra la violencia doméstica para elaborar un plan de seguridad.

Para asegurarse de que PlayProtect funciona, haga clic en el botón Icono de engranaje en la esquina superior derecha. La primera opción garantiza que se analizan las aplicaciones del teléfono. La segunda opción no es necesaria y no afecta a la eficacia de PlayProtect. Esa función también envía información a Google.

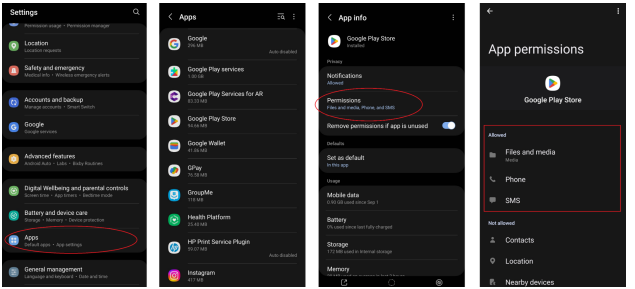

Si el software de tu Android no está actualizado o sospechas que alguien tuvo acceso a tu dispositivo e instaló algo malicioso en tu teléfono. Puede comprobar si hay spyware manualmente. El spyware tendrá que pedir permiso al sistema operativo Android para ver información sensible como la ubicación, los mensajes de texto o el acceso al teclado.

Comprobación de aplicaciones.

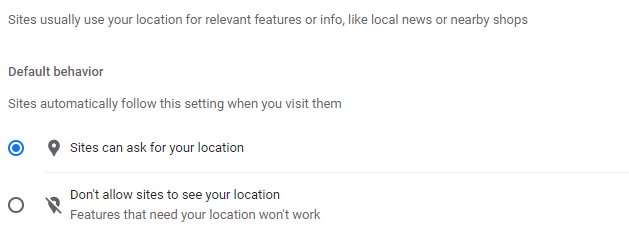

Un permiso común que los programas espía solicitan es la ubicación de un dispositivo. Aunque no se trate de un programa espía, podría ser otra aplicación a la que la persona abusiva tenga acceso. La aplicación puede compartir inadvertidamente su ubicación.

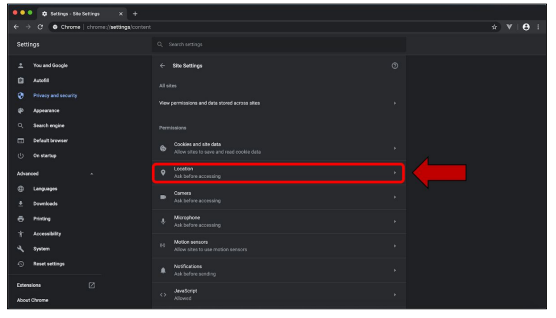

Para revisar las aplicaciones con acceso a la ubicación:

- Aplicación Ajustes.

- Ir a Ubicación entonces Permisos de ubicación de la aplicación.

- A continuación, puede revisar todas las aplicaciones con la ubicación activada o desactivada. Ten cuidado al desactivar estas funciones, ya que puede avisar al agresor.

Permisos de la aplicación.

También puede comprobar los permisos de las demás aplicaciones, que incluyen SMS, Localización, Micrófono, y Teclado. Deshabilitar estos permisos puede ser visible para el abusador.

- Ir a Aplicación Ajustes.

- Desplácese hasta que vea Apps.

- Púlsalo y luego haz clic en cada App. a continuación, busque Permisos.

Rootear dispositivos Android.

No es habitual que un dispositivo Android esté rooteado y los abusadores adoptan métodos más sencillos para dañar a sus objetivos. Rootear significa tomar el control total del dispositivo y limitar el software original del mismo. Esto permitirá a alguien instalar software malicioso o cambiar la funcionalidad de una aplicación. Esto requiere más trabajo y un mayor grado de conocimientos técnicos. Puede ser difícil saber si tu teléfono está rooteado. Si te preocupa, puedes restablecer de fábrica el teléfono para solucionar el problema.

Advertencia. Un restablecimiento de fábrica borrará toda la información del teléfono. Esto incluirá contactos, mensajes de texto y fotos. Este sería un paso extremo para resolver el problema. "Ten en cuenta que si el acceso a tu teléfono proviene de una app o cuenta de Google mal configurada, restablecer de fábrica el teléfono no solucionará el problema, pero perderás muchos datos". Se recomienda hablar con un especialista en TI si desea restablecer de fábrica el teléfono.

En la mayoría de los teléfonos Android se puede restablecer de fábrica por:

- Ir a Ajustes.

- General y Back up.

- Restablecer

- Restablecer datos de fábrica entonces Restablecer dispositivo.

Internet/medios sociales: Cuando estés en casa puedes usar el modo "incógnito" o "privado" para investigar. También puedes borrar el historial, pero a veces se te puede olvidar. El modo privado no guardará el historial.

En un teléfono Android, abra Chrome, haga clic en los tres puntos de la parte superior derecha y, a continuación, pulse el botón Nuevo Incógnito tab. Para cerrar la pestaña de incógnito, haga clic en el cuadrado de la parte superior derecha y, a continuación, en Cerrar pestañas de incógnito.

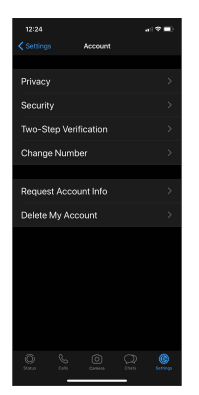

Guía de seguridad para iOS

https://www.ceta.tech.cornell.edu/_files/ugd/9e6719_088a4195809c40a89aec05adcd095a75.pdf

Planes de telefonía compartida

Ten en cuenta que si compartes un plan de telefonía con otra persona, ésta tendrá acceso a la información sobre lo que haces en tu teléfono. Será más fácil acceder a esa información, especialmente si es el titular de la cuenta. Pueden ver información sobre registros de llamadas, números de teléfono de las personas que te llaman/envían mensajes de texto y otra información potencial. La guía para aumentar la seguridad que figura a continuación no impedirá que se acceda a la información a través de un plan compartido.

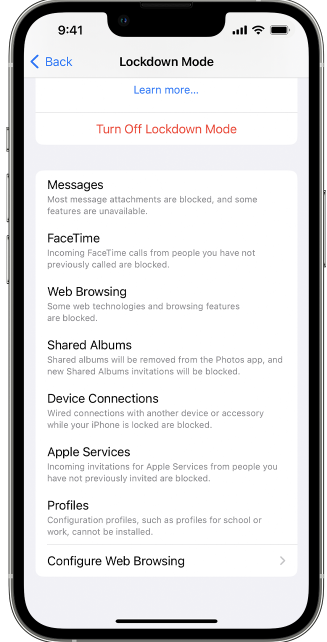

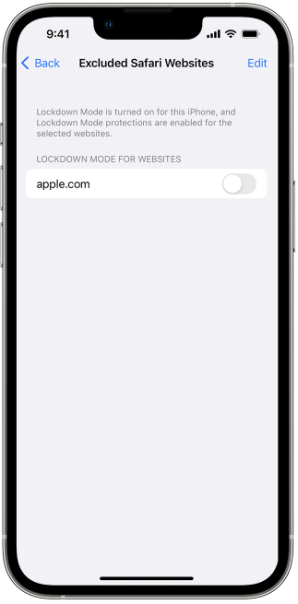

Función de control de seguridad de iOS

Apple ha desarrollado una función llamada Safety Check, disponible para determinados iPhones y iPads, que ofrece una guía paso a paso para proteger el dispositivo. Si tienes un dispositivo con iOS versión 16 o posterior y con la autenticación de 2 factores activada, la opción Safety Check estará disponible.

- Ir a Ajustes

- Privacidad y seguridad

- Control de seguridad

Ten en cuenta que el uso de la Comprobación de seguridad puede alertar a un agresor de que determinadas acciones le bloquean el acceso a tu cuenta de iCloud o a tu dispositivo. Algunos ejemplos podrían ser:

- Cambiar la contraseña de tu ID de Apple.

- Detener el uso compartido de la ubicación desde tu dispositivo o aplicaciones.

- Cambia qué dispositivos están conectados a tu cuenta de iCloud.

- Cambiar la contraseña del dispositivo (alguien que tenga acceso físico al teléfono).

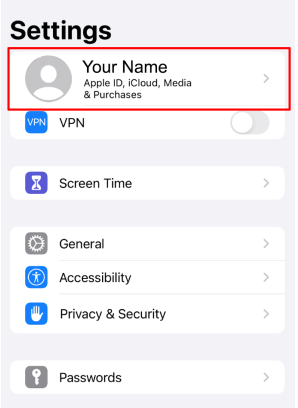

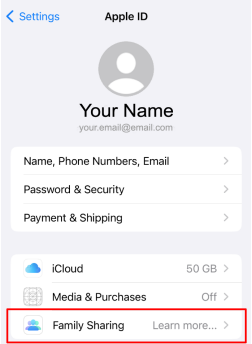

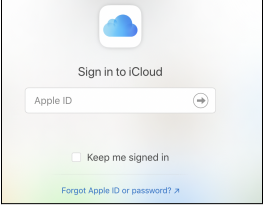

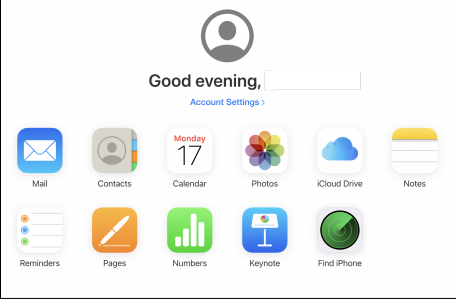

Comprobar la configuración de la cuenta de iCloud

Confirma que la información de contacto de tu cuenta es tuya. Si no es tuya, permitiría a tu agresor ver información de tu teléfono o acceder a la cuenta, incluso después de cambiar la contraseña. Este es el primer paso para proteger tu cuenta de iCloud.

- En la pantalla de inicio, abra el menú Ajustes.

- Comprueba en la parte superior el ID de Apple y mira si reconoces el nombre y la imagen del usuario de iCloud.

- Puedes hacer clic en la sección ID de Apple para ver más detalles.

Si no reconoces el ID de Apple, significa que otra persona ha iniciado sesión en tu dispositivo desde su cuenta de iCloud. Cambie la dirección de correo electrónico del ID de Apple, vaya al navegador web. https://support.apple.com/en-ca/HT202667

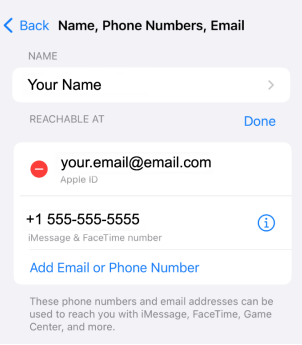

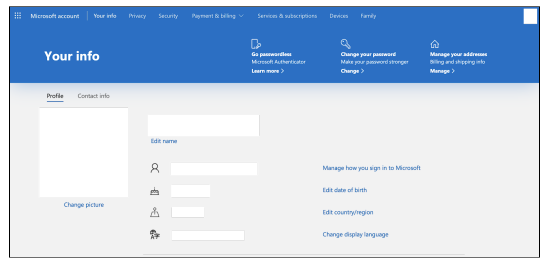

Edición de la información accesible

- Desde el Ajustes.

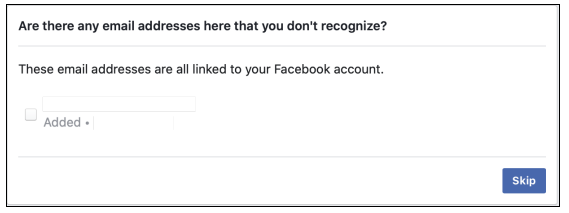

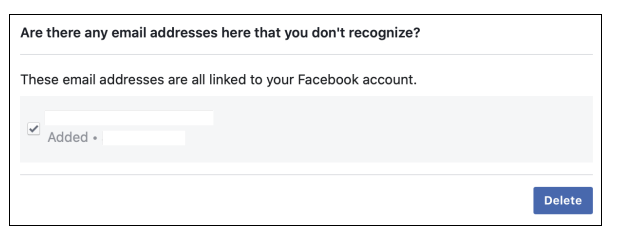

- Abra el Menú ID de Apple y, a continuación, pulse Nombre, números de teléfono y correo electrónico.

Comprueba que el correo electrónico y los números de teléfono de esta sección son tuyos. Apple puede enviar información relacionada con la cuenta a la dirección de correo electrónico adjunta. La dirección de correo electrónico que aparece como tu ID de Apple puede utilizarse para recuperar tu cuenta o contraseña. Se recomienda comprobar la seguridad de su cuenta y asegurarse de que existe una contraseña segura asociada a la cuenta.

Si hay una dirección de correo electrónico o un número de teléfono que no reconoce, cámbielo o elimínelo de su cuenta. Recordatorio, realizar cualquier cambio o eliminar la cuenta puede notificar al usuario que será bloqueado.

- Para cambiar una dirección de correo electrónico o un número de teléfono, pulse Editar que está a la derecha de Localizable en.

- Para eliminar una dirección de correo electrónico o un número de teléfono, seleccione el icono "menos" situado junto al correo electrónico o el número de teléfono que desea eliminar.

*Nota: no puedes eliminar el correo electrónico asociado a tu ID de Apple.

Para cambiar el correo electrónico que está asociado con el ID de Apple, vaya a la siguiente página web.

https://support.apple.com/en-us/HT202667

- Vaya a este sitio web e inicie sesión https://appleid.apple.com/

- En la sección Inicio de sesión y seguridad, a la izquierda, seleccione ID de Apple.

- Ahora puedes introducir la nueva dirección de correo electrónico que se conectará con tu ID de Apple.

- También puede actualizar su contraseña en la misma sección haciendo clic en Contraseña.

Al eliminar un número de teléfono, es posible que tengas que cerrar sesión en Mensajes y FaceTime. Si es necesario realizar este paso, sigue los pasos que se indican a continuación:

- Ir a AjustesDesplácese hasta Mensajesy seleccione Enviar y recibir.

- Puede pulsar en su número de teléfono y, a continuación, en Quita.

- Otra forma es seleccionar su ID de Apple en la parte inferior de la pantalla y, a continuación, seleccione Firma.

- Ir a AjustesDesplácese hasta FaceTimey seleccione su ID de Apple y haga clic en Cerrar sesión

Si desea eliminar un número de teléfono que está en un teléfono al que no puede acceder, debe cambiar la contraseña de su ID de Apple para eliminarlo. Al cambiar la contraseña del ID de Apple, se eliminarán todos los números de teléfono de los dispositivos y serán conocidos por cualquier persona que haya tenido acceso anteriormente.

*Cuando elimines un número de teléfono de tu cuenta de iCloud, los registros de información (llamadas telefónicas o mensajes anteriores) del número eliminado dejarán de aparecer en tus dispositivos. Si quieres recopilar pruebas, ten esto en cuenta*.

Para añadir un nuevo número de teléfono o dirección de correo electrónico, seleccione "Añadir correo electrónico o número de teléfono". Es posible que necesite tener acceso al número de teléfono o a la dirección de correo electrónico para los códigos de verificación.

Comprueba qué dispositivos están conectados a iCloud.

Los dispositivos son teléfonos inteligentes, tabletas, ordenadores portátiles u otros dispositivos electrónicos que pueden conectarse a Internet. Los dispositivos que se utilizaron anteriormente para iniciar sesión en su cuenta de iCloud, a continuación, los dispositivos de confianza de Apple podría tener acceso a su cuenta de iCloud y gestionarlo.

- Vaya a su Menú ID de Apple dirigiéndose a Ajustes y seleccionando en el Icono con su nombre y foto (en la parte superior de Ajustes).

- Desplázate hacia abajo hasta que veas la lista de dispositivos de confianza. En estos dispositivos se utiliza el ID de Apple para iniciar sesión en iCloud.

- Si no reconoce el dispositivo, puede hacer clic en el dispositivo específico y, a continuación, en "Eliminar de la cuenta" para desconectarlo de la cuenta de iCloud. *Por favor, ten en cuenta que esto puede notificar al abusador*.

- Por último, puedes cambiar la contraseña de tu ID de Apple para evitar que otra persona vuelva a entrar en tu cuenta.

Acceso seguro a tu cuenta de iCloud.

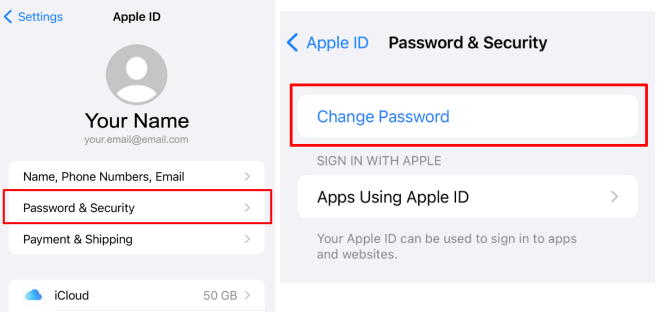

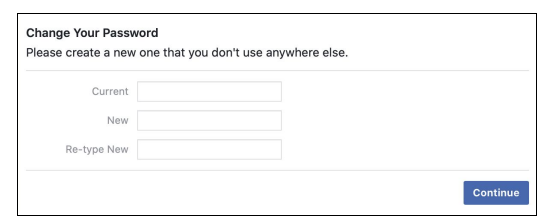

Cambiar la contraseña del ID de Apple

- Ve a Ajustes > Menú ID de Apple > Contraseña y seguridad > Cambiar contraseña.

Consejos para crear una contraseña segura.

- Al menos de 8 a 12 caracteres.

- Incluye mayúsculas y minúsculas.

- Incluye números aleatorios.

- Incluye algunos símbolos como, !, ?, @, y $

- No utilices palabras o números que alguien pueda adivinar fácilmente, como el nombre de un niño, el nombre de una mascota o la fecha de cumpleaños.

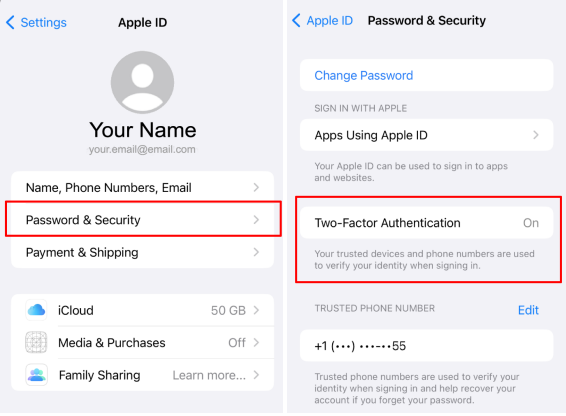

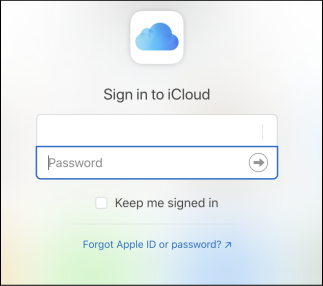

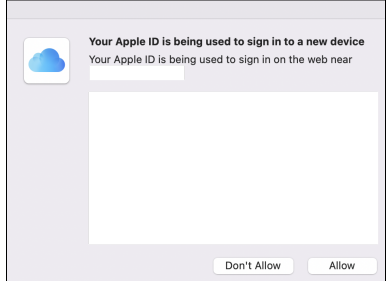

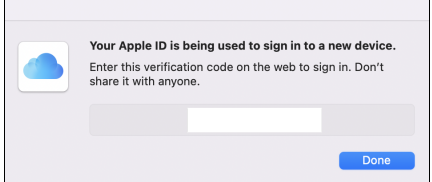

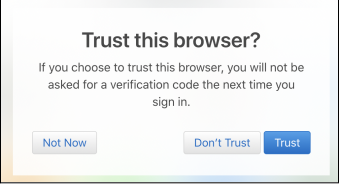

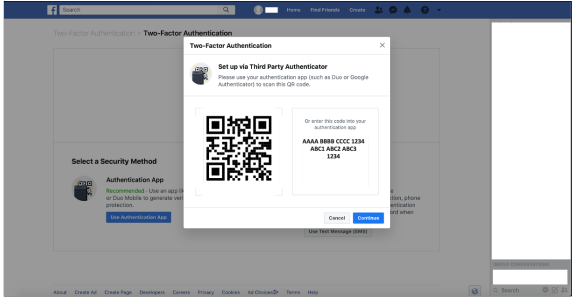

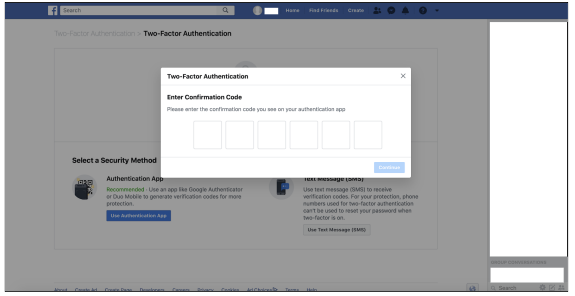

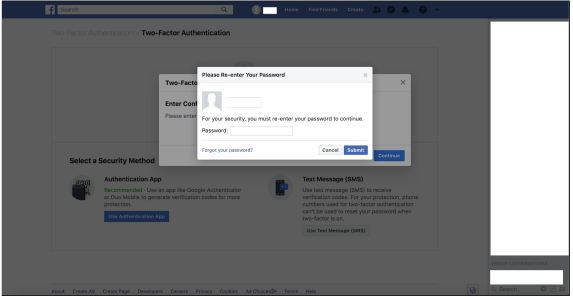

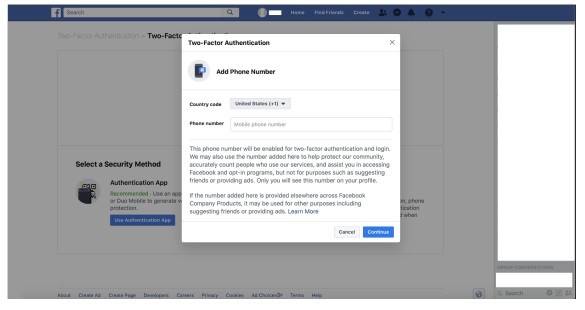

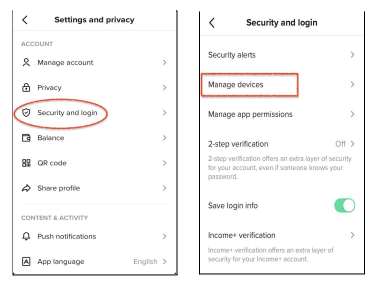

Activar la autenticación de dos factores (2FA)

2FA proporciona otra capa segura de protección a tu cuenta. Para acceder a tu cuenta, deberás introducir tu contraseña y, a continuación, un código de autenticación de doble factor que Apple te enviará a través de tu número de teléfono o de uno de tus dispositivos de confianza. *Activar 2FA será visible para las personas que tengan acceso a tus dispositivos*.

Como Apple requiere 2FA, a veces es posible que no pueda desactivarlo después de que esté activado, dependiendo del dispositivo. Siempre puedes cambiar el número de teléfono o los dispositivos a los que se envía la 2FA.

Para comprobar su configuración 2FA

- Ve a Ajustes > Menú ID de Apple > Contraseña y seguridad

Puedes ver la sección 2FA para ver si está activada o no. Si no está activada, verá una opción para "Activar la autenticación de dos factores". Haga clic para activarla. Introduzca el número de teléfono en el que desea recibir los códigos de verificación cuando inicie sesión. Puedes recibir el código a través de un mensaje o de una llamada telefónica automática.

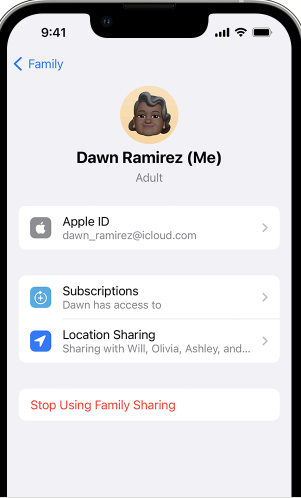

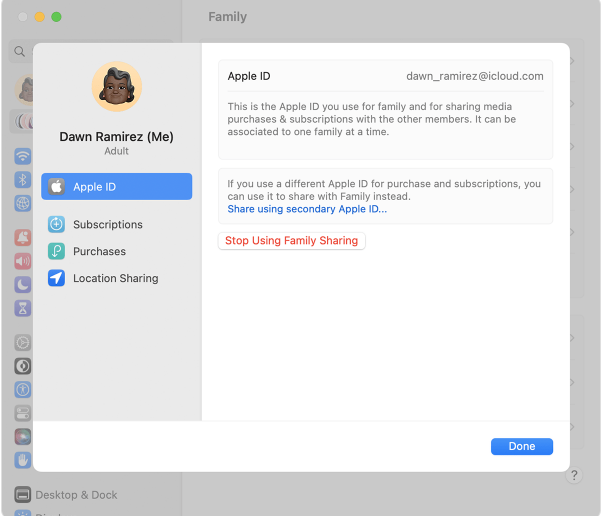

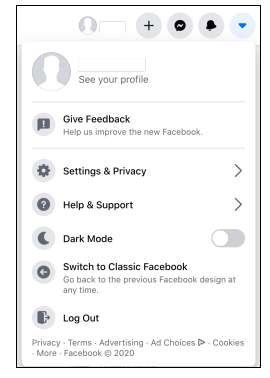

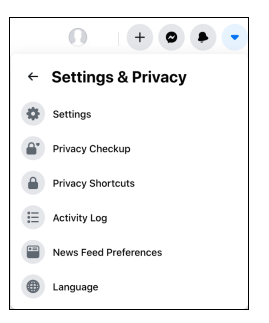

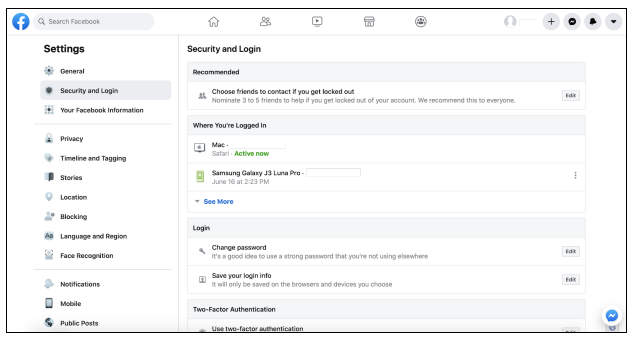

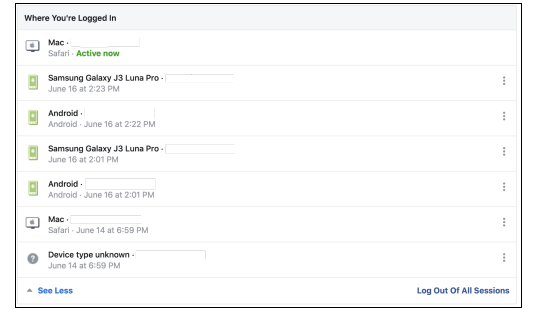

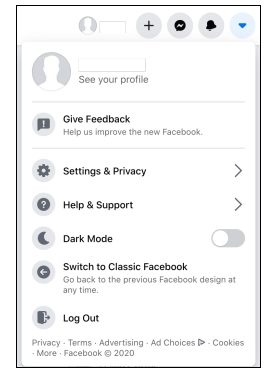

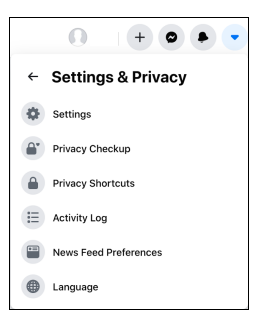

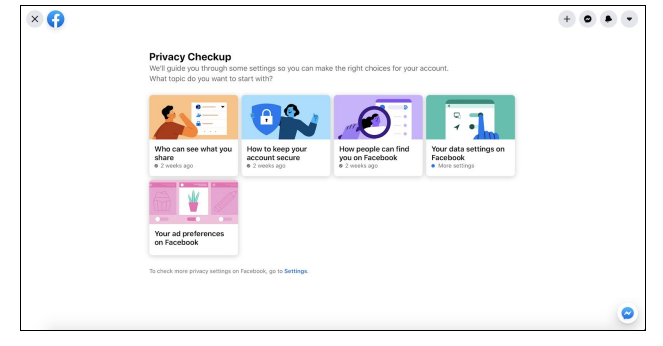

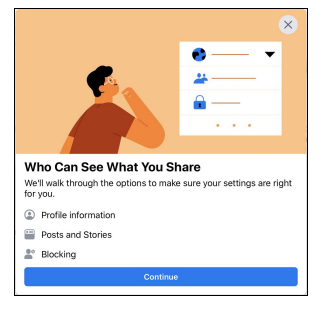

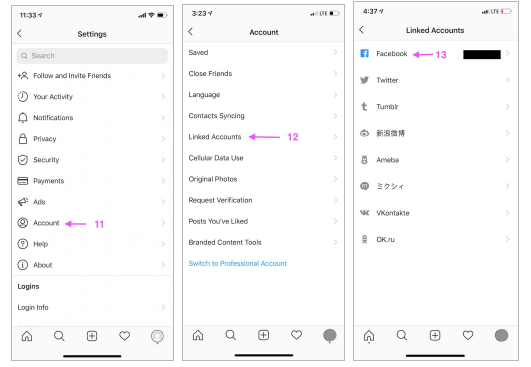

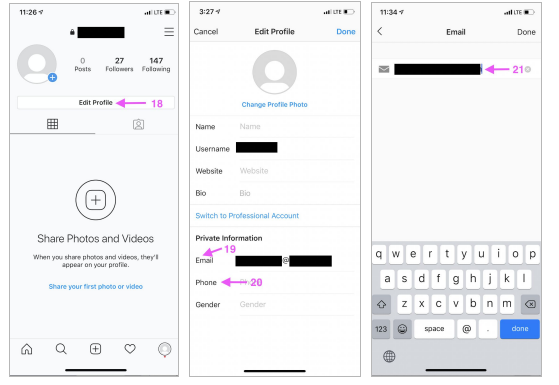

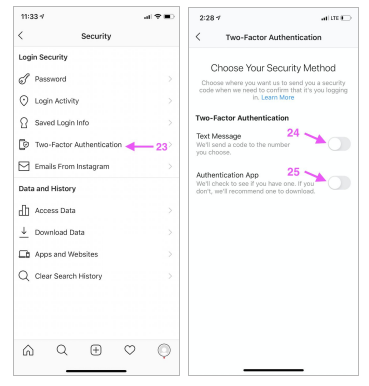

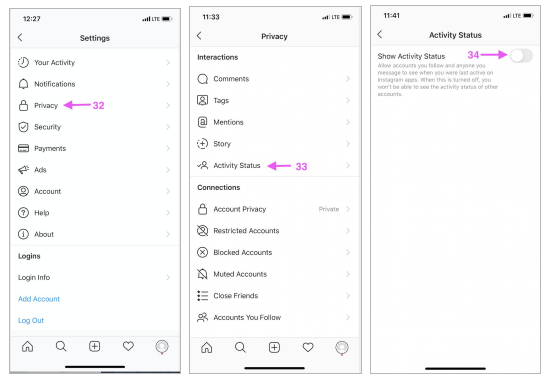

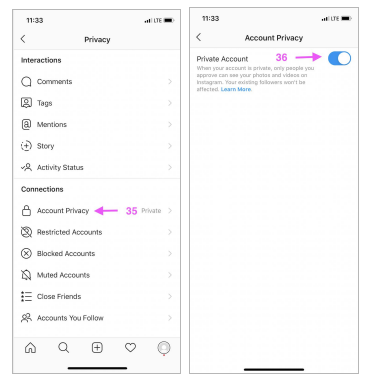

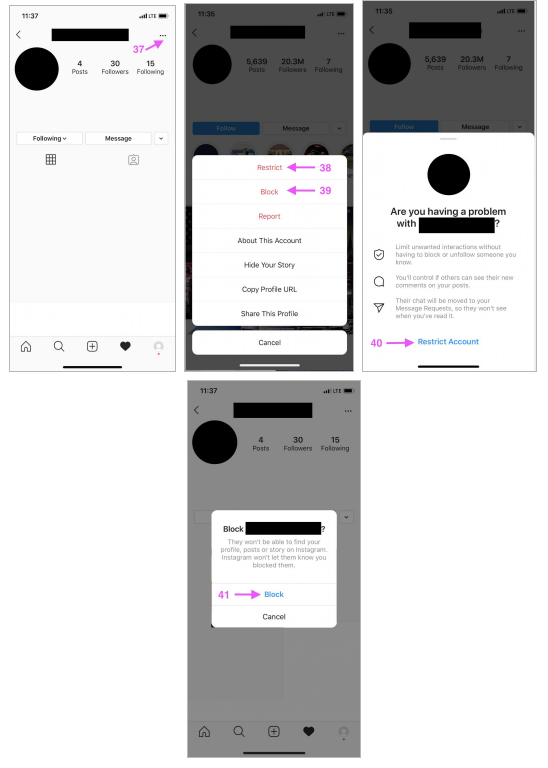

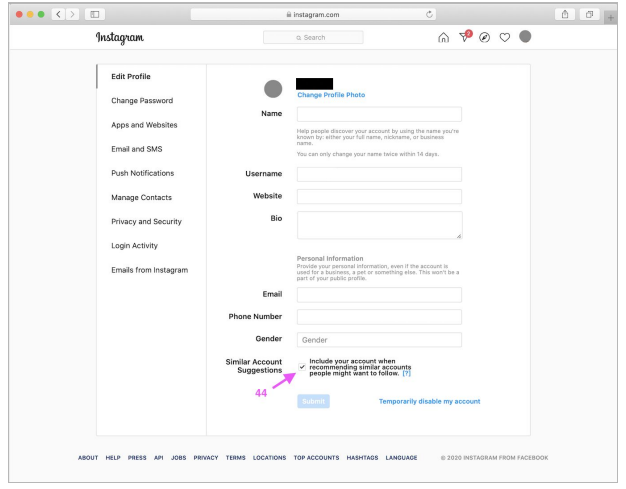

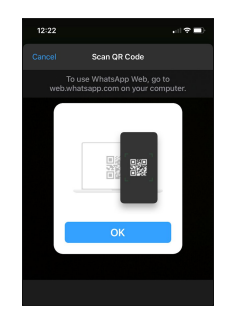

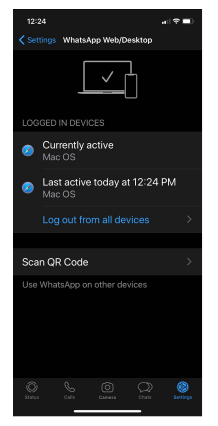

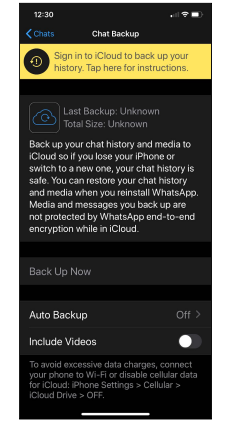

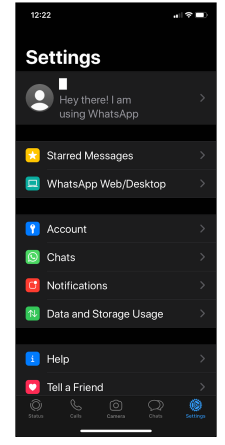

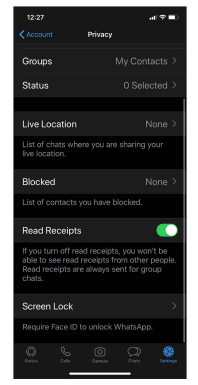

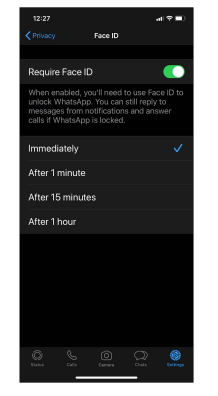

Comprobar si se reenvían los mensajes de texto.