Guide de l'autodéfense numérique : Cybersécurité pour la sécurité personnelle

Chapitre 1 :

Introduction

Cette boîte à outils est un guide complet destiné à aider les individus et les organisations à reconnaître les cas d'abus de technologie, à y être plus attentifs et à y répondre. À l'ère moderne, la technologie est devenue un élément essentiel de notre vie quotidienne, qui nous permet de nous connecter et de communiquer avec des personnes du monde entier. Cependant, la technologie peut être utilisée à mauvais escient comme outil de contrôle, d'intimidation et de nuisance. Les types d'abus vont du cyberharcèlement à l'exploitation financière, en passant par le harcèlement, et peuvent avoir de graves conséquences pour les victimes. Cette boîte à outils est conçue pour fournir des informations, des ressources et des stratégies permettant aux individus et aux organisations de reconnaître, de prévenir et de répondre aux abus technologiques. Il vous fournira des informations et des outils précieux pour vous aider à résoudre des problèmes complexes.

Ressources au Canada

Une aide immédiate est disponible auprès des lignes d'assistance téléphonique nationales suivantes. Tous ces services sont gratuits et accessibles 24 heures sur 24, 7 jours sur 7.

Gouvernement du Canada

https://www.canada.ca/en/public-health/services/mental-health-services/mental-health-get-help.html

Services aux victimes en Ontario

- https://www.ontario.ca/page/victim-services-ontario#:~:text=Victim%20Services%20Directory%20and%20Support%20Line&text=call%20the%20Victim%20Support%20Line,a.m.%20%E2%80%93%209%20p.m.%20Eastern%20Time

- Sheltersafe.ca - carte des refuges

- Jeunes et jeunes adultes

appelez le 1-800-668-6868 ou envoyez un message texte CONNECT au 686868. Service 24 heures sur 24, 7 jours sur 7.

- Peuples autochtones

1-855-242-3310 (gratuit) 24 heures sur 24, 7 jours sur 7.

- Ontario

Ligne d'assistance aux victimes 24/7 : 1-888-579-2888

Ligne d'aide aux femmes agressées : 1-866-863-0511

- www.awhl.org/home

- Adultes âgés

Réseau canadien pour la prévention des mauvais traitements envers les personnes âgées (CNPEA) https://cnpea.ca/en/

Ressources complémentaires :

- Refuges pour femmes

- Réseau ontarien des centres de traitement des agressions sexuelles et de la violence domestique

- Talk4Healing pour les femmes autochtones

- Trans Lifeline

- Ligne d'assistance téléphonique Nisa pour les femmes musulmanes

- Fem'aide pour les femmes francophones

Site web du gouvernement fédéral qui offre des informations générales sur la violence familiale. https://justice.gc.ca/eng/cj-jp/fv-vf/help-aide.html

Liste des services communautaires du gouvernement fédéral. https://women-gender-equality.canada.ca/en.html

Soutenir les victimes d'abus technologiques

Be aware of the risks

-

- De nombreuses victimes sont surveillées par leurs agresseurs, il faut donc être prudent lorsque l'on prend contact avec eux. Elles peuvent être suivies à travers les médias sociaux, les appels téléphoniques, les messages ou les courriels. Le fait de laisser un message vocal ou d'entrer en contact avec la victime peut la mettre davantage en danger.

Veillez à votre propre sécurité.

-

- Ne faites rien qui puisse vous mettre en danger ou dans une situation dangereuse, par exemple en confrontant l'auteur de l'infraction.

Trouver des ressources.

-

- Avant de parler à la victime, recherchez des ressources telles que les refuges locaux, les lignes d'écoute téléphonique ou tout autre service spécialisé dans les victimes d'abus.

Soyez conscient du moment et de l'endroit où vous pouvez apporter votre aide.

-

- Faites preuve de discernement quant au lieu et à l'heure de votre entretien avec la victime. Choisissez un moment où vous ne serez pas entendu, vu ou interrompu.

Rappel : Si une personne est en danger immédiat, appelez le 911.

Droits des victimes

https://victimsfirst.gc.ca/serv/vrc-dvc.html

Le 23 juillet 2015, la loi sur la Charte des droits des victimes est entrée en vigueur.

Le projet de loi énonce les droits des victimes de la criminalité :

- Droit à l'information

- Droit à la protection

- Droit à la participation

- Droit de demander réparation

Droit à l'information

Les victimes ont le droit d'obtenir des informations sur le fonctionnement du système judiciaire et sur les services/programmes qui sont à leur disposition. Les victimes ont également le droit d'être informées de l'évolution d'une affaire, y compris de l'enquête, des poursuites et de la condamnation de la personne qui leur a causé un préjudice.

Informations que les victimes peuvent demander :

Le système de justice pénale et leur rôle en tant que victime

Les services/programmes disponibles (justice réparatrice, refuge)

Leur droit de déposer une plainte s'ils estiment que leur droit n'a pas été respecté

Demandez également des informations sur l'affaire

Le statut/résultat d'une enquête

Calendrier, déroulement et issue de la procédure pénale

Tout examen de la libération conditionnelle du délinquant, de son calendrier et de sa condition

Une copie de toutes les ordonnances relatives à la mise en liberté sous caution, à la condamnation avec sursis et à la mise à l'épreuve.

Informations sur l'accusé qui a été déclaré inapte à être jugé ou non responsable pour cause de troubles mentaux alors qu'il est sous la juridiction d'un tribunal ou d'une commission de révision.

Informations pour les victimes enregistrées Les victimes enregistrées auprès du Service correctionnel du Canada ou de la Commission des libérations conditionnelles du Canada peuvent recevoir des informations sur :

- Statut du délinquant et état d'avancement de son plan correctionnel

- La date de libération du délinquant, sa destination et ses conditions, à moins que ces informations ne nuisent à la sécurité publique.

- Copies des verdicts de la Commission des libérations conditionnelles du Canada.

- Services de médiation entre la victime et le délinquant.

Droit à la protection

Les victimes ont droit à leur sécurité et à leur vie privée et ce droit est pris en compte à différents stades de la procédure pénale. Elles doivent également bénéficier d'une protection raisonnable et nécessaire contre l'intimidation ou d'éventuelles représailles de la part de l'auteur de l'infraction. Les victimes ont également le droit de demander une aide au témoignage lors de leur comparution devant le tribunal.

Sécurité et vie privée

La Charte canadienne des droits des victimes offre aux victimes :

- La prise en compte de la sécurité et de la vie privée par le personnel de la justice pénale.

- Être protégé contre les délinquants qui tentent d'intimider ou d'exercer des représailles.

- Demander aux tribunaux que leur identité ne soit pas rendue publique.

Les victimes ont le droit de demander une aide au témoignage lorsqu'elles témoignent devant un tribunal. Il est également plus facile pour les tribunaux d'ordonner des aides au témoignage. Le tribunal tient compte d'un certain nombre de facteurs, de la sécurité et de la protection des témoins, et décide d'autoriser les victimes à témoigner en circuit fermé, derrière un écran ou en présence d'une personne de confiance. Les personnes âgées de moins de 18 ans peuvent faire une demande, et des interdictions de publication sont obligatoires.

Les victimes d'agressions sexuelles sont protégées par les amendements au code pénal. Ils ont depuis changé la façon dont les dossiers des tiers sont traités.

Le ministère public a désormais la possibilité de demander au conjoint de témoigner dans toutes les affaires afin de s'assurer que les procureurs ont accès à tous les éléments de preuve importants.

Droit à la participation

Modifications de la législation

Les victimes ont désormais un rôle à jouer dans le système de justice pénale en participant de manière significative au système de libération conditionnelle.

Ces changements sont les suivants :

- Oblige le juge à indiquer dans le procès-verbal de la procédure de mise en liberté sous caution qu'il a pris en compte la sécurité de la victime.

- Inclure la reconnaissance du préjudice causé à la victime et à la communauté en tant qu'objectif de la peine en vertu du code pénal

- Permettre à la victime d'utiliser une aide au témoignage lorsqu'elle présente sa déclaration au tribunal.

- Permettez également à la victime d'apporter une photographie d'elle au tribunal lorsqu'elle présente sa déclaration d'impact sur la victime.

- Fournir un formulaire standardisé aux victimes et à la communauté afin d'assurer la cohérence de l'impact du crime sur les victimes, y compris les dommages physiques/émotionnels, les dommages matériels ou les pertes financières.

- Permettez aux victimes d'inclure une photo ou un dessin si cela les aide à exprimer l'impact de l'acte criminel.

- Le VIS peut être utilisé par la commission de révision lorsqu'elle conclut que l'accusé n'est pas pénalement responsable en raison de conditions incluant des troubles mentaux.

Corrections et libération conditionnelle

- Les victimes ont la possibilité d'écouter l'enregistrement audio de l'audience pour les victimes qui n'ont pas pu se rendre à l'audience de libération conditionnelle.

- Ils peuvent désigner une personne pour les représenter et recevoir des informations en leur nom.

- Si les victimes le souhaitent, elles ont la possibilité de renoncer à l'accès aux informations concernant leur délinquant auprès du Service correctionnel du Canada et de la Commission des libérations conditionnelles du Canada.

Droit de demander réparation

Les victimes ont le droit de demander au tribunal de réfléchir aux ordonnances de dédommagement et d'exécuter toute ordonnance de dédommagement impayée par l'intermédiaire d'un tribunal civil.

Modifications apportées au code pénal

- Les victimes peuvent exprimer les pertes qu'elles ont subies en raison du préjudice qu'elles ont subi du fait de l'infraction lors de la détermination de la peine.

- Un formulaire standardisé est mis à la disposition des victimes pour les aider à déclarer leurs pertes. Facile à calculer et basé sur les registres des pertes financières. Le montant perdu est calculé jusqu'à la date de la condamnation de l'auteur de l'infraction.

- Les tribunaux doivent envisager d'ordonner une restitution pour toutes les infractions.

- La capacité du délinquant à payer la restitution n'entre pas en ligne de compte lorsque le tribunal ordonne la restitution.

- Les tribunaux peuvent inclure des informations sur le calendrier de paiement dans leur jugement.

Pertes financières

Le dédommagement peut être ordonné pour des pertes financières liées à :

- Les biens endommagés ou perdus à la suite de l'infraction.

- Le préjudice physique ou psychologique causé par le crime.

- Blessure physique causée par l'arrestation ou la tentative d'arrestation de l'auteur de l'infraction.

- Frais de logement temporaire, de nourriture, de garde d'enfants et de transport liés au départ du ménage du délinquant.

- Coûts que la victime d'une usurpation d'identité a dû payer pour rétablir son identité et corriger ses antécédents de crédit.

Chapitre 2 :

Informations sur la sécurité technologique

Ce chapitre fournit des informations sur les abus de technologie, y compris la sécurité technologique générale, l'utilisation abusive de la technologie, les logiciels de harcèlement, les dispositifs de repérage, etc. Comme nous en sommes tous de plus en plus conscients, la technologie a radicalement changé notre façon de vivre et de travailler. Comme nous en sommes tous de plus en plus conscients, la technologie a radicalement changé notre façon de vivre et de travailler. Elle présente de nombreux avantages et commodités, mais elle nous a également rendus plus vulnérables aux abus technologiques. Ce chapitre propose des conseils et des stratégies pour rester en sécurité en ligne et protéger ses informations personnelles.

Sécurité technologique

https://www.techsafety.org/resources-survivors/technology-safety-plan

Priorité à la sécurité

- Si la personne à l'origine du préjudice a eu accès (physiquement ou à distance) à votre ordinateur, tablette ou téléphone, vous devez supposer qu'il fait l'objet d'une surveillance. Utilisez un appareil auquel la personne n'aurait pas eu accès physiquement ou à distance dans le passé ou le présent. Vous pourrez ainsi communiquer en toute sécurité sans que cette personne ne vous surveille.

- Trouvez un défenseur des victimes qui vous aidera à élaborer un plan pour votre bien-être.

- Faites confiance à votre instinct. Si vous pensez que la personne qui vous fait du tort en sait trop sur vous, il se peut qu'elle reçoive ces informations de plusieurs sources, telles que des comptes en ligne, la localisation ou la collecte d'informations en ligne.

- Avoir un plan stratégique. La première réaction qui consiste à vouloir que l'auteur de l'infraction arrête est de jeter l'appareil ou de supprimer les comptes en ligne. Cela pourrait conduire l'auteur de l'infraction à augmenter ou à aggraver son comportement dangereux. Pensez à un plan de sécurité pour vous-même si vous retirez des dispositifs tels qu'une caméra cachée ou des dispositifs de repérage GPS. Pensez à signaler les dispositifs trouvés à la police.

Identifier la source de l'abus de technologie (si possible)

- Réfléchissez à la technologie qui pourrait être utilisée pour vous traquer, vous surveiller ou vous harceler. La personne qui vous fait du tort ne se montre-t-elle que lorsque vous êtes à la maison ? Vérifiez s'il y a des caméras cachées. Si vous remarquez que vous êtes souvent suivi, il se peut que votre voiture ou votre téléphone soit équipé d'un dispositif de repérage. Trouvez les sources potentielles, documentez et signalez l'abus.

Conseils en matière de documentation

- Notez tous les incidents, y compris la date, l'heure et la technologie présumée utilisée. Si l'incident est signalé à la police, notez le nom de l'agent et des témoins éventuels. Faites une photo ou une capture d'écran des courriels, des SMS ou des messages vocaux. Parfois, l'autre partie peut manipuler les messages et les supprimer. Restez en sécurité et ne laissez pas l'agresseur savoir que vous recueillez des informations sur l'incident. Il pourrait tenter d'envenimer la situation et causer davantage de tort s'il l'apprend.

- Documentez les journaux d'appels, les appels téléphoniques (vérifiez si vous pouvez enregistrer l'appel téléphonique auprès de la police locale), les médias sociaux, les courriels, les textes.

- Ne supprimez pas les preuves, car certains éléments, comme les courriels, peuvent être utilisés pour localiser l'expéditeur.

Moyens de renforcer la sécurité

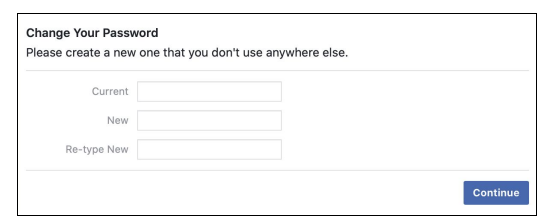

- Change your passwords and usernames. Once you have changed the password/username, be careful accessing these accounts on devices you may suspect of being monitored. Do not use information that may give away your identity when creating new profiles or updating. Do not use the same password for multiple accounts.

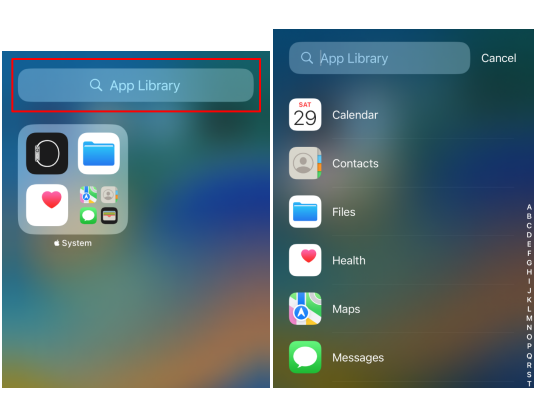

- Check your devices & settings to confirm your devices/accounts are not connected to others. For example, Bluetooth, turn it off when you are not using it. Delete apps if you are not familiar with them.

- For more serious instances where you may suspect your device is being monitored. The best option is to get a new device. When you get the new device do not connect your old accounts such as Google or Apple that the individual causing harm may have access to. Turn off the location tracking and Bluetooth. A possibility is keeping your old device so the individual may suspect you are still using the device and do not attempt to track the new device.

- Protect your location by turning off any trackers through your phone or vehicle. If there is a concern about a location tracker on your car then contact the local police, an investigator, or a mechanic. Document any evidence before removing such devices.

- Beware of gifts from the individual as they could contain hidden cameras.

Mesures pour renforcer la protection de la vie privée

- Protégez votre adresse en disant à vos amis et à votre famille de ne pas la communiquer, surtout si vous déménagez. Soyez prudent lorsque vous communiquez votre adresse à des entreprises locales. Vérifiez si votre municipalité dispose d'un programme de confidentialité des adresses.

- Limitez les informations que vous communiquez lors d'un achat ou de la création d'un compte en ligne. Ces informations sont vendues à d'autres parties pour que les gens puissent y avoir accès. Minimisez la collecte d'informations et ne fournissez que celles qui sont nécessaires.

- L'auteur du préjudice peut utiliser le téléphone de la victime ou, par l'intermédiaire d'un compte partagé, accéder à son état de santé, à sa localisation, à ses messages, à ses recherches sur Internet ou à ses appels.

Lieu Confidentialité

- Essayez de ne pas chercher de lieux ou de faire des plans à l'aide de votre téléphone, de votre courrier électronique, de votre navigateur Internet ou d'applications de messagerie.

- Payez en espèces ou des abonnements uniques au lieu de cartes de transport en commun liées à votre nom.

- Fouillez votre voiture et vos biens pour voir s'il n'y a pas de dispositifs qui vous suivent à la trace.

Communication/Information Protection de la vie privée

- Utilisez un ordinateur de bibliothèque ou un ordinateur public, mais ne vous connectez pas à des comptes partagés ou surveillés.

- Utiliser un formulaire web pour envoyer des messages.

- Créez de nouveaux comptes en utilisant de fausses informations et n'utilisez pas d'appareils susceptibles d'être compromis par un accès physique ou à distance antérieur de la personne causant le préjudice.

Se déconnecter de la personne qui cause du tort

https://www.ceta.tech.cornell.edu/_files/ugd/c4e6d5_20fe31daffd74b2fb4b4735d703dad6a.pdf

Avant de vous déconnecter, consultez un travailleur social spécialisé dans les violences domestiques et demandez de l'aide. Les changements apportés aux comptes partagés seront évidents. Sachez que la personne à l'origine du préjudice le saura. Utilisez les ressources/organisations appropriées pour élaborer un plan de sécurité.

Veuillez noter que cette section présente brièvement quelques moyens d'améliorer la sécurité de vos appareils. Les chapitres 3 et 4 de cette boîte à outils contiennent des sections plus détaillées.

Liste de contrôle

-

Faites une liste des appareils auxquels vous vous connectez (téléphones, ordinateurs portables, tablettes), puis modifiez le code d'accès à chaque appareil.

-

Dressez une liste de tous vos comptes en ligne et indiquez comment vous vous y connectez.

-

Can you delete any of those accounts and create new ones?

-

Are any of the accounts shared?

-

Can any of those be deleted?

-

Change the password on all accounts possible.

-

-

Supprimer les mots de passe enregistrés sur tous les navigateurs web

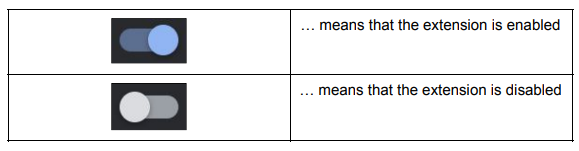

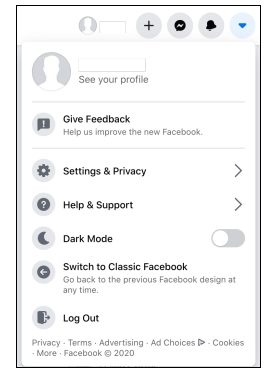

- Pour Google Chrome

- Paramètres

- Mots de passe

- Firefox

- Préférences

- Vie privée

- Faites défiler l'écran jusqu'à ce que vous trouviez les logins et les mots de passe

- Logins sauvegardés

- Safari

- Préférences

- AutoFill

- Editer

- Pour Google Chrome

- Changez vos mots de passe et créez un mot de passe fort. Celui-ci doit être long et comporter un mélange de lettres majuscules et minuscules, ainsi que des symboles et des chiffres.

- Utilisez des éléments que la personne à l'origine du préjudice ne devinerait pas ; n'incluez donc pas de dates de naissance ou de noms.

- Lorsque vous définissez une question de sécurité pour vous connecter à un compte, n'utilisez pas de réponses qui pourraient être devinées. Inventez de fausses réponses à des questions telles que "le nom de la rue où vous avez grandi".

- Les programmes de gestion des mots de passe peuvent garder une trace de vos mots de passe et des fausses informations que vous fournissez pour répondre aux questions de sécurité.

- Vérifiez quelles applications ont accès à votre position, vos contacts, votre microphone, votre appareil photo, etc.

- iPhone

- Paramètres

- Vie privée. Une liste des applications s'affiche.

- Cliquez sur chaque application pour connaître les autorisations accordées.

- Pour les Androïdes

- Paramètres

- Applications

- Paramètres

- Applications. Cliquez sur chaque application individuelle pour voir les autorisations.

- iPhone

- Vérifiez les paramètres de localisation de votre téléphone

- Pour iPhone,

- Paramètres

- Vie privée

- Services de localisation.

Vous verrez ainsi les applications qui ont accès à votre position. Vous pouvez décider quelles applications peuvent vous suivre.

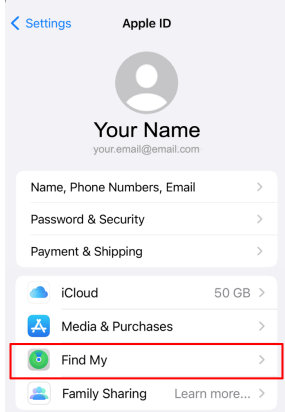

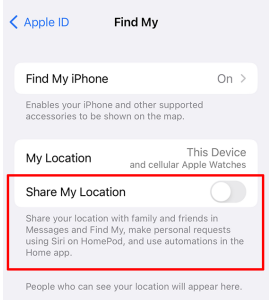

- Sur les iPhones, il est également recommandé de vérifier l'option Partager ma position.

- Paramètres

- Vie privée

- Services de localisation

- Partager ma position.

- Vous pouvez vérifier qui a accès à votre position et vous pouvez également décider de désactiver la fonction "Trouver mon iPhone".

- Pour Android

- Paramètres

- Localisation

- App Permission. Si cela ne fonctionne pas, procédez comme suit

- Applications

- Paramètres

- Applications. Cliquez sur chaque application pour voir les autorisations. Vérifiez l'emplacement.

- Pour iPhone,

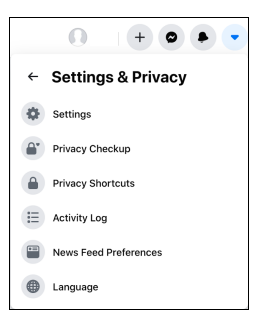

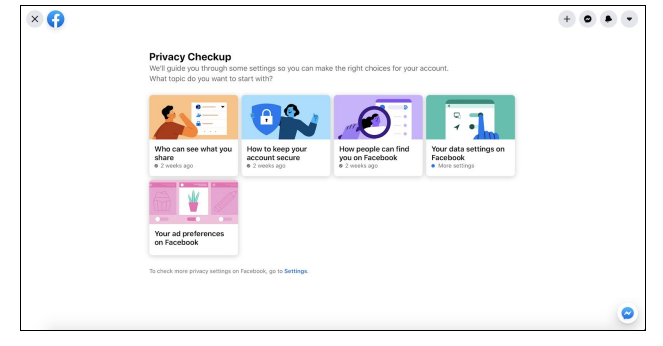

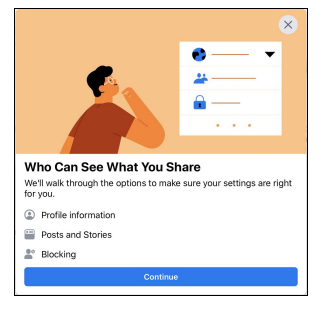

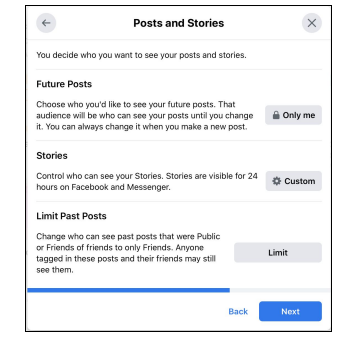

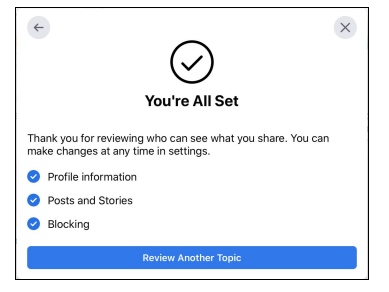

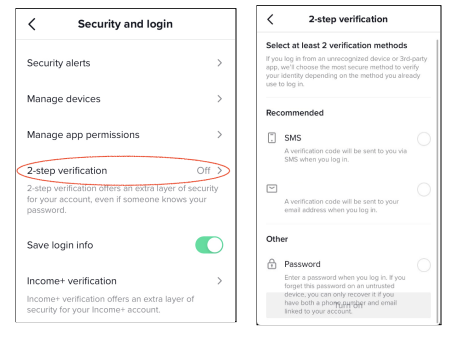

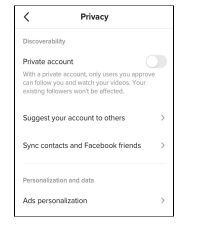

- Vérifiez les paramètres de confidentialité et de sécurité de chaque compte de média social.

- Réglages photo

- iPhone

- Paramètres

- Identifiant Apple

- iCloud

- Photos.

- Vérifiez que l'option Albums partagés est désactivée. Si vous avez déjà partagé avec quelqu'un, vous pouvez supprimer la personne ou l'album partagé. Pour supprimer une personne ou un album, ouvrez l'album partagé>Personnes>Supprimer l'abonné et/ou/Supprimer l'album partagé.

- Utilisateurs d'Android

- Google Photos

- Partage

- Plus d'informations

- Stop sharing your library

- Pour supprimer

- Partage

- Nom

- Plus d'informations

- Paramètres

- Supprimer le partenaire

- Retirer

- iPhone

- Vous pouvez vérifier si d'autres personnes sont connectées à votre compte Google en allant sur https://myaccount.google.com. Et saisissez votre adresse électronique. Sécurité>Vos appareils.

- Vous pouvez les déconnecter de l'appareil, mais ils risquent d'en être avertis.

- Vous pouvez les déconnecter de l'appareil, mais ils risquent d'en être avertis.

- Vérifiez les paramètres de localisation sur d'autres appareils tels que les smartwatches, les tablettes, etc.

- Paramètres de confidentialité des navigateurs web,

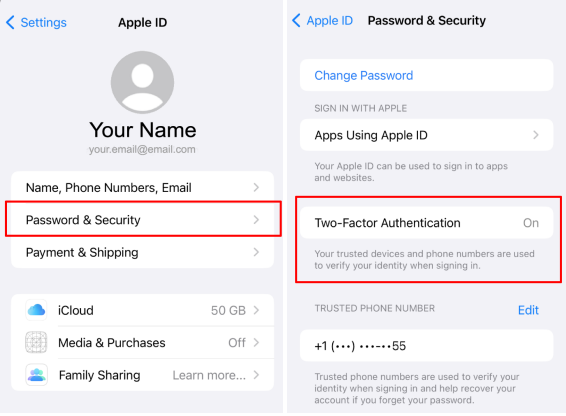

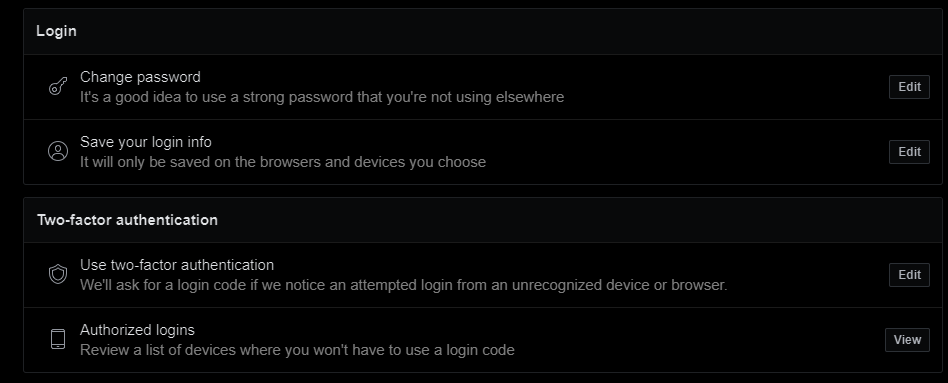

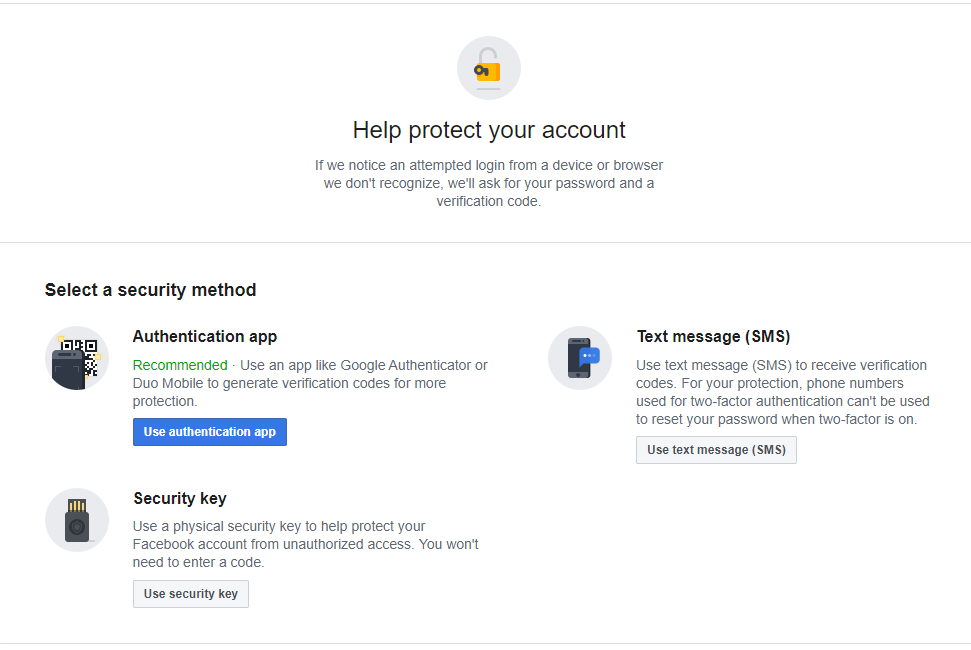

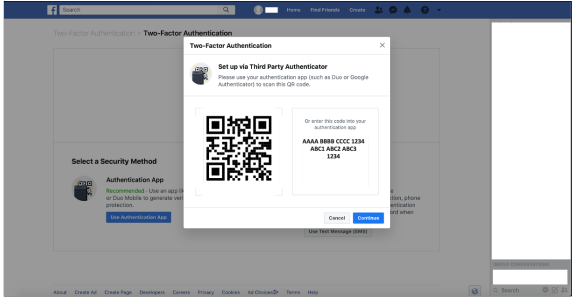

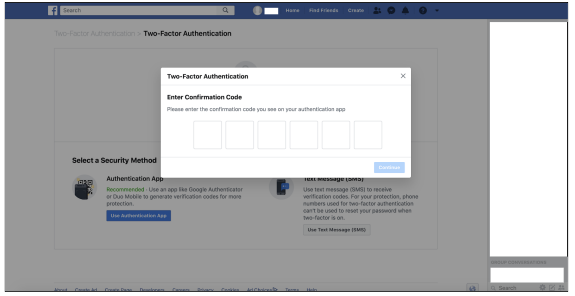

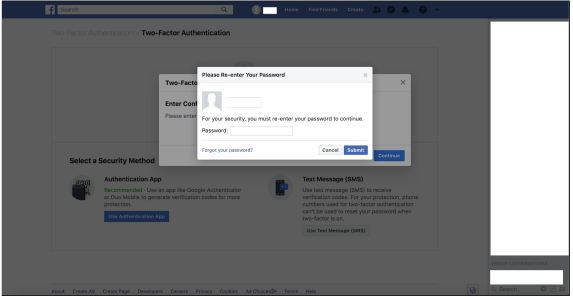

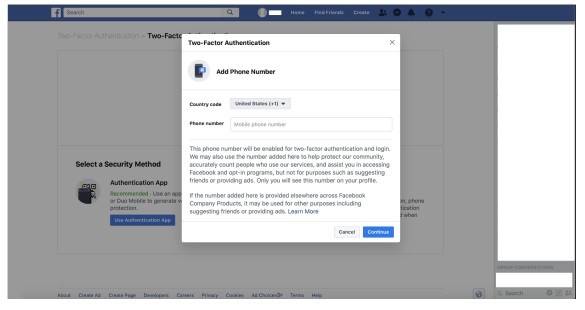

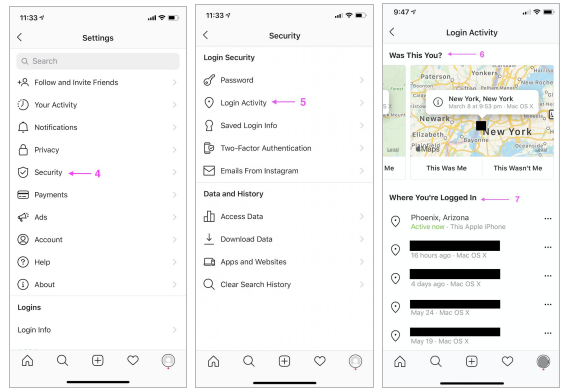

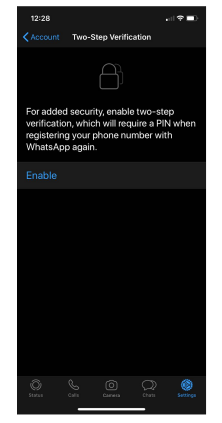

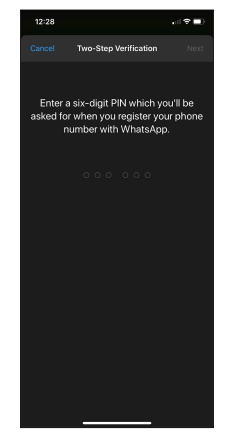

- Activez l'authentification à deux facteurs si possible.

- Activez l'authentification à deux facteurs si possible.

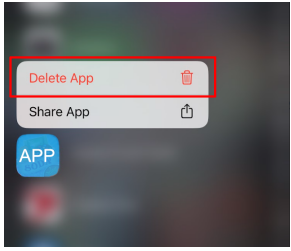

- Vérifiez toutes les applications sur vos appareils et voyez si vous les reconnaissez toutes. Si vous n'en reconnaissez aucune, vous devez les supprimer.

- Si vous avez des enfants et que vous craignez que la personne qui a causé le préjudice ait accès à ces appareils, répétez les étapes avec ces appareils.

Quelques catégories de comptes partagés à vérifier.

- Alimentation

- UberEATS

- Porte Tableau de bord

- SkiptheDishes

- Musique

- Spotify

- Haut-parleurs intelligents

- Google Home

- Banque et finance

- Banque en ligne

- Stocks

- PayPal

- Cartes de crédit

- Apps de trésorerie

- Comptes de retraite

- Téléphone

- Plans partagés

- Voiture

- GPS

- Applications (Waze)

- Technologie domestique

- Anneau

- Nid

- Système d'alarme

- Serrures de porte intelligentes

- TV

- Netflix

- Disney

- Amazon Prime

- Voitures partagées

- Uber

- Lyft

- Voyages

- Trivago

- TripAdvisor

- Compagnies aériennes

- Utilitaires

- Câble/Internet

- Eau/Gaz

- Applications d'entraînement

- Garmin

- Stockage en nuage

- Dropbox

- Amazon/Google Drive

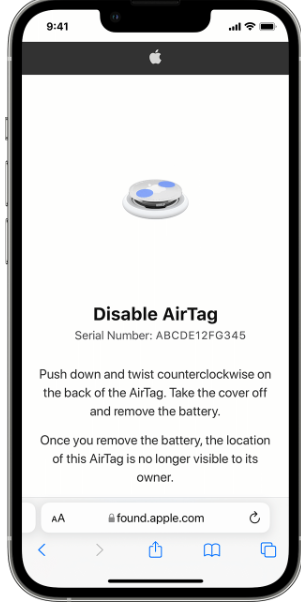

Stalkerware et géolocalisation

Vue d'ensemble des logiciels de harcèlement

L'introduction des logiciels espions et des logiciels de harcèlement a permis aux délinquants de suivre, de surveiller et de harceler plus facilement leurs victimes. Ils peuvent utiliser des logiciels espions pour surveiller secrètement ce que fait la personne sur son appareil mobile. Si vous craignez les logiciels espions, faites attention lorsque vous effectuez des recherches sur votre appareil, car l'agresseur peut voir ce que vous faites. Essayez d'utiliser un nouvel appareil ou un appareil que la personne violente ne surveille pas. Faites confiance à votre instinct et cherchez des modèles pour comprendre ce que l'agresseur pourrait faire.

Qu'est-ce qu'un logiciel espion ou un logiciel de harcèlement ?

Un logiciel espion ou un logiciel de harcèlement peut être une application, un logiciel ou un dispositif qui donne à une autre personne (l'agresseur) la possibilité de surveiller et d'enregistrer secrètement l'activité de l'ordinateur ou du téléphone d'une autre personne. Ces outils sont intrusifs et constituent l'une des formes les plus dangereuses d'utilisation abusive de la technologie. Les logiciels espions permettent d'accéder à distance à des fins de surveillance, de harcèlement, d'abus, de traque et/ou de violence sans le consentement de l'utilisateur. Le logiciel peut être caché sur un appareil et ne fournit pas de notification persistante de son installation. Difficile à détecter et à supprimer. D'autres fonctions d'un téléphone, telles que "Find my Phone" ou les services de localisation de la famille, soulèvent également des inquiétudes.

En règle générale, les logiciels espions sont illégaux. Il est illégal de surveiller et de mettre en place une surveillance d'une autre personne sans sa permission ou sa connaissance. Cela va à l'encontre des lois sur la traque, le harcèlement et l'accès illégal à un appareil.

Presque tous les stalkerwares nécessitent un accès physique à l'appareil pour être installés. Il fonctionne en mode furtif, sans aucune notification, ce qui le rend difficile à détecter.

Logiciel de harcèlement par téléphone et sécurité pour les survivants

Il peut être difficile de détecter un stalkerware, mais il faut être attentif aux signes tels que l'épuisement rapide de la batterie, l'allumage et l'extinction de l'appareil et les pics d'utilisation des données. Le signe le plus courant est le comportement suspect de la personne. Il se peut qu'elle connaisse trop d'informations sur les activités de votre téléphone, alors faites confiance à votre instinct et cherchez des modèles. Faites vérifier votre téléphone par un professionnel. Avant de supprimer des applications comme le stalkerware, pensez à votre sécurité. Parfois, l'agresseur peut intensifier son comportement parce que l'application a été supprimée. Créez un plan de sécurité à l'aide des ressources fournies pour vous aider dans cette démarche.

Documentez toutes les choses que vous vivez.

Pour supprimer le stalkerware, vous pouvez procéder à une réinitialisation d'usine de votre téléphone, mais soyez prudent lorsque vous réinstallez des applications ou des fichiers à partir d'une sauvegarde, car vous risquez de les recharger sur l'appareil. Créez un nouveau compte iCloud ou Google pour votre appareil.

Prévenir les logiciels de harcèlement

- Tenir compte de l'accès. Méfiez-vous des nouveaux cadeaux offerts par un agresseur. Soyez prudent lorsque vous donnez votre téléphone à quelqu'un d'autre. Les logiciels de harcèlement s'installent rapidement.

- Mise à jour des comptes. Changez vos mots de passe et mettez en place l'authentification en deux étapes lorsqu'elle est disponible.

- Verrouillez votre téléphone. La mise en place d'un mot de passe pour votre téléphone minimisera le risque, car ils nécessitent un accès physique à l'appareil.

- Utilisez une protection antivirus et anti-stalkerware. Téléchargez des applications de sécurité pour votre appareil afin qu'elles puissent analyser votre téléphone pour détecter d'éventuels logiciels malveillants ou des applications de harcèlement.

- Utiliser les dispositifs de sécurité. Vérifiez les fonctions de sécurité de l'appareil. Les téléphones Android ont l'option d'autoriser l'installation à partir de "sources inconnues", vérifiez qu'elle n'est pas activée. Installez toujours les dernières mises à jour sur votre téléphone.

- N'effectuez pas de rootage ou de jailbreak de votre téléphone personnel. Le rootage ou le jailbreaking signifie que vous supprimez les limitations du système d'exploitation afin de permettre l'installation de logiciels tiers. Cela aura un impact sur les fonctions de sécurité intégrées qui protègent l'appareil. De nombreux stalkerwares ne fonctionnent que si le fabricant présente une faille.

Si une personne a accès à votre téléphone physique ou à votre compte dans le nuage, elle n'aura peut-être pas besoin d'applications d'espionnage. Elle peut également utiliser ses amis et sa famille pour obtenir des informations sur vous. Recherchez des modèles dans ce que la personne peut savoir et où elle pourrait obtenir ces informations.

Les logiciels de harcèlement informatique et la sécurité des survivants

Les logiciels espions installés sur l'ordinateur peuvent suivre presque tout ce que vous faites sur votre ordinateur. Certains logiciels espions peuvent permettre à l'agresseur d'accéder à votre webcam/microphone, de faire des captures d'écran et d'éteindre ou de redémarrer l'ordinateur.

Il peut être installé à distance en envoyant un courriel ou un message avec un fichier joint ou un lien. Attention, il peut s'installer automatiquement lorsque vous ouvrez une pièce jointe ou cliquez sur un lien. Si vous avez des doutes, n'ouvrez pas les liens, même s'ils proviennent d'amis. Ils peuvent également être envoyés par le biais de messages instantanés, de jeux informatiques ou d'autres stratagèmes pour vous inciter, vous ou vos enfants, à cliquer sur le lien.

Réagir aux logiciels espions

La sécurité avant tout.

- L'agresseur peut intensifier son comportement violent s'il soupçonne la victime de supprimer le logiciel espion et de couper son accès. Élaborez un plan de sécurité avant de couper l'accès et demandez de l'aide.

Rassembler des preuves.

- Rassemblez et conservez les preuves de toutes vos activités afin que les forces de l'ordre puissent analyser les informations. Cela peut conduire à l'ouverture d'une enquête criminelle.

Supprimer les logiciels espions.

- S'il est difficile de supprimer les logiciels espions, vous pouvez envisager d'effacer et de reconstruire l'ordinateur en réinstallant le système d'exploitation. Il ne s'agit pas d'une procédure dont l'efficacité est garantie. Procurez-vous un disque dur de remplacement pour l'ordinateur ou un autre ordinateur. Soyez prudent lorsque vous copiez des fichiers de l'ordinateur infecté vers le nouvel ordinateur.

Utiliser des appareils qui ne sont pas surveillés.

- Utiliser un ordinateur ou un appareil auquel la personne en question n'a pas physiquement accès pour effectuer des recherches. Rappelez-vous que la personne peut voir toutes les activités, y compris les discussions en ligne, les courriels et les recherches sur le web. Vous pouvez utiliser l'ordinateur de la bibliothèque ou l'appareil d'un ami.

Mettre à jour les comptes.

- Pensez à réinitialiser vos mots de passe sur différents appareils et à ne plus accéder à certains comptes depuis votre ordinateur.

Prévention des logiciels espions

- Pensez à l'accès.

- Méfiez-vous si quelqu'un vous propose d'installer un nouveau clavier, un nouveau cordon ou un nouveau logiciel sur votre ordinateur pour le "réparer". Méfiez-vous des cadeaux destinés à vous ou à vos enfants.

- Créez des utilisateurs distincts ou des comptes d'invités.

- Créez des comptes d'invités dont les paramètres ne permettent pas l'installation de logiciels ou d'applications sans la connexion de l'administrateur. Cela permet d'éviter l'installation accidentelle de logiciels espions ou malveillants.

- Utiliser une protection anti-virus et anti-spyware.

- Installez des programmes antivirus et anti-logiciels espions et scannez régulièrement votre ordinateur. Ces programmes peuvent contribuer à empêcher l'installation des programmes en question. Il est préférable de les installer avant que l'ordinateur ne soit compromis.

Rappel : si une personne a un accès physique à votre ordinateur, elle peut ne pas avoir besoin d'installer un logiciel espion. Elle peut également recevoir des informations à distance si elle a déjà accès à vos comptes.

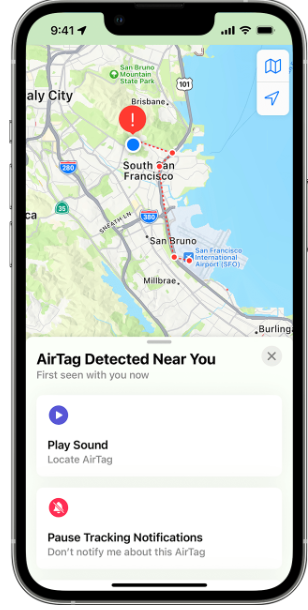

Suivi de la localisation

La confidentialité de la localisation est importante pour la sécurité. Parfois, les téléphones et les applications peuvent suivre votre position à votre insu. Il existe également des dispositifs de localisation, tels que le GPS de votre voiture, qui peuvent être utilisés à mauvais escient pour surveiller votre position. Les outils de localisation peuvent également être utiles. Ils peuvent être utilisés pour obtenir des informations sur l'endroit où se trouvent vos enfants, pour retrouver des téléphones ou des clés perdus ou pour déterminer si un délinquant se trouve à proximité.

Étape 1 : Établir des priorités en matière de sécurité

- Plus d'informations. Les professionnels peuvent vous aider à élaborer un plan de sécurité. Voir les ressources locales.

Étape 2 : Réduire les possibilités d'être suivi.

- Y a-t-il des schémas dans ce que l'agresseur peut savoir ? Pensez-vous que vous êtes suivi en temps réel ou seulement là où vous avez été précédemment ?

- Partagez-vous des comptes avec quelqu'un d'autre ? Quelqu'un a-t-il accès à votre téléphone ou dispose-t-il d'informations pour se connecter à vos comptes ?

- Utilisez-vous des applications qui partagent votre position ?

- Vos amis et votre famille peuvent-ils partager votre position ? Parfois, la localisation peut être partagée par le biais de messages sur les médias sociaux.

Étape 3 : En savoir plus sur le fonctionnement des technologies.

Téléphones et appareils mobiles

- Les téléphones peuvent être localisés grâce au GPS intégré, aux connexions Wi-Fi qui peuvent révéler votre position et aux tours de téléphonie cellulaire qui relient le téléphone à votre opérateur de téléphonie mobile. La localisation de votre téléphone peut être désactivée, mais les services d'urgence et les compagnies de téléphone auront accès à votre position lorsque votre téléphone est allumé.

- Les téléphones peuvent se connecter à partir de votre compte Apple ou Google, qui offre des fonctionnalités telles que l'aide à la recherche de téléphones perdus. Les personnes ayant accès à votre compte peuvent voir l'emplacement de votre téléphone.

- Les téléphones, tablettes ou ordinateurs portables conservent l'historique des réseaux Wi-Fi auxquels vous avez accédé et vous pouvez le supprimer.

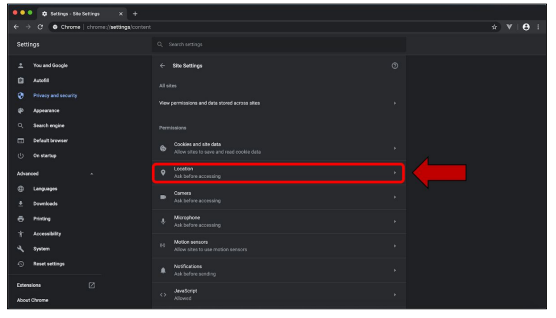

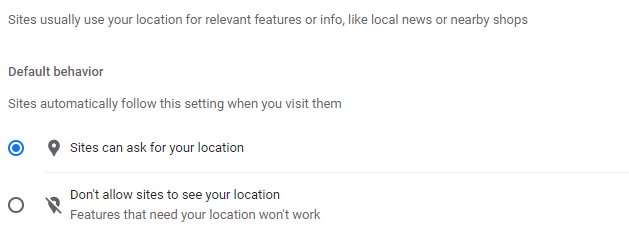

Applications et médias sociaux

- Vérifiez les paramètres de localisation et de confidentialité des applications.

- Les applications de photographie et d'appareil photo peuvent également enregistrer l'endroit où la photo a été prise. Les paramètres de localisation peuvent être désactivés dans les réglages de votre téléphone.

- Les amis et la famille peuvent partager vos informations par le biais des médias sociaux. Vérifiez s'ils vous mentionnent dans un message. Consultez votre application pour voir si vous pouvez configurer des notifications lorsqu'ils vous mentionnent ou s'il est possible de modifier vos paramètres de confidentialité pour ne pas autoriser les autres à partager votre position.

- Certaines applications demandent votre localisation, comme les applications de shopping, les services de covoiturage ou les services de livraison de nourriture.

- Un logiciel espion (Stalkerware) peut également être installé sur votre téléphone à votre insu.

Système de positionnement global (GPS)

- De nombreuses voitures sont équipées d'un GPS et conservent l'historique de votre position.

- Ces dispositifs peuvent également être placés sur un véhicule ou des effets personnels pour suivre quelqu'un à la trace. Ils peuvent être cachés très facilement parce qu'ils sont minuscules et difficiles à trouver.

- Ces dispositifs peuvent être en temps réel et partager les données directement avec l'agresseur.

Traqueurs de localisation

- Les nouveaux appareils sont petits et peuvent être cachés dans un sac ou dans des cadeaux.

- Contrairement aux appareils GPS, ils n'ont pas besoin d'être connectés à une source d'alimentation.

- Ils sont connectés à une application ou à un compte en ligne.

- Ils utilisent une combinaison de GPS, de RFID (identification par radiofréquence) active, de Bluetooth LE (basse énergie) et de réseaux Wi-Fi.

Étape 4. Paramètres de sécurité et de confidentialité.

Sachez que ces changements pourraient alerter l'agresseur. Cela peut également effacer les preuves.

- Documentation.

- Même si vous ne savez pas comment vous êtes suivi. Indiquez quand la personne abusive sait où vous vous trouvez. Notez où et quand elle est apparue au moment où vous vous y attendiez le moins.

- Trouver l'appareil ou le service

- Vérifiez votre voiture, dans le coffre, sous le capot, à l'intérieur du pare-chocs, sous ou entre les sièges.

- Vérifiez vos affaires, recherchez les objets qui ne vous appartiennent pas.

- Signaler l'abus

- Les services d'aide aux victimes et les avocats peuvent vous aider.

- Prévenir les forces de l'ordre.

- Obtenez une aide juridique.

- Contactez l'entreprise pour demander que la personne abusive n'ait pas accès à votre lieu de travail.

- Retirer, bloquer ou coincer

- Lorsque la sécurité est assurée, retirez l'appareil ou désactivez le partage de localisation.

- Dans le cadre du plan de sécurité, il arrive que des personnes laissent le dispositif de repérage allumé pour recueillir des preuves.

- Certaines mesures de contre-surveillance peuvent brouiller ou interrompre la communication du dispositif de localisation.

L'internet des objets

Inoculation numérique : Un guide pour reprendre le contrôle après avoir quitté une relation abusive - Étapes pour se protéger des abus facilités par la technologie

Remplacez votre routeur domestique, établissez un réseau invité pour les appareils intelligents/connectés et réinitialisez tous les appareils :

Caméras :

- Nid: https://support.google.com/googlenest/answer/9252162?hl=en#zippy=

- Cercle Logitech : https://support.logi.com/hc/en-ca

- NetgearArlo : https://kb.arlo.com/1057976/How-can-I-reset-my-Arlo-SmartHub-or-base-station-to-the-default-values

- Ring Stick Up : https://support.ring.com/hc/en-us/articles/115000125926-Stick-Up-Cam-Setup-Mode

- Coup de projecteur sur la bague : https://support.ring.com/hc/en-us/articles/115003835483-Spotlight-Cam-Setup-Mode

- Amazon Cloud : https://www.amazon.com/gp/help/customer/display.html?linkCode=w61&imprToken=gaX.lG7AS6v6wGWZYX62bQ&slotNum=0&ascsubtag=e99519292933a52d5c1bdf4f4b176faebf364aaa&nodeId=202161680&tag=lifehackeramzn-20

- Cligner des yeux: https://support.blinkforhome.com/categories/how-to-videos-BkFoXlQIB

Thermostats :

- Thermostat Nest: https://support.google.com/googlenest/answer/9247296?hl=en

- Thermostat Ecobee: https://support.google.com/googlenest/answer/9247296?hl=en

- Thermostat Honeywell: https://www.honeywellhome.com/en/questions/how-do-i-complete-a-factory-reset-on-the-lyric-round-thermostat

Interrupteurs d'éclairage :

- Variateurs Lutron Caseta : https://www.wink.com/help/products/lutron-caseta-in-wall-dimmer-and-pico/

- Interrupteur Echobee: https://support.ecobee.com/hc/en-us/articles/360026508712

- Commutateur TP-Link: https://www.tp-link.com/us/support/faq/265/

- Interrupteur Insteon: https://www.insteon.com/support-knowledgebase/2016/2/24/factory-resetting-insteon-hub

Lumières :

- Philips Hue: https://labs.meethue.com/support

- LIFX: https://support.lifx.com/hc/en-us/articles/200468240-Hardware-Resetting-your-LIFX

- Cree Connect: https://support.smartthings.com/hc/en-us/articles/204258280-Cree-Connected-LED-Bulb

Sonnettes :

- Anneau: https://support.ring.com/hc/en-us/articles/115000125086-Ring-Video-Doorbell-Setup-Mode

- Skybell: https://skybelltechnologies.zendesk.com/hc/en-us/articles/203317075-SkyBell-HD-Device-Reset

Home Hubs :

- Samsung SmartThings: https://support.smartthings.com/hc/en-us/articles/204936890-How-do-I-factory-reset-the-Hub-delete-a-Location-

- Iris Smarthub: https://www.irisbylowes.com/support?guideTitle=I-have-a-new-hub-that-I-can't-add-to-my-Iris-account.&guideId=137aff1c-a4a5-404a-8c58-1320cb59f312

- Accueil Apple: https://support.apple.com/en-ca/HT204893

Serrures intelligentes :

- Serrure intelligente August: https://support.august.com/how-do-i-factory-reset-my-lock-BkH1D8y0uG

- Schlage Sense: https://www.schlage.com/content/dam/sch-us/documents/pdf/installation-manuals/Schlage-Sense-User-Guide-P516-991.pdf

- Schlage Encode Smart Wifi Deadbolt: https://www.schlage.com/en/home/support/faqs/schlage-encode.html

- Nest X Yal: https://support.google.com/googlenest/answer/9218474?co=GENIE.Platform%3DAndroid&hl=en

- Lockly Secure Plus: http://www.support.lockly.com/article/how-to-do-a-factory-reset/

- Serrure intelligente SimplySafe: https://support.simplisafe.com/hc/en-us/articles/360033366692-Smart-Lock-Setup-Updating-your-system-before-installing

Enfants, adolescents et technologie

https://www.techsafety.org/survivor-toolkit/teens-and-technology

Utilisation et mauvaise utilisation des applications populaires

Il est important que les adultes comprennent les applications populaires et leur fonction. Une compréhension générale des applications peut aider à établir des liens avec les jeunes et à les encourager à utiliser la technologie de manière positive. La plupart des applications de médias sociaux sont similaires et servent à créer des liens.

- YouTube

- Utilisé pour partager et créer des vidéos, regarder des vidéos, montrer son talent créatif, jouer, évaluer des produits et gagner de l'argent.

- Les types d'abus sont la création de faux noms de vidéos, l'intimidation, le harcèlement dans les commentaires et les vidéos farceuses nuisibles.

- Instagram

- Utilisé pour publier des photos/vidéos, aimer et partager d'autres contenus, vendre des produits, sensibiliser l'opinion publique, créer des tableaux et utiliser des hashtags.

- Les abus peuvent prendre la forme d'intimidation, de harcèlement, de faux profils, de tuning, de harcèlement, etc.

- Snapchat

- Utilisé pour créer des vidéos/photos avec l'utilisation de filtres possibles, montrer son talent, se connecter avec d'autres grâce à la géolocalisation, et avoir des "stries".

- Les abus sont la pornographie vengeresse, les captures d'écran de messages privés, le fait d'être toujours visible sur la carte et la disparition de messages.

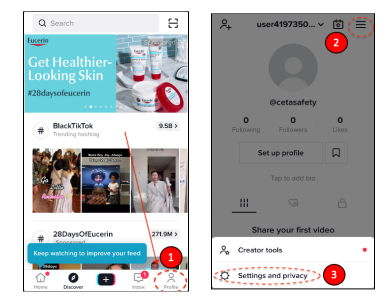

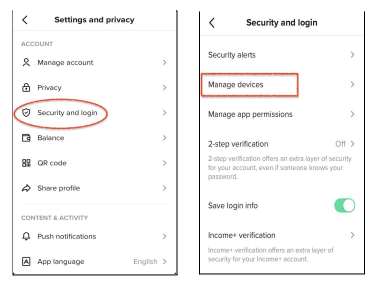

- TikTok

- Utilisé pour partager des talents, acquérir des connaissances, relever des défis en matière de danse et créer du contenu.

- Les utilisations abusives sont la géolocalisation, le fait de nuire à autrui pour obtenir des vues/amis, les défis dangereux, la divulgation d'abus (tendances), la promotion de la violence et la pression exercée par les pairs.

- Yubo

- Utilisé pour rencontrer de nouvelles personnes, créer un sentiment de communauté, des flux en direct, le partage de contenu.

- Les abus comprennent la fourniture de fausses informations, le harcèlement, l'intimidation, la demande de photos et de vidéos explicites.

Chapitre 3 :

Guides de sécurité Android et iOS

Dans ce chapitre, nous aborderons les guides de sécurité Android et iOS. Les smartphones et autres appareils mobiles font partie intégrante de notre vie et il est essentiel de veiller à ce que ces appareils soient sécurisés et protégés contre les cybermenaces. Android et iOS sont les deux systèmes d'exploitation les plus populaires pour les appareils mobiles. Ils intègrent des fonctions de sécurité, mais restent vulnérables au piratage, aux logiciels malveillants et à d'autres cyber-attaques. Ce chapitre aborde les mesures à prendre pour sécuriser vos appareils, notamment en définissant des mots de passe forts, en activant l'authentification à deux facteurs et en gardant votre appareil à jour. Il est important d'être conscient des risques et de prendre les mesures nécessaires pour se protéger et protéger ses informations.

Guide de sécurité Android

https://www.ceta.tech.cornell.edu/_files/ugd/9e6719_4db0b8e8154844bf84665ad3f04ec6c6.pdf

Les téléphones Android sont des téléphones qui utilisent un système d'exploitation développé par Google. Les fabricants de téléphones sont notamment Samsung, LG, Motorola, Blackberry et Nokia. S'il ne s'agit pas d'un téléphone Apple, il est fort probable que vous ayez un téléphone Android.

Forfaits téléphoniques partagés

Attention, si vous partagez votre forfait téléphonique avec une autre personne, celle-ci aura accès aux informations relatives à ce que vous faites sur votre téléphone. Il lui sera plus facile d'accéder à ces informations, surtout si elle est le titulaire du compte. Elle peut consulter les journaux d'appels, les numéros de téléphone des personnes qui vous appellent ou vous envoient des SMS, ainsi que d'autres informations potentielles. Le guide de sécurité renforcée ci-dessous n'empêchera pas l'accès aux informations par le biais d'un plan partagé.

Vous pouvez utiliser votre téléphone sans compte Google, mais la plupart du temps, les utilisateurs disposent d'un compte Google/Gmail connecté au téléphone. Il est important de connaître les comptes Google connectés à votre téléphone.

Sécurité de Google/Gmail

Vérifiez la sécurité de Google/Gmail pour savoir si un compte est configuré.

Comment vérifier quels comptes Google sont connectés à votre Android.

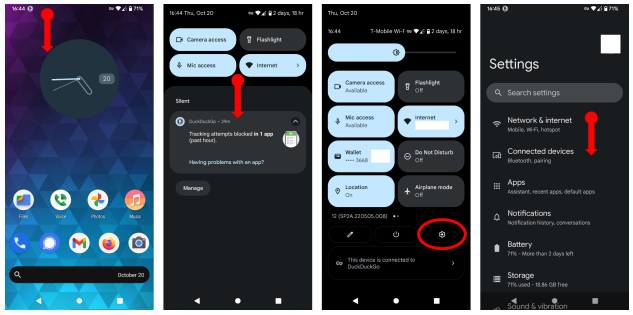

Tout d'abord, accédez à la page principale des paramètres.

Option #1

- Appuyez sur la barre de notification en haut de l'écran et tirez vers le bas pour trouver les réglages rapides.

- Il se peut que vous deviez à nouveau tirer vers le bas pour afficher d'autres paramètres.

- Cherchez la petite icône en forme de roue dentée et cliquez dessus pour accéder aux paramètres principaux.

Option #2

- Aller à Toutes les applicationssoit en tapant dessus, soit en swipant vers le haut.

- Trouver Paramètres et cliquez dessus.

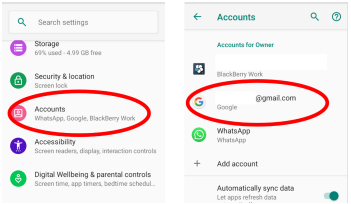

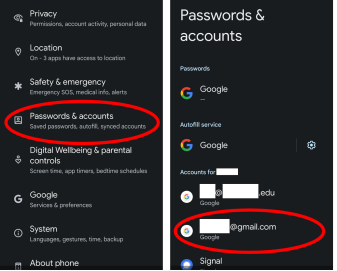

Version Android 11 :

Sur les versions 11 ou plus anciennes d'Android, faites défiler les paramètres et cliquez sur Comptes. La liste des comptes Google/Gmail connectés au téléphone s'affiche alors.

Android version 12+ :

Sur la version 12 ou ultérieure, faites défiler les paramètres et allez à Mots de passe et comptes. Vous pouvez afficher la liste des comptes connectés au téléphone.

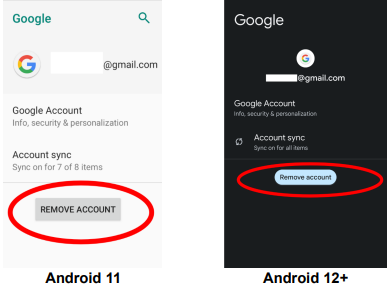

Supprimez les comptes que vous ne reconnaissez pas. Sachez que le propriétaire de ces comptes peut savoir que le compte a été supprimé. Mettez en place un plan de suppression des comptes.

Pour supprimer les comptes, cliquez sur un certain compte et vous verrez un choix pour le supprimer. Si vous craignez des représailles, adressez-vous à un avocat qualifié qui vous aide dans cette affaire.

Recherche et sécurisation des sauvegardes.

Qu'est-ce qu'une sauvegarde ?

Une application de sauvegarde est un logiciel qui enregistre automatiquement une copie des informations d'un appareil à partir d'un autre emplacement. Il effectue une copie et stocke les données pour les cas où les données originales sont perdues ou endommagées. Bien qu'une sauvegarde présente des avantages, il est important de savoir qui y a accès. Tout utilisateur non autorisé peut utiliser les sauvegardes pour trouver des informations, notamment des textes, des courriels et des photographies.

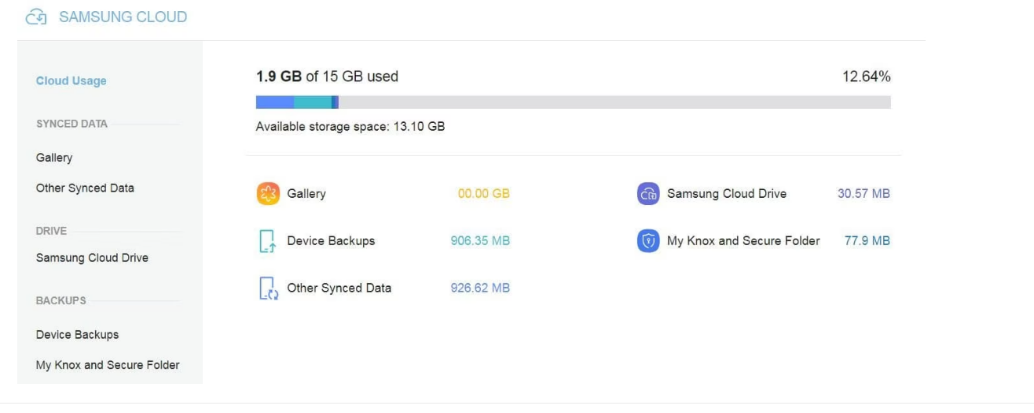

De nombreux téléphones Android peuvent avoir l'application de sauvegarde préinstallée. Ils peuvent utiliser Google One ou d'autres fabricants comme Samsung peuvent utiliser Samsung Cloud.

Les sauvegardes peuvent contenir des informations telles que d'anciens SMS, des photos et des vidéos, même lorsqu'elles ont été supprimées de votre téléphone. Elles peuvent être utiles si vous avez besoin de récupérer d'anciennes informations, mais nuisibles si une personne maltraitante peut voir les informations que vous avez supprimées.

Google One :

Official document https://support.google.com/android/answer/2819582?hl=en#zippy=%2Cwhat-gets-backed-up

Les informations suivantes peuvent être sauvegardées via Google One :

- Applications

- Historique des appels

- Paramètres de l'appareil

- Contacts

- Calendrier

- Messages SMS (Short Message Service). Il s'agit de messages courts de 160 caractères maximum.

- Photos et vidéos

- Messages MMS (Multimedia Message Service). Il s'agit de textes contenant des fichiers, des photos, des vidéos, des emojis ou des sites web attachés.

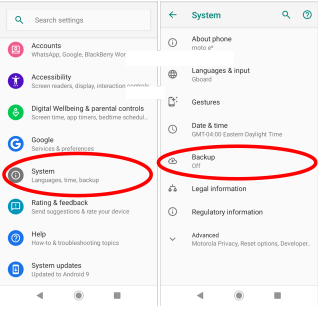

Vérifiez que votre sauvegarde (Google One) est activée.

- Aller à Paramètres.

- Faites défiler et tapez sur Le système.

- Recherchez et cliquez sur Sauvegarde.

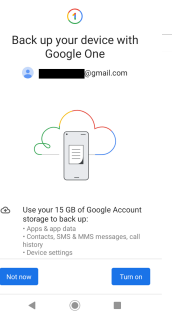

Si la sauvegarde (Google One) est désactivée :

Si Google One est désactivé, vous pouvez voir l'écran ci-dessus et avoir la possibilité de l'activer. L'activation de la sauvegarde présente des avantages tels que la libération d'espace sur votre téléphone et la récupération d'informations en cas d'endommagement ou de perte de votre appareil.

Il est important de s'assurer que le compte Google que vous utilisez pour vous connecter à Google One est un compte qui n'appartient qu'à vous. Assurez-vous que personne d'autre n'a accès à ce compte. Confirmez que vous avez sécurisé votre compte. https://www.ceta.tech.cornell.edu/_files/ugd/9e6719_4db0b8e8154844bf84665ad3f04ec6c6.pdf#page=3&zoom=100,96,524

Si la sauvegarde (Google One) est activée :

Si la sauvegarde est activée, vous avez la possibilité de la désactiver en basculant le bouton bleu.

Avertissement : Ce message peut avertir tous les utilisateurs qui ont accès à ce compte.

Veuillez noter que la désactivation de la sauvegarde ne supprime pas les données qui ont été sauvegardées auparavant. Vous pouvez supprimer les données sauvegardées en sélectionnant et en appuyant sur supprimer.

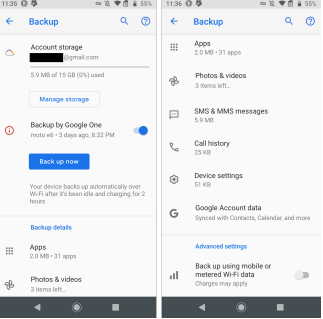

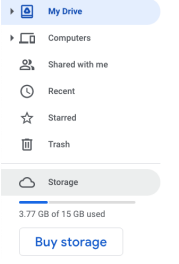

Gestion des sauvegardes via Google Drive sur un ordinateur portable ou de bureau.

Les sauvegardes peuvent être gérées via Google Drive. Ouvrez un navigateur web et entrez dans le lien suivant, https://drive.google.com. Connectez-vous à votre compte Google lié à votre appareil Android. Utilisez l'adresse électronique et le mot de passe de l'adresse que vous souhaitez sauvegarder.

- Dans le menu de gauche, cliquez sur Paramètres.

- En haut à droite, cliquez sur Sauvegardes. La liste des sauvegardes de votre appareil s'affiche.

Veillez à activer la sécurité supplémentaire pour Google Cloud Drive. https://www.ceta.tech.cornell.edu/_files/ugd/9e6719_4db0b8e8154844bf84665ad3f04ec6c6.pdf#page=3&zoom=100,96,524

Autres téléphones Android Sauvegardes :

Nuage Samsung: https://www.samsung.com/levant/support/mobile-devices/how-to-manage-samsung-cloud-on-the-browser/

- Suivez ce lien : https://support.samsungcloud.com

- Connectez-vous à l'aide de votre compte Samsung et des détails du mot de passe de votre appareil Android.

- Après vous être connecté, la page de résumé s'affiche. Elle affiche votre stockage sur le cloud, vos données synchronisées, Samsung Cloud Drive et vos sauvegardes.

OnePlus : https://service.oneplus.com/uk/search/search-detail?id=op35

- Connectez votre appareil et lancez l'application OnePlus Switch.

- Aller à la page Sauvegarde et restauration. Deux options sont possibles, Nouvelle sauvegarde et Restaurer la sauvegarde.

- Vous pouvez appuyer sur Nouvelle sauvegarde et choisissez ce que vous souhaitez sauvegarder, puis cliquez sur Sauvegarder maintenant.

- Vous pouvez également consulter vos données sauvegardées.

- Aller à Gestionnaire de fichiers.

- Stockage

- OPBackup

- MobileBackup.

- Vous pouvez voir vos données de sauvegarde sous Sauvegarde mobile.

LG Android : https://www.lg.com/us/support/help-library/lg-android-backup-CT10000025-20150104708841

- Aller à Paramètres.

- Onglet Général.

- Faites défiler pour trouver Sauvegarde.

- Sauvegarde et restauration puis Sauvegarde.

- Vous pouvez ensuite choisir l'emplacement de la sauvegarde en sélectionnant le stockage interne ou la carte SD (si elle est installée). Toutes vos données seront stockées à cet endroit.

- Vous pouvez ensuite cliquer sur les éléments que vous souhaitez sauvegarder et cliquer sur Début.

- Pour restaurer une sauvegarde, dans la liste Sauvegarde,

- Cliquez sur les éléments que vous souhaitez restaurer, puis cliquez sur la section Développer.

- Sélectionnez les éléments que vous souhaitez restaurer, puis cliquez sur Suivant.

Problèmes de connexion à votre compte Google.

Vous souhaitez peut-être gérer votre compte Google, mais vous avez oublié votre adresse e-mail ou votre mot de passe. Suivez les étapes suivantes pour tenter de récupérer votre compte. Les options sont limitées si vous ne parvenez pas à récupérer votre compte, car il n'existe pas de service clientèle pour ce problème. Si cette méthode ne fonctionne pas, essayez ce qui suit :

- Supprimez le compte de votre appareil si cela est possible.

- Configurez un nouveau compte Google que vous pouvez utiliser en toute sécurité avec votre appareil.

- Enregistrez votre appareil avec le nouveau compte Google sécurisé.

Suivez les étapes suivantes pour récupérer votre compte. https://support.google.com/accounts/answer/7682439?hl=en

Mot de passe oublié.

- Procédez comme suit pour récupérer votre compte Google. Cliquez sur le lien https://accounts.google.com/signin/v2/recoveryidentifier?flowName=GlifWebSignIn&flowEntry=AccountRecovery

- Répondez aux questions de votre mieux.

- Si vous rencontrez des difficultés, essayez les conseils suivants. Veuillez noter qu'il se peut que vous ne voyiez pas les mêmes questions que celles décrites ici.

- Utiliser un appareil et un lieu familiers

- L'appareil sur lequel vous vous connectez fréquemment.

- Utilisez le même navigateur (Chrome ou Safari).

- Essayez de vous connecter à partir d'un endroit où vous avez l'habitude de vous connecter.

- Utiliser des mots de passe et des réponses exactes aux questions de sécurité

- Évitez les fautes de frappe et faites attention aux minuscules, aux majuscules et aux symboles.

- Évitez les fautes de frappe et faites attention aux minuscules, aux majuscules et aux symboles.

- Si l'on vous demande le dernier mot de passe dont vous vous souvenez, utilisez le plus récent.

- Si vous ne vous souvenez pas du dernier, utilisez un précédent dont vous vous souvenez. Le plus récent est préférable.

- Si vous ne vous souvenez d'aucun mot de passe, faites de votre mieux.

- Réponses aux questions de sécurité

- Si vous ne vous souvenez pas de la réponse, faites votre meilleure supposition.

- Si vous connaissez la réponse mais qu'elle n'a pas fonctionné, essayez une autre variante telle que "NY" au lieu de "New York".

- S'il vous est demandé d'entrer un email lié à votre compte.

- Une adresse électronique de récupération vous permettra de vous reconnecter grâce à un code de sécurité envoyé à cette adresse électronique.

- Utilisez une autre adresse électronique sur laquelle vous pouvez vous connecter.

- L'e-mail cntact vous permet d'obtenir des informations sur la plupart des services Google que vous utilisez.

- Vérifiez dans votre dossier de courrier indésirable si vous avez reçu un code de vérification. Veuillez noter que Google ne vous demandera jamais votre mot de passe ou votre code de vérification par e-mail, par téléphone ou par message. Saisissez votre code de vérification uniquement sur accounts.google.com.

- Utiliser un appareil et un lieu familiers

Courriel oublié.

- Pour trouver votre nom d'utilisateur, suivez le lien https://support.google.com/accounts/answer/7682439?hl=en

You will need to know:

- Un numéro de téléphone ou une adresse électronique de récupération pour le compte.

- Le nom complet qui figure sur votre compte.

- Suivez les instructions pour confirmer votre compte.

- Vous trouverez une liste de noms d'utilisateur correspondant à votre compte.

Fournir des mesures de sécurité supplémentaires en cas de piratage ou de compromission d'un compte Google.

Étape. 1 : Connectez-vous à votre compte Google.

Accédez à la page de récupération : https://accounts.google.com/signin/v2/recoveryidentifier?flowName=GlifWebSignIn&flowEntry=AccountRecovery

Utilisez cette page si quelqu'un l'a fait :

- Vous avez modifié les informations relatives à votre compte (mot de passe ou numéro de téléphone de récupération).

- Quelqu'un a supprimé votre compte.

- Vous ne pouvez pas vous connecter pour d'autres raisons.

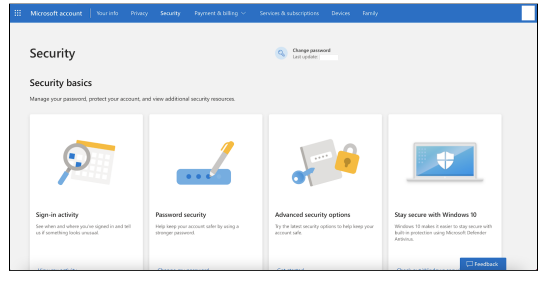

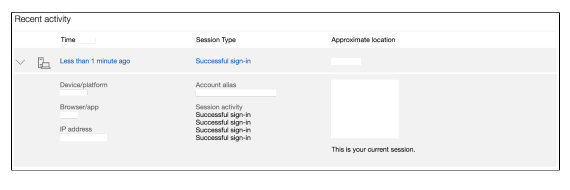

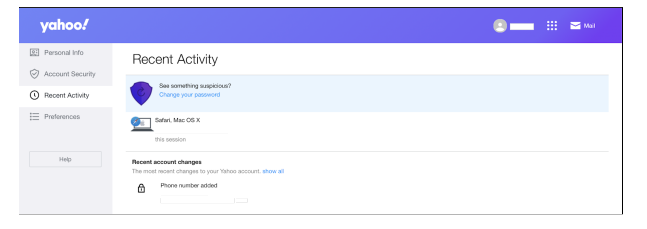

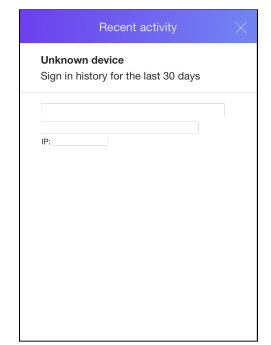

Étape 2. Examinez l'activité et aidez à sécuriser votre compte Google piraté.

Activité de révision.

- Accédez à votre compte Google : https://www.google.com/account/about/?hl=en

- Dans le panneau de navigation de gauche, cliquez sur La sécurité.

- Trouvez le panneau "Événements récents en matière de sécurité", puis sélectionnez Examiner les événements liés à la sécurité.

- Vérifier s'il y a des activités suspectes :

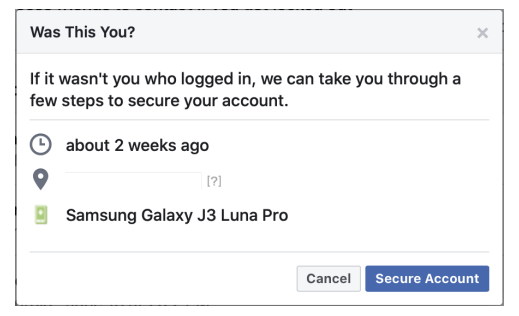

- Si vous trouvez quelque chose qui ne vient pas de vous: Sélectionner, Non, ce n'était pas moi. Suivez ensuite les étapes affichées à l'écran pour sécuriser votre compte.

- Si vous avez fait l'activité: Sélectionner Oui.

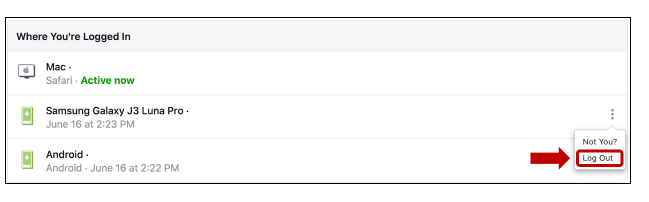

Vérifiez quels appareils utilisent votre compte.

- Accédez à votre compte Google : https://www.google.com/account/about/?hl=en

- Dans le panneau de navigation gauche, appuyez sur La sécurité.

- Dans le panneau "Vos appareils", cliquez sur Gérer les appareils.

- Vérifiez s'il y a des appareils que vous ne reconnaissez pas.

- Si vous trouvez un appareil que vous ne reconnaissez pas, sélectionner "Vous ne reconnaissez pas un appareil ?". Suivez les étapes affichées à l'écran pour sécuriser votre compte.

- Si vous reconnaissez tous les appareils mais que vous pensez que quelqu'un utilise encore votre compte, voir ci-dessous pour savoir si votre compte a été piraté.

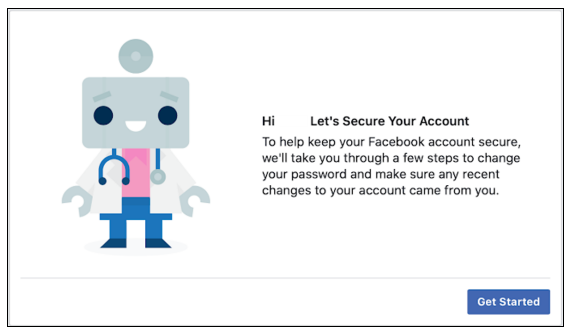

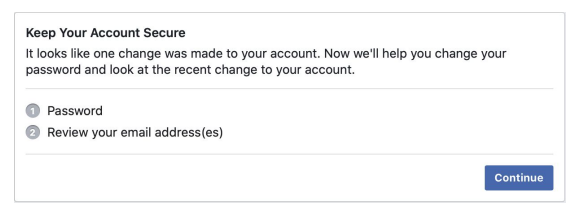

Troisième étape. Prendre d'autres mesures de sécurité.

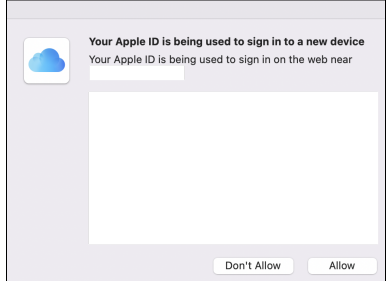

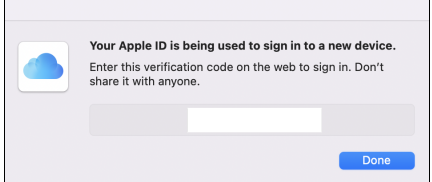

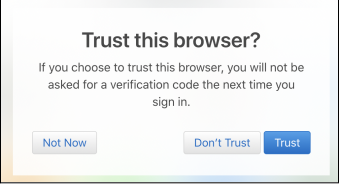

Activer la vérification en deux étapes.

- Ouvrez votre compte Google et connectez-vous : https://www.google.com/account/about/?hl=en

- Dans le panneau de navigation, cliquez sur La sécurité.

- Sous Connexion à Googlecliquer sur Vérification en 2 étapes > Commencer.

- Suivez les étapes affichées à l'écran.

Veuillez noter que si vous utilisez un compte de travail, d'école ou d'un autre groupe, il se peut que ces étapes ne fonctionnent pas. Contactez votre administrateur pour obtenir de l'aide.

Google recommande d'utiliser les invites Google (https://support.google.com/accounts/answer/7026266), il est plus facile de se connecter que d'entrer un code de vérification. Ils peuvent également aider à lutter contre les échanges de cartes SIM et autres piratages basés sur le numéro de téléphone.

Les invites Google sont des notifications push que vous recevrez sur.

- Téléphones Android connectés à votre compte Google.

- iPhones avec l'application Smart Lock (https://apps.apple.com/app/google-smart-lock/id1152066360), l'application Gmail, l'application Google Photos, l'application YouTube, l'application Google en vous connectant à votre compte.

En fonction de l'appareil et de l'emplacement indiqué à l'écran, vous pouvez.. :

- Autorisez la connexion si vous l'avez demandée en appuyant sur Oui.

- Bloquez la connexion si vous ne l'avez pas demandée en appuyant sur Non.

- Pour plus de sécurité, Google peut demander un code PIN ou une autre méthode de confirmation.

Ne donnez jamais vos codes de vérification à qui que ce soit !

Authentification Google.

Si vous n'avez pas d'accès à Internet, vous pouvez télécharger Google Authenticator pour vos déplacements. https://support.google.com/accounts/answer/1066447

- Avec votre appareil Android, accédez à votre compte Google. https://www.google.com/account/about/?hl=en

- En haut de la page, sélectionnez Sécurité tabulation.

- Sous Connexion à Googlecliquer sur Vérification en 2 étapes. Il se peut que vous deviez vous connecter.

- Sous "Authenticator app", appuyez sur Mise en place. Certains appareils peuvent afficher Commencez.

- Suivez les étapes affichées à l'écran.

Contact your bank or local authorities.

Assurez-vous que quelqu'un d'autre n'a pas donné à votre banque ou au gouvernement des instructions pour ouvrir un compte ou transférer de l'argent. Ceci est important si vous :

- Les informations bancaires enregistrées dans votre compte, telles que les cartes de crédit, sont sauvegardées dans Google Pay ou Chrome.

- Vous avez enregistré dans votre compte des informations personnelles telles que des données fiscales ou des données de passeport. Il se peut que des informations personnelles soient enregistrées dans Google Photos, Google Drive ou Gmail.

- Si vous pensez que quelqu'un utilise votre identité ou se fait passer pour vous, contactez votre banque ou les autorités locales.

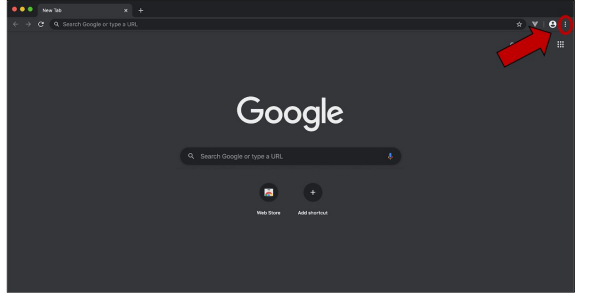

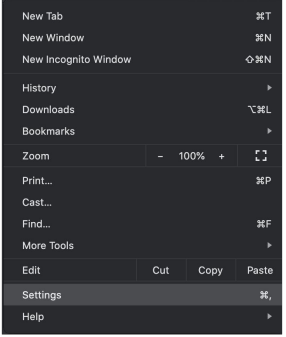

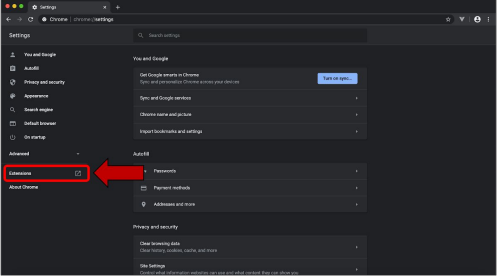

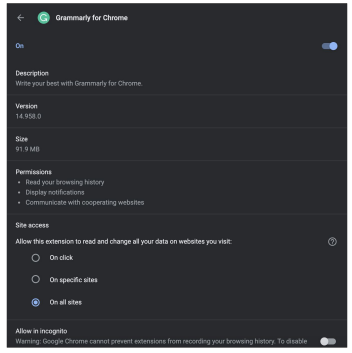

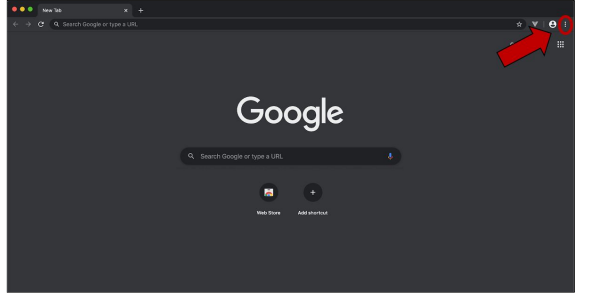

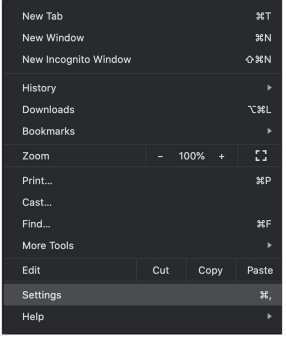

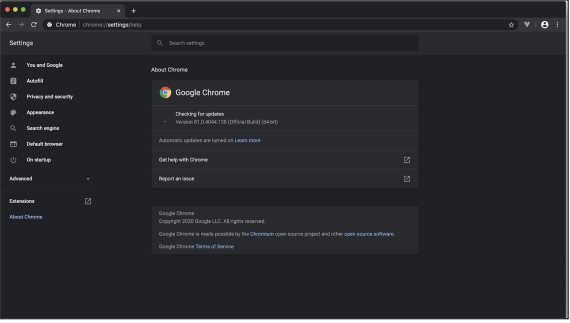

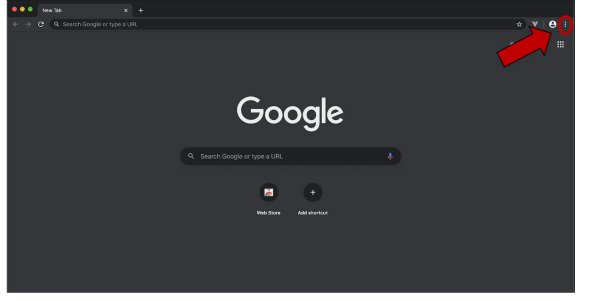

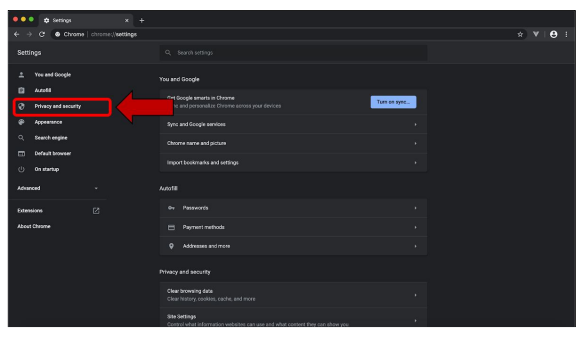

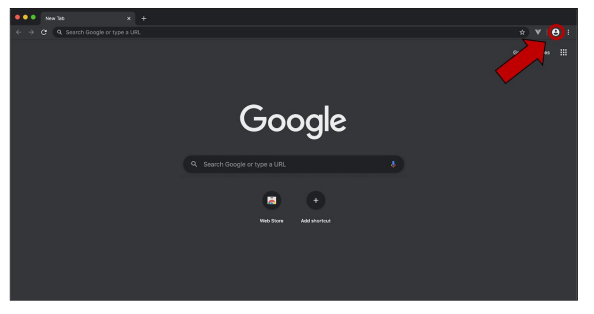

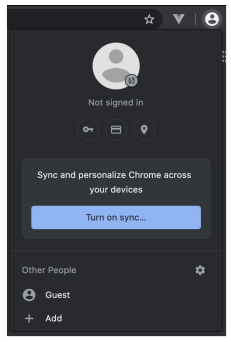

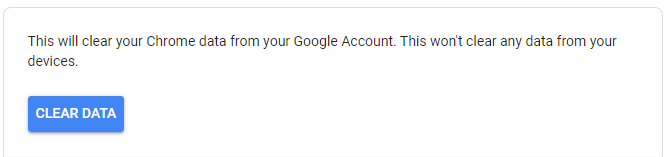

Paramètres de Google Chrome.

Ajouter ou modifier les informations de paiement et d'adresse que vous avez enregistrées dans Chrome.

- Sur votre ordinateur, ouvrez Chrome.

- En haut à droite, cliquez sur Profil, puis Méthodes de paiement, ou Adresses et autres.

- Ajouter, modifier ou supprimer des informations :

- Ajouter : Suivant Modes de paiement ou Adresses, cliquez Ajouter. Cette opération permet d'enregistrer les informations dans Google Chrome sur votre appareil.

- Editer : À droite de la carte ou de l'adresse, cliquez sur Plus d'informations (trois points) puis Editer.

- Supprimer : À droite de la carte ou de l'adresse, cliquez sur Plus d'informations (trois points) puis Retirer.

Veuillez noter que si vous ajoutez, modifiez ou supprimez une adresse et que vous avez activé la synchronisation. Les modifications s'afficheront sur vos autres appareils.

Modifier ou supprimer dans Google Pay.

- Aller sur pay.google.com

- Sur le côté gauche, cliquez sur Modes de paiement.

- Recherchez la carte que vous souhaitez modifier ou supprimer

- Editer : Sous la carte, cliquez sur Editer.

- Supprimer : Sous la carte, cliquez sur Retirer.

Si vous souhaitez que Chrome ne propose plus d'enregistrer les informations de paiement et de contact dans Chrome, voir ci-dessous.

- Sur votre ordinateur, ouvrez Chrome.

- En haut, sous Les personnesCliquez Méthodes de paiement ou Adresses et autres

- Pour ne plus enregistrer les informations relatives aux paiements, désactivez Sauvegarder et compléter les méthodes de paiement.

- Pour ne plus enregistrer les adresses et les informations de contact, désactivez l'option Sauvegarder et remplir les adresses.

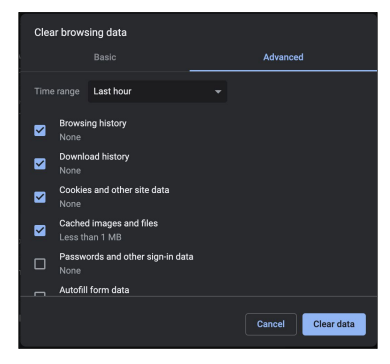

Supprimez les informations du formulaire Autofill que vous avez enregistrées.

- Connectez-vous à Chrome via votre ordinateur.

- En haut à droite, cliquez sur Plus d'informations (trois points).

- Cliquez sur Plus d'outils.

- Sélectionner Effacer les données de navigation.

- Choisissez un intervalle de temps tel que Dernière heure ou Tout le temps.

- Sous "Avancé", choisissez Remplir automatiquement les données du formulaire.

Gérez vos mots de passe enregistrés sous Chrome.

Afficher, modifier, supprimer ou exporter les mots de passe enregistrés.

- Ouvrez Chrome sur votre ordinateur ou tout autre appareil.

- Pour les ordinateurs

- En haut à droite, cliquez sur Profil puis Mots de passe.

- Si vous ne trouvez pas les mots de passe, en haut à droite de l'écran, cliquez sur Plus d'informations (trois points), puis Paramètres > Autofill > Gestionnaire de mots de passe.

- Pour les appareils, ouvrir Chrome

- En haut à droite, appuyez sur Plus d'informations (trois points).

- Cliquez sur Paramètres puis Gestionnaire de mots de passe

- Pour les ordinateurs

- Afficher, supprimer, modifier ou exporter un mot de passe :

- Spectacle : Tapez sur le mot de passe que vous souhaitez afficher, puis cliquez sur Afficher le mot de passe.

- Supprimer : Tapez sur le mot de passe que vous souhaitez supprimer et cliquez en haut sur Supprimer.

- Editer : Appuyez sur le mot de passe que vous souhaitez modifier, puis modifiez le mot de passe en cliquant sur Fait.

- Exporter : Robinet Plus d'informations (trois points) puis Exporter les mots de passe.

Démarrer ou arrêter l'enregistrement des mots de passe par chrome.

- Sur votre ordinateur, ouvrez Chrome.

- En haut à droite, cliquez sur Profil puis Mots de passe.

- Si vous ne trouvez pas l'icône du mot de passe, en haut à droite, cliquez sur Plus d'informations (trois points) puis Paramètres > Autofill > Gestionnaire de mots de passe.

- Tourner Proposer de sauvegarder les mots de passe ou de l'éteindre.

Se connecter automatiquement à des sites et des applications.

- Ouvrez Chrome sur votre ordinateur.

- En haut à droite, cliquez sur Profil puis Mots de passe.

- Si vous ne trouvez pas l'icône du mot de passe, en haut à droite, cliquez sur Plus d'informations (trois points) puis Paramètres > Autofill > Gestionnaire de mots de passe.

- Tourner Connexion automatique ou de l'éteindre.

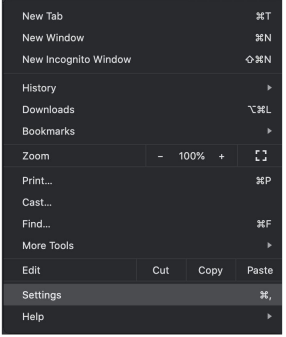

Gérer les alertes de changement de mot de passe.

Vous serez ainsi averti si un mot de passe ou un nom d'utilisateur que vous utilisez est compris dans une fuite de données sur un site web ou une application d'un tiers. Si vous recevez cette notification, il est recommandé de modifier immédiatement vos mots de passe.

Pour démarrer ou arrêter les notifications :

- Ouvrez chrome sur votre ordinateur.

- En haut à droite, cliquez sur Plus d'informations (trois points) puis Paramètres.

- Cliquez sur Vie privée et sécurité puis Sécurité.

- Cliquez sur Protection standard.

- Vous aurez alors la possibilité de l'activer ou de le désactiver, vous avertir si des mots de passe ont été divulgués lors d'une violation de données.

Uniquement disponible si l'option Enregistrer la navigation est activée.

Supprimer les logiciels nuisibles.

Supprimer les logiciels malveillants de votre ordinateur (Windows)

- Ouvrir Chrome.

- En haut à droite, cliquez sur Plus d'informations (trois points) puis Paramètres.

- Cliquez sur Réinitialiser et nettoyer puis Nettoyer l'ordinateur.

- Cliquez sur Trouver.

- Si l'on vous demande de supprimer un logiciel indésirable, cliquez sur Retirer. Il peut vous demander de redémarrer votre ordinateur après.

Supprimer manuellement les programmes malveillants sur (Mac).

- Ouvrir le Finder.

- A gauche, cliquez sur Applications.

- Recherchez les programmes que vous ne reconnaissez pas.

- Cliquez avec le bouton droit de la souris sur le nom des programmes dont vous ne voulez pas.

- Cliquez sur Déplacer vers la corbeille.

- Lorsque vous avez terminé, vous pouvez cliquer avec le bouton droit de la souris sur Corbeille et Vider la corbeille.

- Faites attention au contenu que vous videz de la corbeille.

Installez un navigateur plus sûr.

- certains navigateurs internet sont moins sûrs et présentent des faiblesses en matière de sécurité. Utilisez des navigateurs plus sûrs tels que Google Chrome, Firefox, Brave.

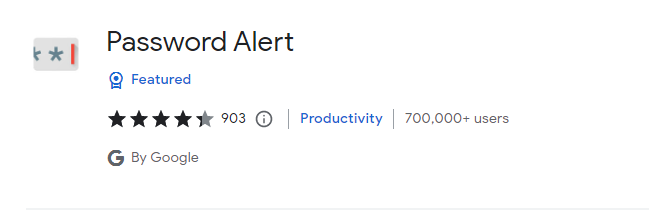

Aidez à prévenir le vol de mot de passe avec Password Alert.

Password Alert vous avertit lorsque votre mot de passe Google est utilisé pour vous connecter à des sites autres que Google.

Pour activer l'alerte au mot de passe

- Dans Google Chrome, connectez-vous à votre compte Google.

- Allez dans le Chrome Store et téléchargez Password Alert

- Suivez les instructions qui s'affichent à l'écran.

- Reconnectez-vous à votre compte Google pour commencer.

Veuillez noter que cela ne fonctionne qu'avec le navigateur Google Chrome.

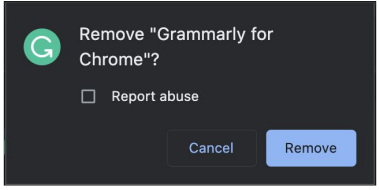

Désactiver l'alerte mot de passe

- Connectez-vous à votre compte Google via Google Chrome.

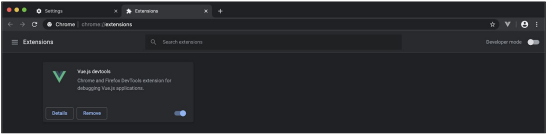

- En haut à droite, sélectionnez Plus d'informations (trois points).

- Sélectionner Plus d'outils.

- Sélectionner Extensions.

- Trouver Alerte au mot de passe dans la liste des extensions.

- Sélectionner Retirer.

Vérification de la présence de logiciels espions ou de harceleurs

Ces applications peuvent être installées sur un téléphone dans le but de collecter secrètement des informations et de les partager à l'insu ou sans l'autorisation du propriétaire du téléphone. Il est difficile pour quelqu'un d'installer un logiciel espion sur un téléphone Android mis à jour, à moins d'avoir un accès physique à l'appareil.

Vérifiez la version de votre logiciel Android.

La plupart des versions modernes disposent d'une protection contre les logiciels espions et les logiciels de harcèlement.

- Ouvrez l'application Paramètres de votre téléphone.

- Appuyez sur À propos du téléphone puis sur Version Android.

- Il vous indiquera s'il y a Mise à jour de la sécurité disponibles. Il est recommandé d'installer toutes les mises à jour de sécurité, qu'elles soient nouvelles ou obsolètes.

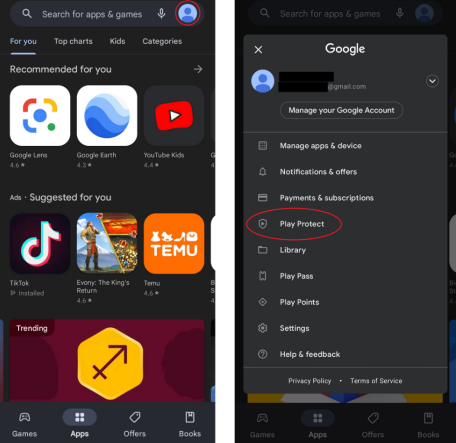

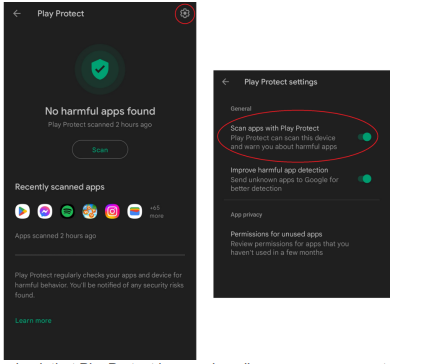

Google PlayProtect

Il est probable que Google Playprotect doive être désactivé pour que les logiciels de harcèlement et d'espionnage puissent être installés. Ce n'est peut-être pas le cas pour les applications à double usage. À vérifier :

- Ouvrez l'application Google Play. Elle peut se trouver sur l'écran d'accueil, ou vous pouvez la trouver en recherchant toutes les applications.

- Cliquez sur l'icône Google Play

- Cliquez sur l'icône Profil dans le coin supérieur droit.

- Cliquez sur PlayProtect lorsque le menu s'ouvre. (voir ci-dessous).

PlayProtect vous informera s'il y a des applications nuisibles. Vous pouvez alors cliquer sur l'application pour obtenir plus d'informations et avoir la possibilité de la désinstaller. Sachez que si une personne violente surveille votre téléphone, elle peut recevoir une notification indiquant que l'application a été désinstallée. Si vous avez des inquiétudes concernant votre sécurité, contactez une agence locale de lutte contre la violence domestique pour établir un plan de sécurité.

Pour vérifier que PlayProtect fonctionne, cliquez sur le bouton Icône d'engrenage dans le coin supérieur droit. La première option permet de s'assurer que PlayProtect analyse les applications présentes sur votre téléphone. Le second n'est pas nécessaire et n'affecte pas l'efficacité de PlayProtect. Cette fonction envoie également des informations à Google.

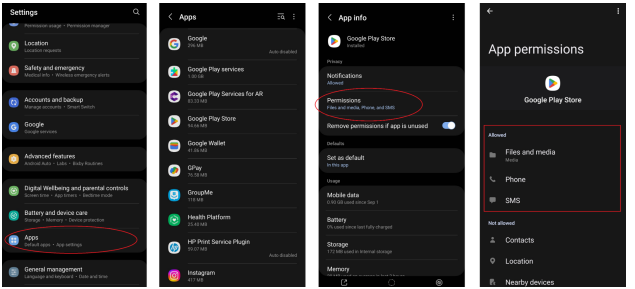

Si votre logiciel Android n'est pas à jour ou si vous pensez que quelqu'un a eu accès à votre appareil et y a installé quelque chose de malveillant. Vous pouvez vérifier manuellement la présence de logiciels espions. Les logiciels espions doivent demander l'autorisation au système d'exploitation Android de consulter des informations sensibles telles que la localisation, les messages texte ou l'accès au clavier.

Vérification des applications.

Les logiciels espions demandent souvent la localisation d'un appareil. Même s'il ne s'agit pas d'un logiciel espion, il peut s'agir d'une autre application à laquelle la personne maltraitante a accès. L'application peut partager votre position par inadvertance.

Pour passer en revue les applications ayant accès à l'emplacement :

- Application Paramètres.

- Aller à Localisation puis Permissions d'emplacement de l'application.

- Vous pouvez ensuite passer en revue toutes les applications dont la localisation est activée ou désactivée. Soyez prudent lorsque vous désactivez ces fonctions, car cela peut avertir l'agresseur.

Permissions de l'application.

Vous pouvez également vérifier les autorisations des autres applications, notamment SMS, localisation, microphone, et Clavier. La désactivation de ces autorisations peut être visible pour l'agresseur.

- Aller à Application Paramètres.

- Faites défiler l'écran jusqu'à ce que vous voyiez Apps.

- Tapez dessus puis cliquez sur chaque App. puis chercher Permissions.

Rooting Android Devices.

Il n'est pas courant qu'un appareil Android soit rooté et les agresseurs utilisent des méthodes plus simples pour nuire à leurs cibles. Le rootage consiste à prendre le contrôle total de l'appareil et à limiter les logiciels d'origine. Cela permet d'installer des logiciels malveillants ou de modifier les fonctionnalités d'une application. Cette méthode nécessite plus de travail et un niveau de connaissances techniques plus élevé. Il peut être difficile de savoir si votre téléphone est rooté. Si vous êtes inquiet, vous pouvez réinitialiser votre téléphone pour résoudre le problème.

Avertissement. Une réinitialisation d'usine supprime toutes les informations contenues dans le téléphone. Cela comprend les contacts, les messages texte et les photos. Il s'agit d'une mesure extrême pour résoudre le problème. "Gardez à l'esprit que si l'accès à votre téléphone provient d'une application ou d'un compte Google mal configuré, la réinitialisation d'usine du téléphone ne résoudra pas le problème, mais vous perdrez beaucoup de données". Il est conseillé de s'adresser à un spécialiste en informatique si vous souhaitez réinitialiser votre téléphone.

Sur la plupart des téléphones Android, vous pouvez effectuer une réinitialisation d'usine :

- Aller à Paramètres.

- Généralités et soutien.

- Remise à zéro

- Réinitialisation des données d'usine puis Réinitialiser le dispositif.

Internet/médias sociaux: Lorsque vous êtes chez vous, vous pouvez utiliser le mode "incognito" ou "privé" pour effectuer des recherches. Vous pouvez également supprimer votre historique, mais il peut arriver que vous l'oubliiez. Le fait de passer en mode privé ne sauvegardera pas l'historique.

Sur un téléphone Android, ouvrez Chrome, cliquez sur les trois points en haut à droite, puis appuyez sur le bouton Nouveau Incognito onglet. Pour fermer l'onglet incognito, cliquez sur le carré en haut à droite puis sur Fermer les onglets incognito.

Guide de sécurité iOS

https://www.ceta.tech.cornell.edu/_files/ugd/9e6719_088a4195809c40a89aec05adcd095a75.pdf

Forfaits téléphoniques partagés

Attention, si vous partagez votre forfait téléphonique avec une autre personne, celle-ci aura accès aux informations relatives à ce que vous faites sur votre téléphone. Il lui sera plus facile d'accéder à ces informations, surtout si elle est le titulaire du compte. Elle peut consulter les journaux d'appels, les numéros de téléphone des personnes qui vous appellent ou vous envoient des SMS, ainsi que d'autres informations potentielles. Le guide d'augmentation de la sécurité ci-dessous n'empêchera pas l'accès à des informations par le biais d'un plan partagé.

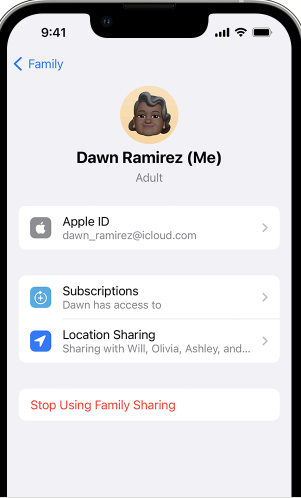

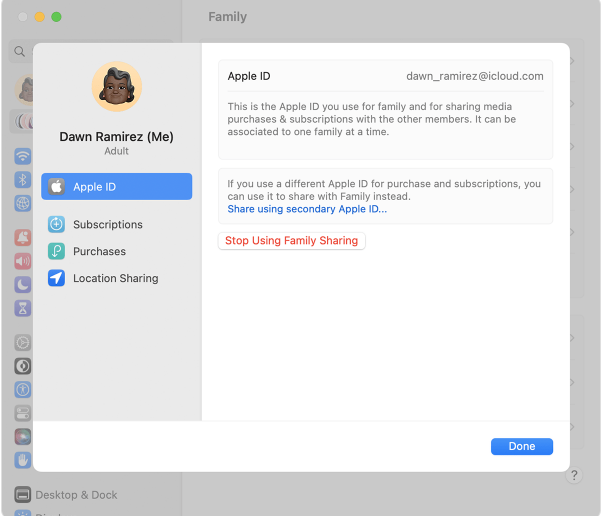

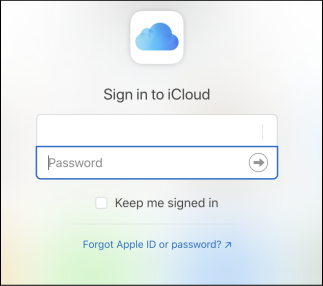

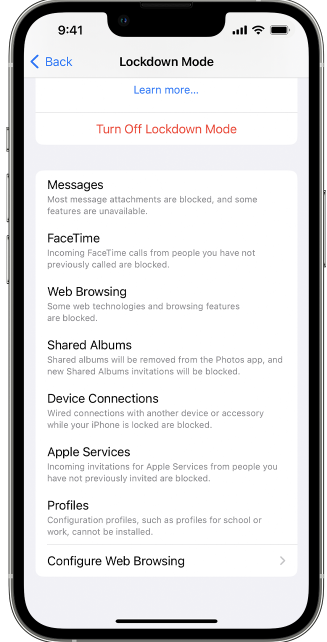

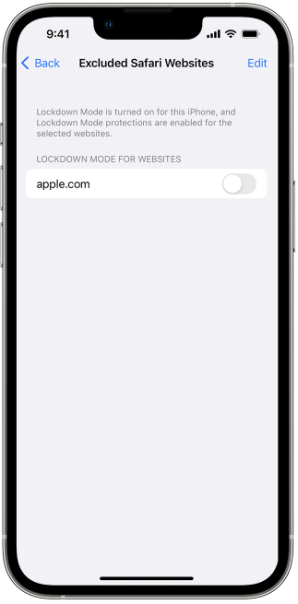

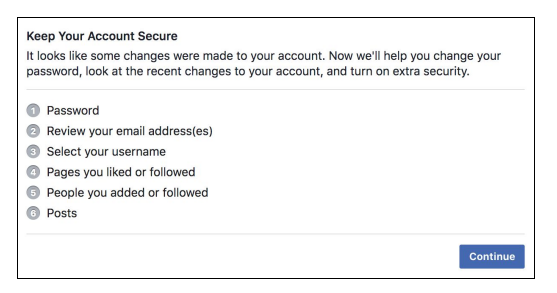

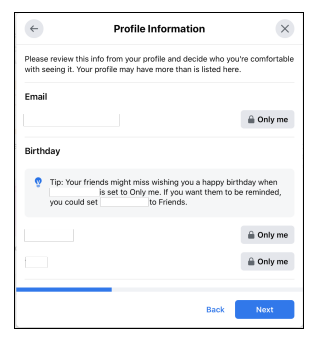

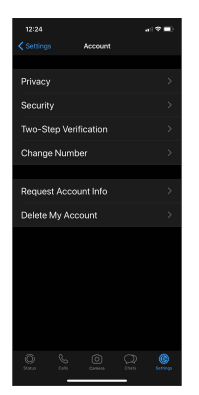

Fonctionnalité de contrôle de sécurité iOS

Apple a développé une fonctionnalité appelée Safety Check, disponible sur certains iPhones et iPads, qui propose un guide étape par étape pour sécuriser votre appareil. Si vous possédez un appareil doté de la version 16 d'iOS ou d'une version ultérieure et que l'authentification à deux facteurs est activée, l'option Safety Check est disponible.

- Aller à Paramètres

- Vie privée et sécurité

- Contrôle de sécurité

Sachez qu'en utilisant le contrôle de sécurité, vous pouvez avertir un agresseur que certaines actions lui interdisent l'accès à votre compte iCloud ou à votre appareil. Voici quelques exemples :

- Modification du mot de passe de l'Apple ID.

- Arrêter le partage de la localisation à partir de votre appareil ou de vos applications.

- Modifier les appareils connectés à votre compte iCloud.

- Changement du mot de passe de votre appareil (quelqu'un ayant un accès physique à votre téléphone).

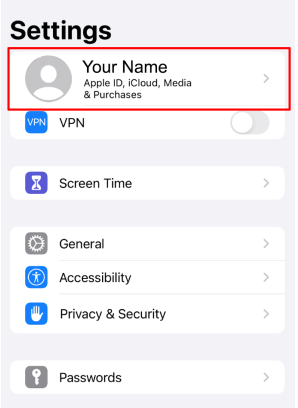

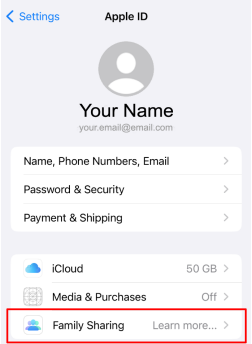

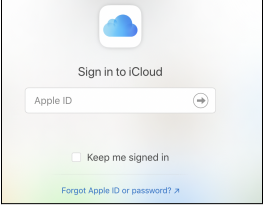

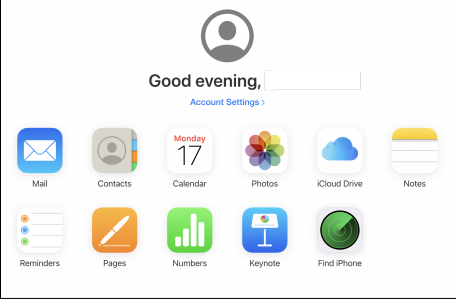

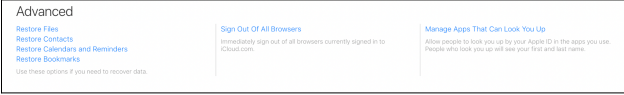

Vérifier les paramètres du compte iCloud

Confirmez que les coordonnées figurant sur votre compte sont bien les vôtres. Si ce n'est pas le cas, cela permettrait à votre agresseur de consulter des informations sur votre téléphone ou d'accéder au compte, même après avoir modifié le mot de passe. C'est la première étape pour sécuriser votre compte iCloud.

- Sur l'écran d'accueil, ouvrez la fenêtre Paramètres.

- Vérifiez en haut l'identifiant Apple et voyez si vous reconnaissez le nom et l'image de l'utilisateur iCloud.

- Vous pouvez cliquer sur la section Apple ID pour obtenir plus de détails.

Si vous ne reconnaissez pas l'identifiant Apple, cela signifie que quelqu'un d'autre s'est connecté à votre appareil à partir de son compte iCloud. Modifiez l'adresse électronique de l'identifiant Apple, puis accédez au navigateur web. https://support.apple.com/en-ca/HT202667

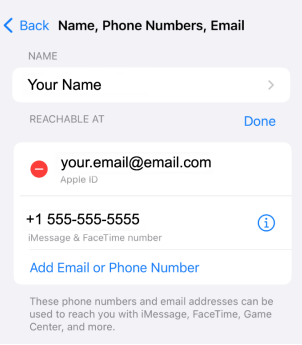

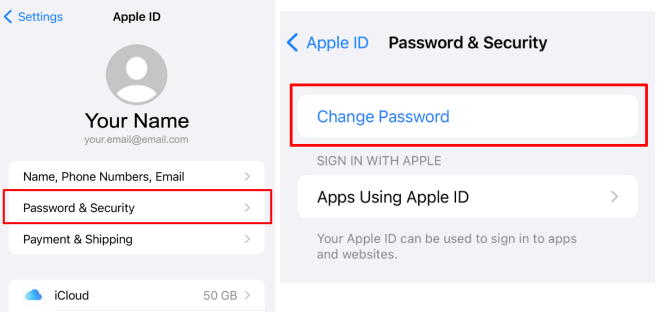

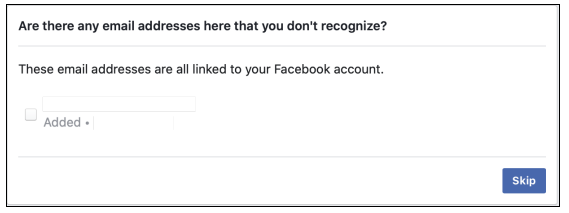

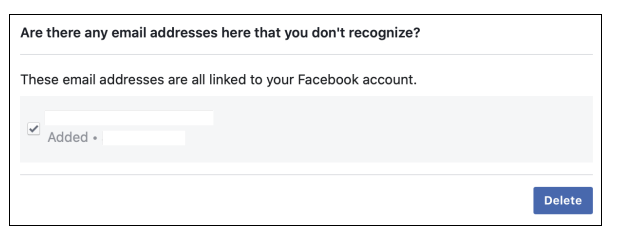

Modification des informations accessibles

- A partir de la Paramètres.

- Ouvrir le Menu Apple ID puis tapez sur Nom, numéros de téléphone et courriel.

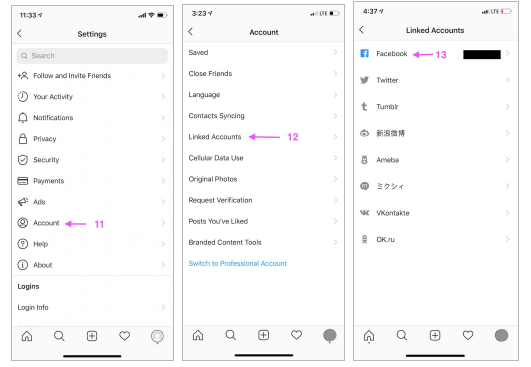

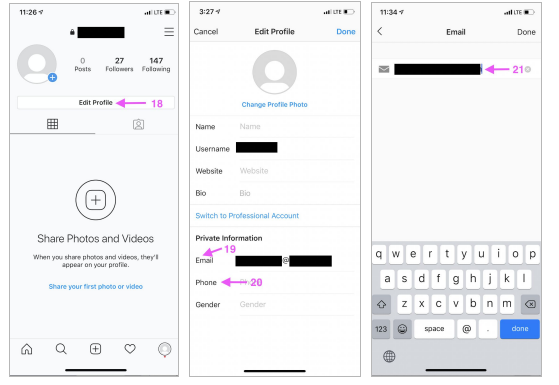

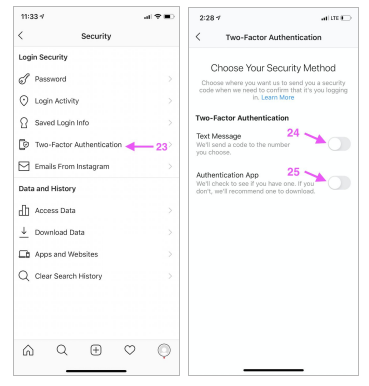

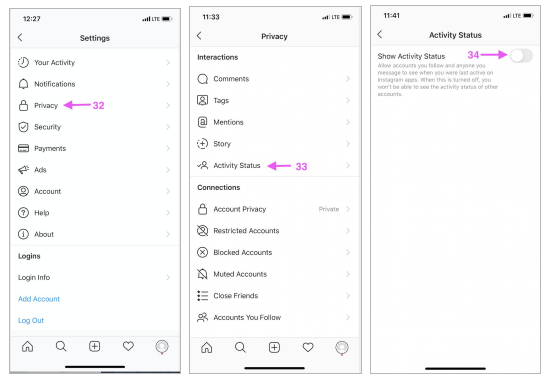

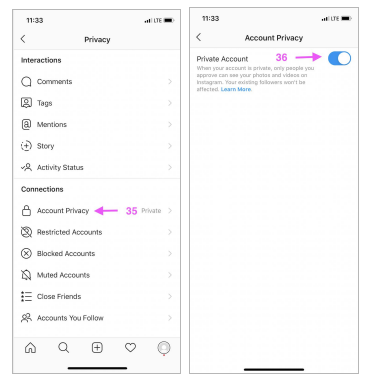

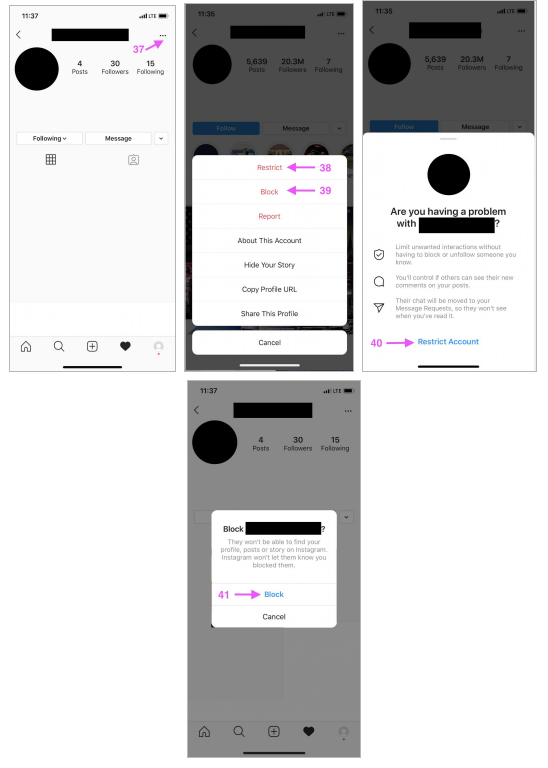

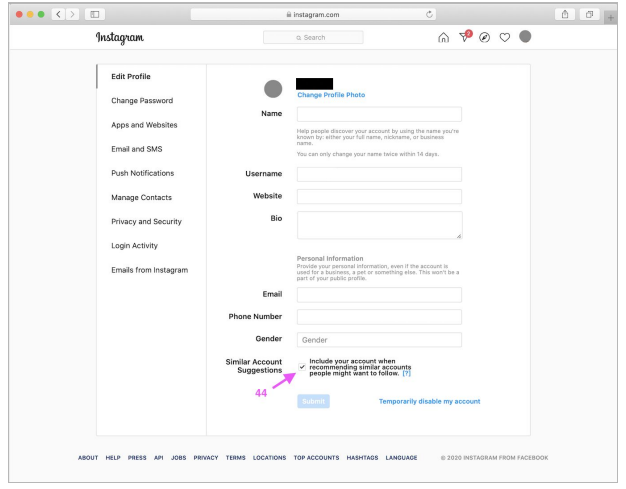

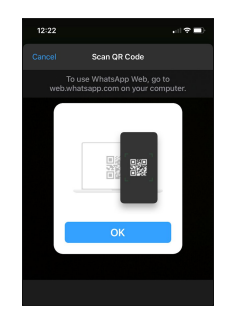

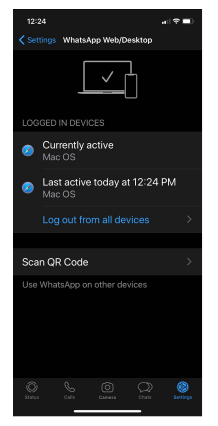

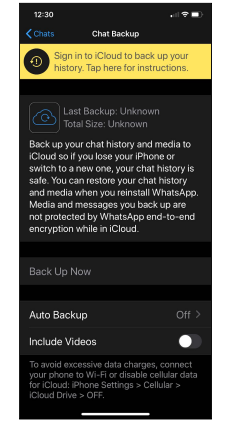

Vérifiez que l'adresse électronique et les numéros de téléphone indiqués dans cette section sont bien les vôtres. Apple peut envoyer des informations relatives au compte à l'adresse électronique jointe. L'adresse électronique indiquée comme étant votre identifiant Apple peut être utilisée pour récupérer votre compte ou votre mot de passe. Il est recommandé de vérifier la sécurité de votre compte et de vous assurer qu'un mot de passe fort est associé au compte.